الشهر: يوليو 2025

-

يوليو- 2025 -10 يوليوالأمن السيبراني

كيفية بناء نموذج أمني مرن بموارد محدودة: 5 دروس من River Island

في ظل المشهد الأمني الحديث، تواجه المؤسسات تحديات كبيرة: موازنات محدودة، أسطح هجوم متسعة، وتهديدات جديدة تظهر يوميًا. بناء نموذج…

أكمل القراءة » -

10 يوليوكيف تعمل الأشياء

تحذير الرئيس التنفيذي لشركة Anthropic من الذكاء الاصطناعي يُقابل بالرفض من رئيس Nvidia

شهد عالم التكنولوجيا جدلاً حادًا مؤخرًا بعد أن صرّح “داريو أمودي” – الرئيس التنفيذي لشركة Anthropic – بأن الذكاء الاصطناعي…

أكمل القراءة » -

10 يوليوأدوات تقنية

كيف غيّر إلغاء الضوضاء النشط (ANC) تجربتي بالكامل؟

أعترف أنني كنت مخطئًا بشأن خاصية إلغاء الضوضاء النشط (ANC). كنت أظن أن عزل الضوضاء سيجعلني أكثر عرضة لسماع أفكاري…

أكمل القراءة » -

10 يوليوالروبوتات

تمويل بقيمة 80 مليون دولار لشركة Coco Robotics لتوسيع أسطول روبوتات التوصيل

أعلنت شركة Coco Robotics، المتخصصة في روبوتات التوصيل الذكية، عن جمع 80 مليون دولار ضمن جولة تمويل استراتيجي جديدة. وتهدف…

أكمل القراءة » -

10 يوليوالأمن السيبراني

هجوم UNK_SneakyStrike: اختراق أكثر من 80 ألف حساب Microsoft Entra ID باستخدام أداة اختبار مفتوحة المصدر

كشف باحثون في مجال الأمن السيبراني عن حملة اختراق حسابات (ATO) واسعة النطاق تستهدف مستخدمي Microsoft Entra ID (المعروفة سابقًا…

أكمل القراءة » -

10 يوليوتقنيات المستقبل

الطاقة الحرارية الأرضية: كيف تُحدث Fervo Energy ثورة في مستقبل الطاقة في الولايات المتحدة

تعتمد الطاقة الحرارية الأرضية التقليدية على حفر آبار عمودية تصل إلى أعماق 10,000 قدم (حوالي 3 كيلومترات) للوصول إلى خزانات…

أكمل القراءة » -

10 يوليوتحليلات

ملخص أسبوعي: أهم أخبار التقنية بعد مؤتمر آبل للمطورين WWDC 2025

مرحبًا بعودتك إلى ملخص الأسبوع! نغطي هذا الأسبوع العديد من الأخبار المهمة، من مؤتمر آبل العالمي للمطورين WWDC 2025، إلى…

أكمل القراءة » -

10 يوليوكيف تعمل الأشياء

مقدمة تقنية: نظام macOS 26 Tahoe يطلق تنسيق صور القرص الجديد ASIF لتعزيز أداء التخزين الافتراضي على أجهزة ماك

قدمت آبل في تحديثها الأخير لأجهزة ماك، macOS 26 Tahoe، نقلة نوعية في تقنية صور القرص عبر إطلاق تنسيق جديد…

أكمل القراءة » -

10 يوليوأدوات تقنية

أفضل 3 تطبيقات لقراءة البريد الإلكتروني بصوت عالٍ ومساعدتك على تعدد المهام

فرط البريد الإلكتروني أمر حقيقي، ولكنك لست مضطرًا للتعامل معه بمفردك. هذه التطبيقات مصممة لقراءة رسائل البريد الإلكتروني نيابةً عنك،…

أكمل القراءة » -

10 يوليوالأمن السيبراني

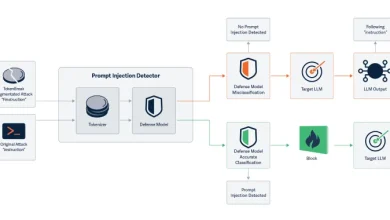

هجوم TokenBreak: ثغرة جديدة لتجاوز الحماية في نماذج الذكاء الاصطناعي باستخدام تعديل حرف واحد

كشف باحثون في مجال الأمن السيبراني عن تقنية هجوم جديدة تُعرف باسم TokenBreak، تتيح تجاوز أنظمة الحماية ومراقبة المحتوى في…

أكمل القراءة »