الأمن السيبراني

كل ما تحتاج معرفته عن الأمن السيبراني، الحماية الرقمية، الثغرات الأمنية، وهجمات الهاكرز. نصائح وأخبار من مصادر موثوقة لحماية بياناتك.

-

جوجل تلزم مطوري تطبيقات العملات المشفرة بالحصول على تراخيص حكومية

أعلنت شركة جوجل عن تطبيق سياسة جديدة تشترط على مطوري تطبيقات تبادل وحفظ العملات المشفرة الحصول على تراخيص حكومية قبل…

أكمل القراءة » -

APT28 الروسية تطلق برمجية NotDoor للتجسس عبر Microsoft Outlook

كشفت تقارير أمنية أن مجموعة APT28 الروسية المدعومة من الدولة، نفذت هجمات إلكترونية جديدة استهدفت شركات متعددة في دول أعضاء…

أكمل القراءة » -

غرامات بملايين الدولارات على جوجل وShein بسبب انتهاكات الخصوصية

فرضت هيئة حماية البيانات الفرنسية (CNIL) غرامة مالية ضخمة على كل من شركة جوجل العملاقة وشركة التجارة الإلكترونية الصينية Shein،…

أكمل القراءة » -

Shadow AI: التحديات الخفية لتبني الذكاء الاصطناعي في المؤسسات

كشف تقرير MIT عن حالة الذكاء الاصطناعي في الأعمال أن 40% من المؤسسات اشترت اشتراكات رسمية في نماذج اللغة الكبيرة…

أكمل القراءة » -

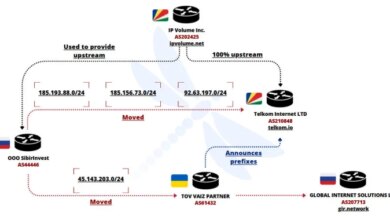

شبكة أوكرانية FDN3 متورطة في هجمات ضخمة لكسر كلمات المرور على VPN وRDP

كشف باحثو شركة Intrinsec الفرنسية للأمن السيبراني عن تورط شبكة أوكرانية تُعرف باسم FDN3 (AS211736) في شن هجمات كسر كلمات…

أكمل القراءة » -

اكتشاف حزم خبيثة في PyPI وnpm تهدد سلسلة توريد البرمجيات

كشف باحثو الأمن السيبراني عن حزمة خبيثة في مستودع Python Package Index (PyPI) تحمل اسم termncolor، تعتمد على حزمة أخرى…

أكمل القراءة » -

ثغرة ويندوز CVE-2025-29824 تُستغل لنشر برمجية PipeMagic في هجمات RansomExx

كشف باحثون في مجال الأمن السيبراني عن استغلال ثغرة أمنية في نظام مايكروسوفت ويندوز (CVE-2025-29824) في هجمات أدت إلى نشر…

أكمل القراءة » -

تطور خطير: تطبيقات Dropper على أندرويد توزع برمجيات تجسس وسرقة SMS في آسيا

حذر باحثو الأمن السيبراني من تحول جديد في مشهد البرمجيات الخبيثة على أندرويد، حيث بدأت تطبيقات Dropper، التي كانت تُستخدم…

أكمل القراءة » -

الهجمات السيبرانية تستغل أداة Velociraptor الشرعية وتنقل الاحتيال إلى Microsoft Teams

حذر باحثو الأمن السيبراني من حملة هجومية استغلت أداة Velociraptor مفتوحة المصدر، والمخصصة أصلًا لمراقبة الأجهزة والتحقيق الجنائي الرقمي. يوضح…

أكمل القراءة » -

لماذا يعد الأمان من الكود إلى السحابة أساسًا لحماية التطبيقات الحديثة

تخيل أن فريقك ينشر كودًا جديدًا يبدو سليمًا، لكن خطأ صغير مخفي فيه يتحول إلى كارثة بمجرد وصوله إلى بيئة…

أكمل القراءة »