ثغرات Win-DDoS الجديدة: تحويل وحدات التحكم إلى شبكة DDoS

ثغرات Win-DDoS الجديدة تتيح للمهاجمين تحويل وحدات التحكم في المجال العامة إلى شبكة بوت DDoS عبر RPC وLDAP

10 أغسطس 2025رافي لاكشمانان – الثغرات الأمنية / أمن الشبكات

تقنية هجوم جديدة يمكن استغلالها لجمع آلاف وحدات التحكم في المجال العامة (DCs) حول العالم لإنشاء شبكة بوت خبيثة واستخدامها لتنفيذ هجمات حرمان الخدمة الموزعة (DDoS) القوية.

تم تسمية هذه الطريقة بـ Win-DDoS من قبل باحثي SafeBreach، أوري يائير وشاحاك مورا، الذين قدموا نتائجهم في مؤتمر DEF CON 33 للأمن اليوم.

“بينما كنا نستكشف تعقيدات كود عميل LDAP في ويندوز، اكتشفنا ثغرة كبيرة سمحت لنا بالتلاعب بعملية إحالة URL لتوجيه وحدات التحكم في المجال إلى خادم ضحية لإغراقه”، قال يائير ومورا في تقرير تم مشاركته مع The Hacker News.

“نتيجة لذلك، تمكنا من إنشاء Win-DDoS، وهي تقنية تمكن المهاجم من استغلال قوة عشرات الآلاف من وحدات التحكم العامة حول العالم لإنشاء شبكة بوت خبيثة بموارد وسرعات تحميل هائلة. كل ذلك دون الحاجة لشراء أي شيء ودون ترك أثر قابل للتتبع.”

كيف يعمل هجوم Win-DDoS

في تحويل وحدات التحكم إلى بوت DDoS دون الحاجة لتنفيذ كود أو بيانات اعتماد، يجعل الهجوم النظام الأساسي لويندوز ضحية وسلاحًا في نفس الوقت. تتبع تدفق الهجوم الخطوات التالية:

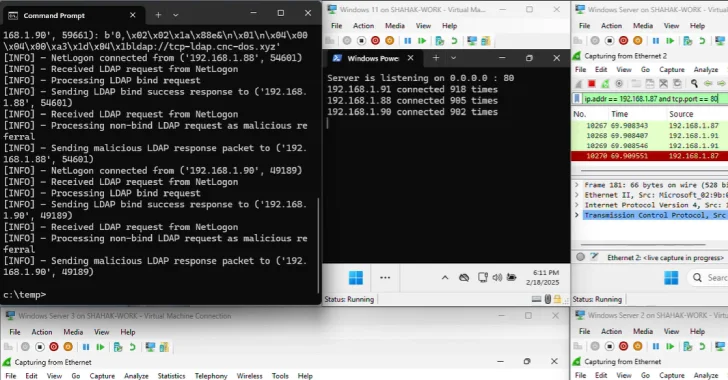

- يرسل المهاجم استدعاء RPC إلى وحدات التحكم، مما يحفزها لتصبح عملاء CLDAP

- ترسل وحدات التحكم طلب CLDAP إلى خادم CLDAP الخاص بالمهاجم، والذي يعيد بعد ذلك استجابة إحالة تشير إلى خادم LDAP الخاص بالمهاجم للانتقال من UDP إلى TCP

- ترسل وحدات التحكم استعلام LDAP إلى خادم LDAP الخاص بالمهاجم عبر TCP

- يستجيب خادم LDAP الخاص بالمهاجم باستجابة إحالة LDAP تحتوي على قائمة طويلة من عناوين URL للإحالة، جميعها تشير إلى منفذ واحد على عنوان IP واحد

- ترسل وحدات التحكم استعلام LDAP على ذلك المنفذ، مما يتسبب في إغلاق خادم الويب الذي قد يتم تقديمه عبر المنفذ الاتصال TCP

“بمجرد أن يتم إلغاء الاتصال TCP، تستمر وحدات التحكم إلى الإحالة التالية في القائمة، والتي تشير مرة أخرى إلى نفس الخادم”، قال الباحثون. “وتتكرر هذه السلوك حتى تنتهي جميع عناوين URL في قائمة الإحالة، مما يخلق تقنيتنا المبتكرة Win-DDoS.”

ما يجعل Win-DDoS مهمًا هو أنه يتمتع بعرض نطاق ترددي عالٍ ولا يتطلب من المهاجم شراء بنية تحتية مخصصة. كما أنه لا يتطلب منهم اختراق أي أجهزة، مما يسمح لهم بالعمل تحت الرادار.

تحليل إضافي

أظهر تحليل إضافي لعملية إحالة عميل LDAP أنه من الممكن تحفيز تعطل LSASS، أو إعادة التشغيل، أو شاشة الموت الزرقاء (BSoD) عن طريق إرسال قوائم إحالة طويلة إلى وحدات التحكم من خلال الاستفادة من عدم وجود حدود على أحجام قوائم الإحالة، وأن الإحالات لا يتم تحريرها من ذاكرة كومة وحدات التحكم حتى يتم استرداد المعلومات بنجاح.

تقوم Win-DDoS بعكس هذا السلوك من خلال توفير آلة بقائمة إحالة تشير إلى ضحية مستهدفة، بدلاً من تعطل النظام عن طريق توفير كمية هائلة من الإحالات التي يمكن أن تستنفد موارد وحدة التحكم في المجال. يفتح هذا الباب لسيناريو يمكن فيه استهداف وحدات التحكم العامة في جميع أنحاء العالم لإرسال حزم LDAP إلى أي عنوان IP ومنفذ يختاره المهاجم.

نظرًا لأن وحدات التحكم في المجال تعتمد بشكل كبير على RPC للعمل، خاصةً من أجل المصادقة وإدارة المستخدمين وإدارة الخدمات، وجدت SafeBreach أنه من الممكن استخدام تقنية حرمان الخدمة (DoS) تسمى TorpeDoS ضد خوادم RPC.

“TorpeDoS هي تقنية اخترعناها والتي تخلق تأثير DDoS، ولكن من جهاز كمبيوتر واحد”، أخبرت SafeBreach The Hacker News. “لا تستخدم العديد من أجهزة الكمبيوتر المختلفة حول العالم لإنشاء DDoS، بل تحسن كفاءة معدل استدعاء RPC لدرجة أن تأثير جهاز كمبيوتر واحد ينفذ TorpeDoS يعادل تأثير هجوم DDoS يتم تنفيذه بواسطة عشرات الآلاف من أجهزة الكمبيوتر.”

بالإضافة إلى ذلك، تم العثور على كود غير معتمد على النقل الذي يتم تنفيذه لخدمة طلبات العملاء ليحتوي على ثلاث ثغرات جديدة في حرمان الخدمة (DoS) يمكن أن تتسبب في تعطل وحدات التحكم في المجال دون الحاجة للمصادقة، وثغرة إضافية واحدة توفر لأي مستخدم مصدق القدرة على تعطل وحدة تحكم المجال أو جهاز كمبيوتر يعمل بنظام ويندوز في مجال.

تُدرج العيوب المحددة أدناه:

- CVE-2025-26673 (درجة CVSS: 7.5) – استهلاك غير متحكم فيه للموارد في بروتوكول الوصول الخفيف إلى الدليل (LDAP) في ويندوز يسمح لمهاجم غير مصرح له بحرمان الخدمة عبر الشبكة (تم إصلاحه في مايو 2025)

- CVE-2025-32724 (درجة CVSS: 7.5) – استهلاك غير متحكم فيه للموارد في خدمة نظام أمان ويندوز (LSASS) يسمح لمهاجم غير مصرح له بحرمان الخدمة عبر الشبكة (تم إصلاحه في يونيو 2025)

- CVE-2025-49716 (درجة CVSS: 7.5) – استهلاك غير متحكم فيه للموارد في Netlogon في ويندوز يسمح لمهاجم غير مصرح له بحرمان الخدمة عبر الشبكة (تم إصلاحه في يوليو 2025)

- CVE-2025-49722 (درجة CVSS: 5.7) – استهلاك غير متحكم فيه للموارد في مكونات طابعة Windows يسمح لمهاجم مصرح له بحرمان الخدمة عبر شبكة مجاورة (تم إصلاحه في يوليو 2025)

مثل ثغرة LDAPNightmare (CVE-2024-49113) التي تم تفصيلها في وقت سابق من هذا يناير، تُظهر النتائج الأخيرة أن هناك نقاط عمياء في ويندوز يمكن استهدافها واستغلالها، مما يعيق العمليات التجارية.

“الثغرات التي اكتشفناها هي ثغرات غير مصادقة، بدون نقر، تسمح للمهاجمين بتعطيل هذه الأنظمة عن بُعد إذا كانت متاحة للجمهور، وتظهر أيضًا كيف يمكن للمهاجمين الذين لديهم وصول محدود إلى شبكة داخلية تحفيز نفس النتائج ضد البنية التحتية الخاصة”، قال الباحثون.

“تكتشف نتائجنا الافتراضات الشائعة في نمذجة تهديدات المؤسسات: أن مخاطر DoS تنطبق فقط على الخدمات العامة، وأن الأنظمة الداخلية آمنة من الإساءة ما لم يتم اختراقها بالكامل. الآثار المترتبة على مرونة المؤسسات، ونمذجة المخاطر، واستراتيجيات الدفاع كبيرة.”