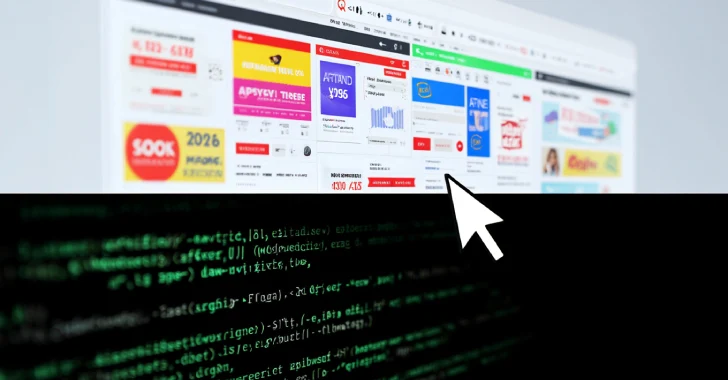

حملة PS1Bot الضارة: إعلانات خبيثة وهجمات في الذاكرة

حملة جديدة من برامج PS1Bot الضارة تستخدم الإعلانات الخبيثة لنشر هجمات متعددة المراحل في الذاكرة

اكتشف الباحثون في مجال الأمن السيبراني حملة جديدة من الإعلانات الخبيثة مصممة لإصابة الضحايا بإطار عمل برمجي ضار متعدد المراحل يسمى PS1Bot.

قال باحثو Cisco Talos إدموند بروماغين وجوردن دانك: “يتميز PS1Bot بتصميمه المعياري، حيث يتم تسليم عدة وحدات تُستخدم لأداء مجموعة متنوعة من الأنشطة الضارة على الأنظمة المصابة، بما في ذلك سرقة المعلومات، وتسجيل ضغطات المفاتيح، والاستطلاع، وإنشاء وصول دائم إلى النظام”.

“تم تصميم PS1Bot مع مراعاة التخفي، حيث يقلل من الآثار الدائمة التي تُترك على الأنظمة المصابة ويستخدم تقنيات التنفيذ في الذاكرة لتسهيل تنفيذ الوحدات التالية دون الحاجة إلى كتابتها على القرص”.

نشاط الحملة

تم العثور على الحملات التي توزع برامج ضارة بلغة PowerShell وC# نشطة منذ أوائل عام 2025، حيث تستغل الإعلانات الخبيثة كوسيلة انتشار، مع تنفيذ سلاسل العدوى للوحدات في الذاكرة لتقليل الأثر الجنائي. يُعتقد أن PS1Bot يشترك في تداخل تقني مع AHK Bot، وهو برنامج ضار يعتمد على AutoHotkey تم استخدامه سابقًا من قبل المهاجمين Asylum Ambuscade وTA866.

علاوة على ذلك، تم تحديد مجموعة النشاط على أنها تتداخل مع الحملات السابقة المتعلقة بالفدية التي تستخدم برنامجًا ضارًا يسمى Skitnet (المعروف أيضًا باسم Bossnet) بهدف سرقة البيانات وإنشاء تحكم عن بُعد على الأجهزة المخترقة.

كيفية بدء الهجوم

نقطة البداية للهجوم هي أرشيف مضغوط يتم تسليمه إلى الضحايا عبر الإعلانات الخبيثة أو تسميم محركات البحث (SEO). يحتوي ملف ZIP على حمولة JavaScript تعمل كأداة تحميل لاسترداد نص برمجي من خادم خارجي، والذي يقوم بعد ذلك بكتابة نص PowerShell إلى ملف على القرص وتنفيذه.

PowerShell scriptالنص البرمجي PowerShell مسؤول عن الاتصال بخادم القيادة والتحكم (C2) واسترداد أوامر PowerShell للمرحلة التالية التي تسمح للمشغلين بتعزيز وظائف البرمجيات الضارة بطريقة معيارية وتنفيذ مجموعة واسعة من الإجراءات على الجهاز المخترق.

- الكشف عن برامج مكافحة الفيروسات، والتي تحصل على قائمة برامج مكافحة الفيروسات الموجودة على النظام المصاب وتبلغ عنها.

- التقاط الشاشة، الذي يلتقط لقطات شاشة على الأنظمة المصابة وينقل الصور الناتجة إلى خادم C2.

- سرقة المحفظة، التي تسرق البيانات من متصفحات الويب (وإضافات المحفظة)، وبيانات التطبيقات الخاصة بمحافظ العملات المشفرة، وملفات تحتوي على كلمات مرور أو سلاسل حساسة أو عبارات بذور المحفظة.

- تسجيل ضغطات المفاتيح، الذي يسجل ضغطات المفاتيح ويجمع محتوى الحافظة.

- جمع المعلومات، الذي يجمع وينقل المعلومات حول النظام المصاب والبيئة إلى المهاجم.

- الاستمرارية، التي تنشئ نص PowerShell بحيث يتم تشغيله تلقائيًا عند إعادة تشغيل النظام، مع دمج نفس المنطق المستخدم لإنشاء عملية استعلام C2 لاسترداد الوحدات.

قال Talos: “تستفيد وحدة سرقة المعلومات من قوائم الكلمات المدمجة في السارق لتعداد الملفات التي تحتوي على كلمات مرور وعبارات بذور يمكن استخدامها للوصول إلى محافظ العملات المشفرة، والتي يحاول السارق أيضًا تسريبها من الأنظمة المصابة”.

“تتيح الطبيعة المعيارية لتنفيذ هذا البرنامج الضار المرونة وتمكن من نشر التحديثات أو الوظائف الجديدة بسرعة حسب الحاجة”.

يأتي هذا الكشف في الوقت الذي قالت فيه Google إنها تستخدم أنظمة الذكاء الاصطناعي (AI) المدعومة بنماذج لغوية كبيرة (LLMs) لمكافحة حركة المرور غير الصالحة (IVT) وتحديد أماكن الإعلانات التي تولد سلوكيات غير صالحة بدقة أكبر.

قالت Google: “تقدم تطبيقاتنا الجديدة حماية أسرع وأقوى من خلال تحليل محتوى التطبيقات والويب، وأماكن الإعلانات وتفاعلات المستخدم”. “على سبيل المثال، لقد حسنت بشكل كبير من قدرات مراجعة المحتوى لدينا، مما أدى إلى تقليل IVT بنسبة 40% الناتجة عن ممارسات تقديم إعلانات مخادعة أو مزعجة”.