مخاطر مجموعة “Blind Eagle” الروسية واستخدامها لخدمات استضافة Proton66 المضادة للحظر في هجمات إلكترونية متطورة

كشفت شركة Trustwave SpiderLabs في تقرير نشرته مؤخراً عن ارتباط قوي بين مجموعة التهديد السيبراني المعروفة باسم Blind Eagle وخدمة الاستضافة الروسية المضادة للحظر Proton66. تستغل هذه المجموعة ملفات Visual Basic Script (VBS) كطريقة أولية للوصول إلى الأنظمة، ثم تنشر برمجيات الوصول عن بُعد (Remote Access Trojans – RATS) متاحة تجارياً.

ما هو Proton66 ولماذا يُستخدم؟

تعتمد العديد من مجموعات الهجوم على خدمات الاستضافة مثل Proton66 لأنها تتجاهل تقارير إساءة الاستخدام وطلبات الإزالة القانونية، مما يسمح للمهاجمين بتشغيل مواقع التصيد الاحتيالي، وخوادم التحكم عن بعد، وأنظمة توزيع البرمجيات الخبيثة دون انقطاع.

تكتيكات Blind Eagle التقنية

في أغسطس 2024، رصد الباحثون مجموعة نطاقات تتبع نمطاً معيناً (مثل gfast.duckdns[.]org وnjfast.duckdns[.]org) كلها تشير إلى نفس عنوان الـ IP المرتبط بـ Proton66 (“45.135.232[.]38”). يعتمد المهاجمون على خدمات الـ DNS الديناميكية لتدوير النطاقات الفرعية المرتبطة بعنوان IP واحد، مما يصعّب على فرق الدفاع اكتشافها.

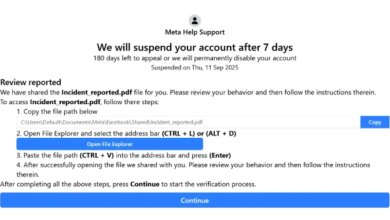

تستخدم المجموعة صفحات تصيد مزيفة تستهدف بنوكاً كولومبية معروفة مثل Bancolombia وBBVA وBanco Caja Social وDavivienda بهدف سرقة بيانات الدخول والمعلومات الحساسة.

دور ملفات VBS في الهجوم

رغم كونها قديمة نسبياً، تستمر ملفات VBS في كونها أداة فعالة للهجوم الأولي، حيث تعمل بهدوء في الخلفية على أنظمة ويندوز، وتستخدم لتحميل أدوات التسلل، وتجاوز الحماية، ودمج النشاط الخبيث مع نشاط المستخدم العادي.

تحليل الأكواد كشف تشابهاً مع أداة Vbs-Crypter، وهي خدمة مدفوعة تستخدم لتشفير وإخفاء حمولات VBS لتجنب الكشف.

بنية التحكم والسيطرة

تم اكتشاف لوحة تحكم (بوت نت) تتيح للمهاجمين إدارة الأجهزة المصابة، واسترجاع البيانات المسروقة، والتفاعل مع الأنظمة المخترقة، باستخدام قدرات إدارة معروفة في حزم برامج RATS التجارية.

الثغرة المُستغلة والاستمرارية

ذكرت شركة Darktrace أن Blind Eagle استهدفت مؤسسات كولومبية منذ نوفمبر 2024 عن طريق استغلال ثغرة ويندوز (CVE-2024-43451) التي تم تصحيحها لاحقاً. وعلى الرغم من إصدار التحديثات الأمنية، استمرت المجموعة في استخدام تكتيكاتها السابقة بسرعة عالية، مما يبرز أهمية الإدارة الدقيقة للثغرات والتحديثات الأمنية.