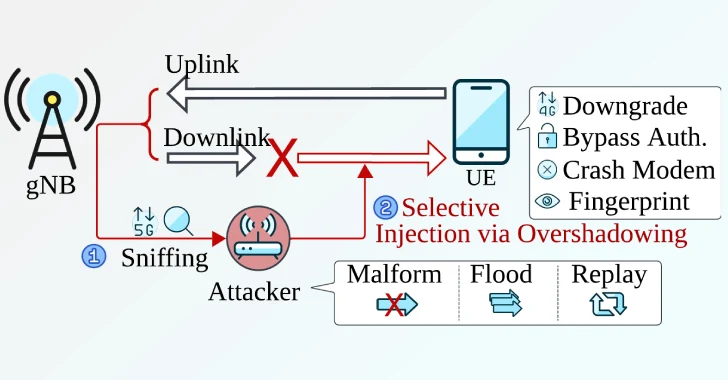

هجوم Sni5Gect الجديد يستغل ثغرات 5G لتعطيل الهواتف وخفض الاتصال إلى 4G

كشف باحثون من جامعة سنغافورة للتكنولوجيا والتصميم (SUTD) عن هجوم جديد يستهدف شبكات 5G باستخدام أداة مفتوحة المصدر تدعى Sni5Gect (اختصار لـ Sniffing 5G Inject).

الابتكار في هذا الهجوم أنه لا يتطلب محطة قاعدة مزيفة (Rogue gNB) كما في معظم هجمات 5G السابقة، بل يعمل كطرف ثالث يتنصت على الاتصالات بين الهاتف ومحطة القاعدة، ويستغلها لإرسال رسائل خبيثة.

كيف يعمل Sni5Gect؟

-

التنصت (Sniffing): يلتقط الرسائل غير المشفرة المتبادلة بين الهاتف ومحطة القاعدة خلال عملية الاتصال الأولية.

-

التحليل (Decoding): يفك تشفير الرسائل في الوقت الفعلي لتحديد حالة الاتصال.

-

الحقن (Injection): يرسل حِزم خبيثة مستهدفة قبل بدء التشفير الرسمي لبيانات المصادقة.

هذا يسمح للمهاجم بـ:

-

تعطيل مودم الهاتف (Crash).

-

خفض الاتصال من 5G إلى 4G (الأقل أمانًا).

-

التجسس وتحديد بصمة الجهاز (Fingerprinting).

-

تجاوز بعض إجراءات التوثيق.

الثغرة المستغلة

النقطة الحرجة هي المرحلة التي تسبق تفعيل سياق أمان NAS، حيث تكون الرسائل بين الهاتف ومحطة القاعدة غير مشفرة.

-

لا يحتاج المهاجم إلى بيانات اعتماد الهاتف.

-

يمكنه اعتراض رسائل RAR التي تحتوي على معرفات ضرورية (RNTI) لفك الرسائل التالية.

نتائج الاختبارات

-

جرى اختبار الهجوم على خمسة هواتف: OnePlus Nord CE 2، Samsung Galaxy S22، Google Pixel 7، Huawei P40 Pro.

-

حقق نسبة نجاح:

-

80% في التنصت (uplink/downlink).

-

70–90% في حقن الرسائل.

-

-

من مسافة تصل إلى 20 مترًا (65 قدمًا).

الاعتراف الرسمي

اعترفت جمعية GSMA بالثغرة وصنفتها بالمعرف CVD-2024-0096 كنوع من الهجمات متعددة المراحل (Downgrade Attack).

أهمية البحث

يرى الباحثون أن Sni5Gect يمثل أداة أساسية في أبحاث أمن 5G لأنه يفتح المجال إلى:

-

تطوير أنظمة كشف التطفل على مستوى حزم 5G (Packet-level IDS).

-

تحسين أمن الطبقة الفيزيائية لشبكات 5G.

-

دعم دراسات الأمن في شبكات الجيل السادس وما بعدها.

خلفية البحث

يبني هذا العمل على دراسة سابقة من مجموعة ASSET في 2023 كشفت 14 ثغرة في مودمات 5G من MediaTek و Qualcomm، سميت حينها بـ 5Ghoul، التي سمحت بإسقاط الاتصالات أو خفضها من 5G إلى 4G.