استغلالات ثغرات يوم الصفر في جدار حماية سيسكو ASA

استغلالات ثغرات يوم الصفر في جدار حماية سيسكو ASA

كشف المركز الوطني للأمن السيبراني في المملكة المتحدة (NCSC) أن المهاجمين استغلوا الثغرات الأمنية التي تم الكشف عنها مؤخرًا والتي تؤثر على جدران حماية سيسكو كجزء من هجمات يوم الصفر لنشر عائلات برمجيات خبيثة غير موثقة مثل RayInitiator وLINE VIPER.

قالت الوكالة: “تمثل برمجيات RayInitiator وLINE VIPER تطورًا كبيرًا مقارنةً بما تم استخدامه في الحملة السابقة، من حيث التعقيد وقدرتها على التهرب من الكشف”.

في يوم الخميس، كشفت سيسكو أنها بدأت التحقيق في الهجمات على عدة وكالات حكومية مرتبطة بالحملة المدعومة من الدولة في مايو 2025، والتي استهدفت أجهزة سلسلة ASA 5500-X لزرع البرمجيات الخبيثة، وتنفيذ الأوامر، واستغلال البيانات المحتملة من الأجهزة المخترقة.

أدى التحليل المتعمق للبرامج الثابتة المستخرجة من الأجهزة المصابة التي تعمل ببرمجيات جدار حماية سيسكو الآمن ASA مع خدمات VPN المفعلة إلى اكتشاف خطأ في فساد الذاكرة في برمجيات المنتج.

قالت الشركة: “تم ملاحظة أن المهاجمين استغلوا عدة ثغرات يوم صفر واستخدموا تقنيات تهرب متقدمة مثل تعطيل التسجيل، واعتراض أوامر CLI، والتسبب عمدًا في تعطل الأجهزة لمنع التحليل التشخيصي”.

الثغرات المستغلة

تشمل الأنشطة استغلال CVE-2025-20362 (درجة CVSS: 6.5) وCVE-2025-20333 (درجة CVSS: 9.9) لتجاوز المصادقة وتنفيذ شفرة خبيثة على الأجهزة القابلة للاختراق. وتُعتبر الحملة مرتبطة بمجموعة تهديد تُعرف باسم ArcaneDoor، والتي تم نسبها إلى مجموعة قراصنة مرتبطة بالصين تُعرف باسم UAT4356 (المعروفة أيضًا باسم Storm-1849).

بالإضافة إلى ذلك، يُقال إن المهاجمين قاموا بتعديل ROMMON (اختصار لمراقب الذاكرة القابلة للقراءة فقط) – المسؤول عن إدارة عملية التمهيد وإجراء الاختبارات التشخيصية في أجهزة ASA – لتسهيل الاستمرارية عبر إعادة التشغيل وترقيات البرمجيات. ومع ذلك، تم اكتشاف هذه التعديلات فقط على منصات ASA 5500-X من سيسكو التي تفتقر إلى تقنيات Secure Boot وTrust Anchor.

الأجهزة المتأثرة

قالت سيسكو أيضًا إن الحملة نجحت في اختراق نماذج ASA 5500-X التي تعمل بإصدارات برمجيات سيسكو ASA 9.12 أو 9.14 مع خدمات VPN المفعلة، والتي لا تدعم تقنيات Secure Boot وTrust Anchor. جميع الأجهزة المتأثرة قد وصلت إلى نهاية الدعم (EoS) أو ستصل إلى حالة EoS بحلول الأسبوع المقبل:

- 5512-X و5515-X – آخر تاريخ للدعم: 31 أغسطس 2022

- 5585-X – آخر تاريخ للدعم: 31 مايو 2023

- 5525-X و5545-X و5555-X – آخر تاريخ للدعم: 30 سبتمبر 2025

علاوة على ذلك، أشارت الشركة إلى أنها عالجت عيبًا حرجًا ثالثًا (CVE-2025-20363، درجة CVSS: 8.5/9.0) في خدمات الويب لبرمجيات جدار حماية ASA، وبرمجيات Secure Firewall Threat Defense (FTD)، وبرمجيات IOS، وبرمجيات IOS XE، وبرمجيات IOS XR التي قد تسمح لمهاجم عن بُعد بتنفيذ شفرة عشوائية على جهاز متأثر.

قالت: “يمكن للمهاجم استغلال هذه الثغرة عن طريق إرسال طلبات HTTP مصممة إلى خدمة ويب مستهدفة على جهاز متأثر بعد الحصول على معلومات إضافية حول النظام، أو تجاوز تدابير التخفيف، أو كليهما”. “يمكن أن يؤدي الاستغلال الناجح إلى تمكين المهاجم من تنفيذ شفرة عشوائية كجذر، مما قد يؤدي إلى الاختراق الكامل للجهاز المتأثر.”

على عكس CVE-2025-20362 وCVE-2025-20333، لا توجد أدلة على أن الثغرة قد تم استغلالها في البرية في سياق ضار. قالت سيسكو إن القصور تم اكتشافه من قبل مجموعة المبادرات الأمنية المتقدمة في سيسكو (ASIG) أثناء حل حالة دعم سيسكو TAC.

حث المركز الكندي للأمن السيبراني المنظمات في البلاد على اتخاذ إجراءات في أقرب وقت ممكن لمواجهة التهديد من خلال التحديث إلى إصدار ثابت من منتجات سيسكو ASA وFTD.

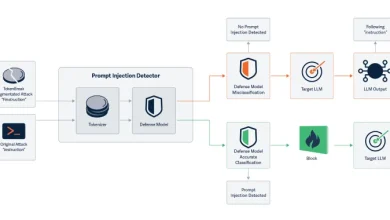

كشف المركز الوطني للأمن السيبراني في المملكة المتحدة، في استشارة صدرت في 25 سبتمبر، أن الهجمات استغلت مجموعة تمهيد متعددة المراحل تُعرف باسم RayInitiator لنشر محمل شيفرات في وضع المستخدم يُعرف باسم LINE VIPER إلى جهاز ASA.

RayInitiator وLINE VIPER

RayInitiator هو مجموعة تمهيد GRand Unified Bootloader (GRUB) دائمة يتم فلاشها إلى الأجهزة الضحية، وقادرة على البقاء على قيد الحياة خلال إعادة التشغيل وترقيات البرمجيات. وهي مسؤولة عن تحميل LINE VIPER إلى الذاكرة، والذي يمكنه تشغيل أوامر CLI، وإجراء التقاط حزم، وتجاوز مصادقة VPN، وتفويض، ومحاسبة (AAA) للأجهزة، وكبت رسائل syslog، وجمع أوامر CLI للمستخدم، وإجبار إعادة تشغيل مؤجلة.

تنجز مجموعة التمهيد ذلك عن طريق تثبيت معالج داخل ثنائي ASA الشرعي المعروف باسم “lina” لتنفيذ LINE VIPER. “لينا”، اختصار لـ Linux-based Integrated Network Architecture، هو برنامج تشغيل النظام الذي يدمج الوظائف الأساسية لجدار حماية ASA.

وصفها بأنها “أكثر شمولاً” من Line Dancer، تستخدم LINE VIPER طريقتين للتواصل مع خادم القيادة والتحكم (C2): جلسات مصادقة عميل WebVPN عبر HTTPS، أو عبر ICMP مع ردود عبر TCP الخام. كما أنها مصممة لإجراء عدد من التعديلات على “lina” لتجنب ترك أثر جنائي ومنع اكتشاف التعديلات على أوامر CLI مثل النسخ والتحقق.

قال المركز الوطني للأمن السيبراني: “إن نشر LINE VIPER عبر مجموعة تمهيد دائمة، جنبًا إلى جنب مع تركيز أكبر على تقنيات التهرب من الدفاع، يظهر زيادة في تعقيد المهاجم وتحسين في الأمن التشغيلي مقارنةً بحملة ArcaneDoor التي تم توثيقها علنًا في عام 2024”.