استغلال سلسلة تسمم EPM في Windows لتصعيد الامتيازات

تفاصيل استغلال سلسلة تسمم EPM في Windows تؤدي إلى تصعيد الامتيازات في النطاق

10 أغسطس 2025رافي لاكشمانان – الثغرات الأمنية / أمان النقاط النهائية

قدم باحثو الأمن السيبراني نتائج جديدة تتعلق بمشكلة أمان تم تصحيحها الآن في بروتوكول الاتصال RPC الخاص بـ Microsoft Windows، والتي يمكن أن يستغلها المهاجم لإجراء هجمات انتحال الهوية والتظاهر بخادم معروف.

تم تتبع الثغرة، التي تحمل الرقم CVE-2025-49760 (درجة CVSS: 3.5)، ووصفها عملاق التكنولوجيا بأنها خطأ في انتحال تخزين Windows. تم إصلاحها في يوليو 2025 كجزء من تحديث Patch Tuesday الشهري. تم مشاركة تفاصيل العيب الأمني من قبل الباحث في SafeBreach، رون بن يزحاك، في مؤتمر DEF CON 33 للأمن هذا الأسبوع.

“التحكم الخارجي في اسم الملف أو المسار في تخزين Windows يسمح لمهاجم مخول بإجراء انتحال عبر الشبكة”، كما قالت الشركة في بيان صدر الشهر الماضي.

يستخدم بروتوكول RPC في Windows معرفات فريدة عالمياً (UUIDs) ومخطط نقاط النهاية (EPM) لتمكين استخدام نقاط نهاية ديناميكية في الاتصالات بين العميل والخادم، وربط عميل RPC بنقطة نهاية مسجلة بواسطة خادم.

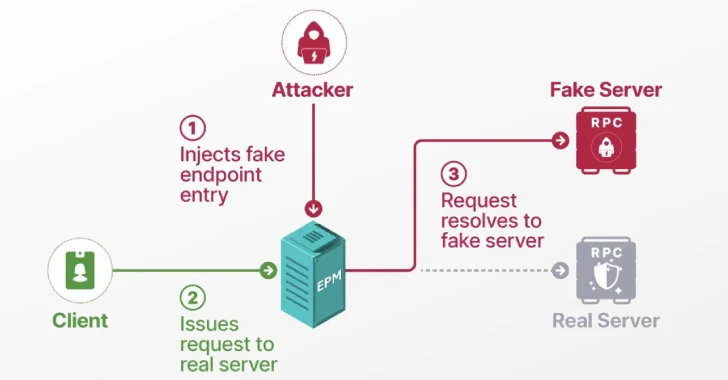

تجعل الثغرة من الممكن بشكل أساسي التلاعب بمكون أساسي من بروتوكول RPC staging، والذي يسمى هجوم تسمم EPM، مما يسمح للمستخدمين غير المخولين بالتظاهر كخدمة مشروعة مدمجة بهدف إجبار عملية محمية على المصادقة ضد خادم تعسفي يختاره المهاجم.

نظرًا لأن وظيفة EPM تشبه وظيفة نظام أسماء النطاقات (DNS) – حيث تقوم بتعيين UUID واجهة إلى نقطة نهاية، تمامًا كما يقوم DNS بحل اسم النطاق إلى عنوان IP – فإن الهجوم يتطور مثل تسمم DNS، حيث يقوم المهاجم بالتلاعب ببيانات DNS لإعادة توجيه المستخدمين إلى مواقع ويب ضارة.

- تسميم EPM

- التظاهر كخادم RPC شرعي

- التلاعب بعملاء RPC

- تحقيق تصعيد محلي / نطاق عبر هجوم ESC8

“لقد صدمت عندما اكتشفت أنه لا يوجد شيء يمنعني من تسجيل واجهات معروفة ومدمجة تنتمي إلى خدمات أساسية”، قال بن يزحاك في تقرير تم مشاركته مع The Hacker News. “كنت أتوقع، على سبيل المثال، إذا كان لدى Windows Defender معرف فريد، فلن تتمكن أي عملية أخرى من تسجيله. لكن لم يكن هذا هو الحال.”

“عندما حاولت تسجيل واجهة خدمة كانت مغلقة، اتصل عميلها بي بدلاً من ذلك. كانت هذه النتيجة لا تصدق – لم تكتمل أي فحوصات أمان من قبل EPM. اتصلت بالعملاء بعملية غير معروفة لم تكن حتى تعمل بامتيازات المسؤول.”

تكمن جوهر الهجوم في العثور على الواجهات التي لم يتم تعيينها إلى نقطة نهاية، بالإضافة إلى تلك التي يمكن تسجيلها مباشرة بعد بدء النظام من خلال الاستفادة من حقيقة أن العديد من الخدمات تم تعيينها “للبدء المتأخر” لأسباب تتعلق بالأداء، مما يجعل عملية التمهيد أسرع.

بعبارة أخرى، أي خدمة ذات بدء يدوي تمثل خطرًا أمنيًا، حيث لن يتم تسجيل واجهة RPC عند التمهيد، مما يجعلها عرضة للاختطاف من خلال السماح للمهاجم بتسجيل واجهة قبل أن تقوم الخدمة الأصلية بذلك.

كما أصدرت SafeBreach أداة تسمى RPC-Racer يمكن استخدامها للإشارة إلى خدمات RPC غير الآمنة (مثل خدمة التخزين أو StorSvc.dll) والتلاعب بعملية Protected Process Light (PPL) (مثل خدمة تحسين التسليم أو DoSvc.dll) لمصادقة حساب الجهاز ضد أي خادم يختاره المهاجم.

تضمن تقنية PPL أن نظام التشغيل يقوم بتحميل الخدمات والعمليات الموثوقة فقط، ويحمي العمليات الجارية من الإنهاء أو العدوى بواسطة التعليمات البرمجية الضارة. تم تقديمها من قبل Microsoft مع إصدار Windows 8.1.

على مستوى عالٍ، تتلخص تسلسل الهجوم بالكامل كما يلي:

- إنشاء مهمة مجدولة سيتم تنفيذها عند تسجيل دخول المستخدم الحالي

- تسجيل واجهة خدمة التخزين

- تحفيز خدمة تحسين التسليم لإرسال طلب RPC إلى خدمة التخزين، مما يؤدي إلى الاتصال بنقطة النهاية الديناميكية للمهاجم

- استدعاء الطريقة GetStorageDeviceInfo()، مما يتسبب في تلقي خدمة تحسين التسليم مشاركة SMB إلى خادم غير شرعي تم إعداده من قبل المهاجم

- تقوم خدمة تحسين التسليم بالمصادقة مع خادم SMB الضار باستخدام بيانات اعتماد حساب الجهاز، مما يتسبب في تسرب تجزئة NTLM

- تنفيذ هجوم ESC8 لإعادة توجيه تجزئات NTLM الم coerced إلى خدمات تسجيل الشهادات المستندة إلى الويب (AD CS) وتحقيق تصعيد الامتيازات

لإنجاز ذلك، يمكن استخدام أداة مفتوحة المصدر هجومية مثل Certipy لطلب تذكرة Kerberos Ticket-Granting Ticket (TGT) باستخدام الشهادة التي تم إنشاؤها من خلال تمرير معلومات NTLM إلى خادم AD CS، ثم الاستفادة منها لتفريغ جميع الأسرار من وحدة التحكم في المجال.

قالت SafeBreach إن تقنية تسمم EPM يمكن توسيعها بشكل أكبر لإجراء هجمات adversary-in-the-middle (AitM) وهجمات حرمان الخدمة (DoS) من خلال إعادة توجيه الطلبات إلى الخدمة الأصلية أو تسجيل العديد من الواجهات وحرمان الطلبات، على التوالي. كما أشارت الشركة إلى أنه قد تكون هناك عملاء وواجهات أخرى من المحتمل أن تكون عرضة لتسمم EPM.

لتحسين اكتشاف هذه الأنواع من الهجمات، يمكن لمنتجات الأمان مراقبة المكالمات إلى RpcEpRegister واستخدام تتبع الأحداث لنظام Windows (ETW)، وهي ميزة أمان تسجل الأحداث التي تثيرها التطبيقات التي تعمل في وضع المستخدم وسائقي وضع النواة.

“تمامًا كما يتحقق SSL pinning من أن الشهادة ليست فقط صالحة ولكن تستخدم مفتاحًا عامًا محددًا، يجب التحقق من هوية خادم RPC”، قال بن يزحاك.

“لا يقوم التصميم الحالي لمخطط نقاط النهاية (EPM) بإجراء هذا التحقق. بدون هذا التحقق، سيقبل العملاء البيانات من مصادر غير معروفة. إن الثقة في هذه البيانات بشكل أعمى يسمح للمهاجم بالتحكم في إجراءات العميل والتلاعب بها وفقًا لرغبات المهاجم.”