اكتشاف فدية جديدة HybridPetya تتجاوز آلية Secure Boot في أنظمة UEFI

اكتشف باحثو الأمن السيبراني نوعًا جديدًا من برامج الفدية أطلق عليه اسم HybridPetya، يشبه برمجيات Petya/NotPetya الشهيرة، لكنه يتميز بقدرته على تجاوز آلية Secure Boot في أنظمة UEFI باستخدام ثغرة أمنية تم إصلاحها سابقًا هذا العام.

بحسب شركة ESET السلوفاكية، تم تحميل عينات من هذه البرمجية على منصة VirusTotal في فبراير 2025.

كيفية عمل HybridPetya

قال الباحث مارتن سمولار من ESET:

“يقوم HybridPetya بتشفير جدول الملفات الرئيسي (MFT) الذي يحتوي على بيانات مهمة حول جميع الملفات المخزنة على أقسام NTFS. على عكس النسخ السابقة من Petya، فإن HybridPetya قادر على إصابة أنظمة UEFI الحديثة عن طريق تثبيت تطبيق EFI خبيث على قسم نظام EFI.”

يتكون HybridPetya من مكونين رئيسيين:

-

Bootkit (أداة الإقلاع الخبيثة)

-

Installer (المثبت)

ويقوم الـ Bootkit بتحميل التكوين والتحقق من حالة التشفير، حيث يمكن أن تكون القيم:

-

0 = جاهز للتشفير

-

1 = تم التشفير

-

2 = تم الدفع وفُك التشفير

إذا كانت القيمة 0، يبدأ البوتكيت في تشفير الملف verify باستخدام خوارزمية Salsa20، ويخزن بيانات التقدم في ملف counter داخل قسم EFI.

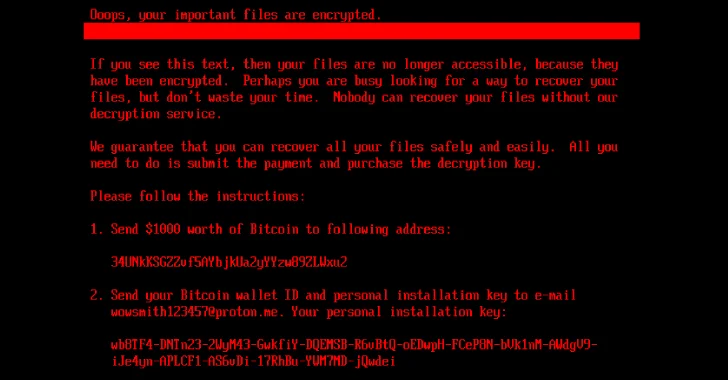

ملاحظات الضحية

خلال عملية التشفير، يعرض النظام رسالة فحص وهمية “CHKDSK” لخداع الضحية بأن النظام يصلح الأخطاء، بينما تتم عملية التشفير في الخلفية.

بعد الانتهاء، تُعرض رسالة الفدية التي تطلب 1000 دولار بعملة البيتكوين، مع توفير وسيلة لإدخال مفتاح الخداع (Deception Key) بعد الدفع لفك التشفير.

تجاوز Secure Boot

وجدت ESET أن بعض إصدارات HybridPetya تستغل الثغرة CVE-2024-7344 (بتقييم CVSS: 6.7) الموجودة في تطبيق Howyar Reloader UEFI. هذه الثغرة تتيح تجاوز آلية UEFI Secure Boot عبر ملف خاص يدعى cloak.dat يحتوي على البوتكيت مشفرًا بطريقة XOR.

عند تنفيذ الملف reloader.efi (المعاد تسميته bootmgfw.efi) أثناء الإقلاع، يقوم بتحميل cloak.dat بطريقة غير آمنة، متجاهلًا التحقق من سلامة الملف، وهو ما يفتح الباب أمام الاستغلال.

الاختلاف عن NotPetya

على عكس NotPetya الذي كان مدمرًا بشكل كامل، يتيح HybridPetya للمهاجمين إعادة بناء مفتاح فك التشفير باستخدام المفاتيح الشخصية للضحية، مما يشير إلى إمكانية استرداد البيانات بعد الدفع.

التقييم الأمني

لم يتم رصد استخدام HybridPetya على نطاق واسع حتى الآن، وقد يكون مجرد دليل إثبات مفهوم (PoC) مرتبطًا بأبحاث سابقة مثل مشروع الباحثة Hasherezade.

ومع ذلك، يعتبر HybridPetya رابع مثال علني على وجود Bootkit يستغل ثغرات UEFI لتجاوز Secure Boot، إلى جانب:

-

BlackLotus (CVE-2022-21894)

-

BootKitty (LogoFail)

-

Hyper-V Backdoor PoC (CVE-2020-26200)

يظهر هذا الاكتشاف أن تجاوزات Secure Boot أصبحت أكثر شيوعًا وجاذبية لكل من الباحثين والمهاجمين، مما يعزز الحاجة إلى تحديثات أمنية مستمرة ومراقبة أكثر صرامة للبنية التحتية للإقلاع الآمن.