اكتشاف نسخة متطورة من برمجية Konfety الخبيثة على أندرويد تستخدم تقنية التوأم الشرير للاحتيال الإعلاني

اكتشف باحثو الأمن السيبراني نسخة جديدة متطورة من برمجية خبيثة معروفة على نظام أندرويد تُدعى Konfety، والتي تستخدم تقنية تُعرف بـ”التوأم الشرير” (Evil Twin) لتنفيذ عمليات احتيال إعلاني متقدمة.

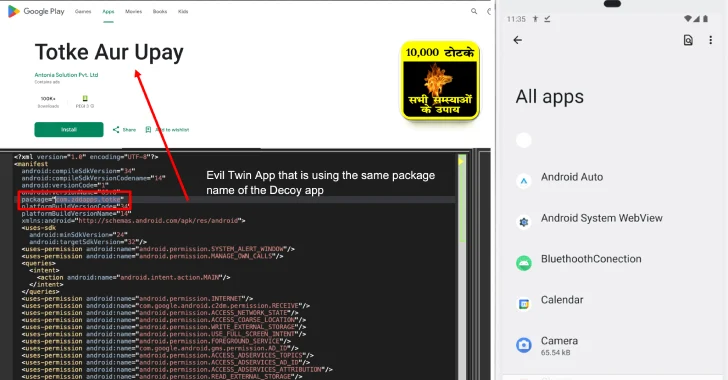

تقوم هذه التقنية على وجود نسختين من نفس التطبيق تحملان نفس اسم الحزمة (Package Name): نسخة مشروعة “تمويهية” موجودة على متجر Google Play، ونسخة خبيثة تُوزع عبر مصادر خارجية. الجدير بالذكر أن النسخ المشروعة ليست بالضرورة من نشر المهاجمين، ولكن التطبيقات الخبيثة تشترك في أسماء الحزم مع النسخ الأصلية.

الأساليب التقنية المتقدمة للاحتيال والتخفي

صرح الباحث في Zimperium zLabs، فرناندو أورتيغا، أن “المهاجمين وراء Konfety يتسمون بالمرونة والتكيف المستمر، حيث يقومون بتغيير شبكات الإعلانات المستهدفة وتحديث أساليبهم لتجنب الكشف.”

يستخدم المتغير الجديد من البرمجية تكتيكات متطورة مثل:

-

تشويه هيكل ملفات APK: عبر ملفات APK ذات بنية ZIP مشوهة، تسمح بتجنب الكشف وتعقيد عمليات الهندسة العكسية.

-

تحميل الكود الديناميكي: يتم تحميل حزمة DEX الرئيسية أثناء وقت التشغيل بعد فك تشفيرها في الذاكرة مباشرة، مما يزيد من التخفي أثناء الفحص.

-

طلب كلمة مرور وهمية: عند محاولة تحليل الملف، تظهر مطالبة مزيفة بكلمة المرور مما يمنع الاطلاع على محتويات التطبيق.

-

إعلان مضلل عن طريقة ضغط BZIP في ملف الـ Manifest الخاص بالتطبيق، مما يؤدي إلى تعطل أدوات التحليل مثل APKTool وJADX.

تستخدم البرمجية هذه الطبقات المتعددة من التعتيم، بما في ذلك تشفير الأصول، وحقن الكود أثناء التشغيل، والتصريحات المخادعة في ملفات التطبيق، لتعزيز القدرة على التهرب من التحليل والكشف.

وظائف ضارة ومميزات إضافية

تشمل قدرات Konfety:

-

استغلال مكتبة CaramelAds SDK لجلب الإعلانات، وتحميل حمولات خبيثة، والتواصل مع خوادم المهاجم.

-

إعادة توجيه المستخدمين إلى مواقع ضارة.

-

التسبب في تثبيت تطبيقات غير مرغوبة.

-

إطلاق إشعارات مزعجة تشبه الرسائل المزعجة.

-

إخفاء أيقونة التطبيق.

-

استخدام تقنيات تحديد الموقع الجغرافي (Geofencing) لتعديل سلوك البرمجية حسب منطقة الضحية.

أدوات وتقنيات أخرى ذات صلة

أفاد فريق ANY.RUN عن أداة تجميع صينية تعرف باسم Ducex، والتي تستخدم لتشويش البرمجيات الخبيثة المدمجة ضمن تطبيقات وهمية مثل Telegram. تستخدم Ducex تقنيات تشفير متقدمة وتتحقق من توقيع التطبيق وتستخدم تقنيات مضادة للتصحيح والتتبع.

كما كشفت دراسة حديثة لفريق من TU Wien وجامعة Bayreuth عن تقنية جديدة تسمى TapTrap، التي تستغل واجهة المستخدم في أندرويد لتنفيذ هجمات “خطف النقر” (Tapjacking). تقوم التقنية بإظهار أنيميشن شفاف يخفي الشاشة الحقيقية التي تستقبل النقرات، مما يمكن المهاجم من خداع المستخدم لمنح أذونات حساسة أو تنفيذ إجراءات ضارة دون علمه.

تعكس هذه الاكتشافات تطور التكتيكات في برمجيات أندرويد الخبيثة، ما يتطلب تكثيف جهود البحث الأمني وتحسين أدوات التحليل والدفاع.