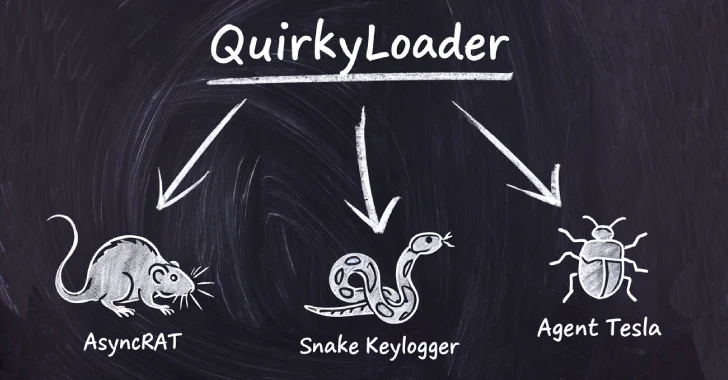

اكتشاف QuirkyLoader: برمجية خبيثة جديدة تنشر أدوات التجسس عبر البريد الإلكتروني

كشف باحثو الأمن السيبراني عن تفاصيل برمجية تحميل خبيثة جديدة تُعرف باسم QuirkyLoader، تُستخدم منذ نوفمبر 2024 في حملات البريد العشوائي لنشر برمجيات ضارة متقدمة مثل Agent Tesla، AsyncRAT، Formbook، Masslogger، Remcos RAT، Rhadamanthys Stealer، وSnake Keylogger.

وبحسب تقرير IBM X-Force، تعتمد الهجمات على إرسال رسائل بريد مزعج من مزوّدي خدمات بريد شرعيين وأيضًا من خوادم بريد مُستضافة ذاتيًا. تحتوي هذه الرسائل على أرشيف ضار يتضمن مكتبة DLL خبيثة، حمولة مشفرة، وملف تنفيذي حقيقي.

أوضح الباحث ريموند جوزيف ألفونسو أن المهاجمين يستخدمون تقنية DLL Side-Loading، حيث يؤدي تشغيل الملف التنفيذي الشرعي إلى تحميل DLL خبيثة تقوم بدورها بفك التشفير وحقن الحمولة النهائية. يتم ذلك باستخدام تقنية Process Hollowing لحقن البرمجية في عمليات مثل: AddInProcess32.exe أو InstallUtil.exe أو aspnet_wp.exe.

وأضافت IBM أن QuirkyLoader استُخدم في حملات محدودة خلال الأشهر الأخيرة، منها حملتان في يوليو 2025 استهدفتا تايوان والمكسيك. الحملة التي استهدفت تايوان ركزت على موظفي شركة Nusoft Taiwan للأمن الشبكي، بهدف إصابتهم ببرمجية Snake Keylogger لسرقة بيانات المتصفحات ولوحات المفاتيح والذاكرة المؤقتة. أما الحملة في المكسيك فقد كانت عشوائية، ونشرت برمجيات مثل Remcos RAT وAsyncRAT.

وأشار الباحثون إلى أن المهاجمين يكتبون وحدة DLL الخبيثة بلغة .NET باستخدام Ahead-of-Time (AOT) Compilation، ما يجعل الملف يبدو وكأنه مكتوب بلغة C أو ++C، مما يزيد من صعوبة اكتشافه.

تطور أساليب التصيد الإلكتروني

يتزامن ظهور QuirkyLoader مع لجوء المهاجمين إلى تكتيكات تصيد جديدة مثل التصيد عبر رموز QR (Quishing)، وذلك بتقسيم الرموز الضارة إلى جزأين أو دمجها داخل رموز شرعية في رسائل البريد الإلكتروني لتفادي أنظمة الحماية. وأوضح الباحث روهيت سوراش كاناسي من Barracuda أن رموز QR ضارة شائعة الاستخدام لأنها:

-

لا يمكن تمييزها بصريًا من قبل البشر.

-

يمكنها تجاوز أنظمة الحماية مثل مرشحات البريد والماسحات الآلية للروابط.

-

غالبًا ما تدفع المستخدمين لاستخدام هواتفهم خارج بيئة الأمان الخاصة بالشركة.

كما ظهر مؤخرًا عدة تصيد جديدة مرتبطة بجهة تهديد تُعرف باسم PoisonSeed، تستهدف سرقة بيانات الاعتماد وأكواد التحقق الثنائي (2FA). تستضيف هذه الحملات نطاقات مزيفة تتظاهر بأنها خدمات تسجيل دخول من شركات كبرى مثل Google، SendGrid، وMailchimp.

وتعتمد هذه الحملات على تقنية تُعرف باسم التصيد المُتحقق بدقة (Precision-Validated Phishing)، حيث يتم التحقق من صحة البريد الإلكتروني للضحية في الخلفية، بينما يظهر له تحدي أمني زائف عبر Cloudflare Turnstile. عند اجتياز التحقق، يُعرض نموذج دخول مزيف يلتقط بيانات تسجيل الدخول ويرسلها مباشرة للمهاجمين.