باحثون يكشفون هجوم GPUGate: إعلانات غوغل مزيفة تنشر برمجيات خبيثة متقدمة

الحملة الإعلانية الخبيثة

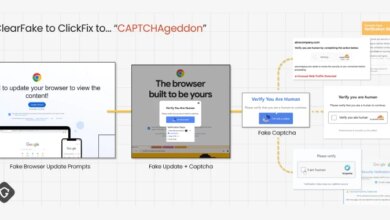

كشف باحثون في الأمن السيبراني عن حملة جديدة ومعقدة من الإعلانات الخبيثة (Malvertising) تستغل إعلانات البحث المدفوعة على غوغل لتوزيع برمجيات ضارة على المستخدمين الباحثين عن أدوات شائعة مثل GitHub Desktop.

ورغم أن هذا الأسلوب شائع، إلا أن الحملة الجديدة تميزت بخطوة مبتكرة: زرع رابط commit في GitHub داخل عناوين URL لخداع المستخدمين وإحالتهم إلى مواقع مزيفة خاضعة لسيطرة المهاجمين.

الأهداف والأسلوب

منذ ديسمبر 2024، ركزت الهجمات على شركات تكنولوجيا المعلومات وتطوير البرمجيات في أوروبا الغربية.

-

الروابط المزيفة توجه الضحايا إلى موقع شبيه بـGitHub على نطاق gitpage[.]app.

-

المرحلة الأولى تتضمن ملف تثبيت MSI بحجم 128 ميغابايت، كبير بما يكفي لتجاوز أدوات التحليل الأمني عبر الإنترنت.

تقنية GPUGate

أضاف المهاجمون تقنية متقدمة أطلق عليها اسم GPUGate، حيث يبقى الحمولة مشفرة على الأنظمة التي لا تحتوي على وحدة معالجة رسومية (GPU) فعلية.

-

الملف التنفيذي يعتمد على وظائف GPU لتوليد مفتاح تشفير خاص لفك التشفير.

-

إذا لم تتوفر وحدة GPU أو كان اسم الجهاز أقل من 10 أحرف، يتوقف التنفيذ.

-

الهدف: تفادي بيئات Virtual Machines وSandboxes المستخدمة في التحليل الأمني.

سلسلة التنفيذ

بعد التثبيت، يتم تشغيل سكريبت VBScript يقوم بتفعيل PowerShell بامتيازات المدير:

-

استبعاد الملفات الضارة من فحص Microsoft Defender.

-

إنشاء مهام مجدولة للحفاظ على الاستمرارية.

-

تنزيل ملفات مضغوطة (ZIP) تحتوي على برمجيات خبيثة إضافية وتنفيذها.

الأهداف والجهات الفاعلة

تهدف الحملة إلى سرقة المعلومات ونشر برمجيات إضافية، وتشير التعليقات المكتوبة باللغة الروسية في سكربت PowerShell إلى أن المهاجمين يتحدثون الروسية بطلاقة.

كما أظهرت التحليلات أن نطاقاتهم تستخدم كمنصة لنشر أداة Atomic macOS Stealer (AMOS)، ما يعكس توجهاً عبر الأنظمة (Cross-Platform).

مقارنة بحملات أخرى

تأتي هذه الإفصاحات في وقت كشفت فيه شركة Acronis عن تطور حملة خبيثة أخرى تستغل برنامج ConnectWise ScreenConnect، حيث يقوم المهاجمون بزرع أدوات وصول عن بُعد مثل:

-

AsyncRAT

-

PureHVNC RAT

-

PowerShell RAT مخصص

الهجوم يستخدم ClickOnce runner الذي يستدعي المكونات أثناء التشغيل، مما يجعل تقنيات الكشف التقليدية أقل فعالية.

الخلاصة التقنية

بحسب Arctic Wolf، فإن المهاجمين يستغلون بنية GitHub والإعلانات المدفوعة على غوغل لخداع المستخدمين وتحويلهم إلى مستودعات مزيفة، ما يسمح لهم بتجاوز فحص المستخدمين والدفاعات الطرفية (Endpoint Security) بكفاءة عالية.