تحذير أمريكي من هجمات سيبرانية إيرانية محتملة تستهدف أنظمة التحكم والبنية الدفاعية

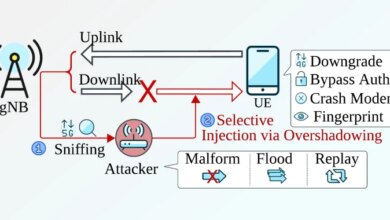

أصدرت وكالات الأمن السيبراني والاستخبارات الأمريكية تحذيرًا مشتركًا بشأن التهديدات المتزايدة من جهات تهديد مدعومة أو مرتبطة بالحكومة الإيرانية. جاء في البيان أن الأشهر الماضية شهدت تصاعدًا ملحوظًا في أنشطة “الهاكتفيست” والجهات السيبرانية التابعة لإيران، متوقعة استمرار هذا التصعيد نتيجة للأحداث الجيوسياسية الأخيرة.

الثغرات المستهدفة والأساليب المستخدمة

وفقًا لما جاء في التحذير الصادر عن وكالة الأمن السيبراني وأمن البنية التحتية (CISA)، ومكتب التحقيقات الفيدرالي (FBI)، ومركز الجرائم السيبرانية بوزارة الدفاع (DC3)، ووكالة الأمن القومي (NSA)، فإن الجهات المهاجمة تستغل في العادة أهدافًا تعتمد على:

-

أنظمة غير محدثة تحتوي على ثغرات أمنية معروفة (CVE)

-

كلمات مرور ضعيفة أو افتراضية على الحسابات والأجهزة المتصلة بالإنترنت

رغم عدم وجود دليل حالي على حملة منسقة يمكن ربطها مباشرة بإيران داخل الولايات المتحدة، إلا أن التحذير يدعو إلى زيادة درجة اليقظة، خاصةً في شركات الصناعات الدفاعية (DIB)، خصوصًا تلك التي لها صلة بشركات دفاع إسرائيلية.

أهداف الهجمات وتكتيكاتها

من بين الهجمات المحتملة:

-

هجمات الحرمان من الخدمة (DDoS)

-

حملات الفدية (Ransomware)

وتشمل الأساليب التقنية التي تستخدمها الجهات الإيرانية:

-

أدوات استكشاف مثل Shodan لتحديد الأجهزة الضعيفة المتصلة بالإنترنت

-

استغلال ضعف العزل بين الشبكات أو تكوينات الجدران النارية الخاطئة

-

أدوات وصول عن بُعد (RATs) ومسجلات لوحة المفاتيح

-

أدوات نظام مثل PsExec و Mimikatz

ويُلاحظ أن هذه الجهات تعتمد كذلك على تقنيات مثل:

-

تخمين كلمات المرور بشكل آلي

-

كسر تجزئات كلمات المرور (hash cracking)

-

استغلال كلمات المرور الافتراضية من المصنع

-

استخدام أدوات هندسية لاختراق شبكات التقنيات التشغيلية (OT)

حملة التصيد التي استهدفت إسرائيل

كشفت شركة Check Point الأسبوع الماضي عن حملة تصيّد إلكتروني نفذتها مجموعة APT35 الإيرانية، استهدفت صحفيين وخبراء أمن سيبراني وأساتذة جامعيين في علوم الحاسوب داخل إسرائيل. كانت الحملة تهدف إلى سرقة بيانات الدخول لحسابات Gmail باستخدام صفحات تسجيل دخول مزيفة أو دعوات مزورة إلى Google Meet.

توصيات الحماية والتخفيف

أوصت الوكالات الأمريكية المؤسسات باتباع مجموعة من الخطوات الوقائية:

-

فصل أنظمة OT و ICS عن الإنترنت العام

-

استبدال كلمات المرور الضعيفة بكلمات مرور قوية وفريدة

-

تطبيق المصادقة متعددة العوامل (MFA)، خاصة عند الدخول إلى شبكات OT

-

تحديث الأنظمة بانتظام لسد الثغرات الأمنية

-

مراقبة سجلات الدخول البعيد

-

منع التغييرات غير المصرح بها في بيئة OT

-

إنشاء نسخ احتياطية كاملة للنظام والبيانات بشكل دوري

وللمؤسسات التي لا تعرف من أين تبدأ، يمكن الاستعانة ببرامج مثل Cyber Hygiene من CISA أو أدوات مفتوحة المصدر مثل Nmap لتحليل السطح الخارجي للهجوم. كما يوصى بالاستفادة من إطار عمل MITRE ATT&CK لترتيب أولويات الحماية بناءً على تقنيات الهجوم الواقعية.

الوضع لا يزال متقلبًا رغم محاولات التهدئة

ورغم وجود وقف إطلاق نار معلن ومفاوضات جارية نحو حل دائم، أكدت الوكالات الأمريكية أن الجهات السيبرانية الإيرانية ومنظمات الهاكتفيست التابعة لها قد تستمر في تنفيذ أنشطة خبيثة.