تحذير: احذر من برامج التجسس على أندرويد المت disguised كإضافة تشفير Signal وToTok Pro

تحذير: احذر من برامج التجسس على أندرويد المت disguised كإضافة تشفير Signal وToTok Pro

اكتشف باحثو الأمن السيبراني حملتين من برامج التجسس على أندرويد تُعرفان باسم ProSpy وToSpy تتنكران في شكل تطبيقات مثل Signal وToTok لاستهداف المستخدمين في الإمارات العربية المتحدة (U.A.E).

قالت شركة ESET السلوفاكية للأمن السيبراني إن التطبيقات الضارة تُوزع عبر مواقع وهمية وهندسة اجتماعية لخداع المستخدمين غير المشتبه بهم لتنزيلها. بمجرد تثبيتها، تؤسس كل من سلالات برامج التجسس وصولاً دائماً إلى الأجهزة المعرضة للخطر وتقوم باستخراج البيانات.

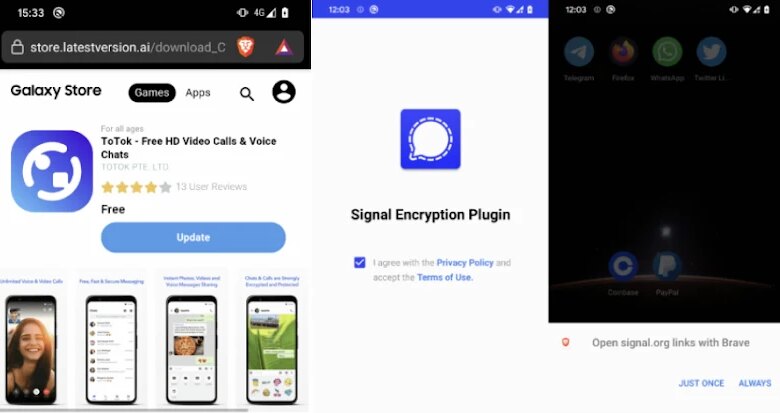

“لم يكن أي من التطبيقين اللذين يحتويان على برامج التجسس متاحًا في المتاجر الرسمية؛ بل تطلب كلاهما التثبيت اليدوي من مواقع طرف ثالث تتظاهر بأنها خدمات شرعية”، قال الباحث في ESET لوكاش شتيبانكو. ومن الملاحظ أن أحد المواقع التي توزع عائلة برامج التجسس ToSpy قامت بتقليد متجر Samsung Galaxy، مما جذب المستخدمين لتنزيل وتثبيت نسخة ضارة من تطبيق ToTok.

حملة ProSpy

تُعتقد أن حملة ProSpy، التي تم اكتشافها في يونيو 2025، كانت مستمرة منذ عام 2024، حيث استغلت مواقع خادعة تتنكر في شكل Signal وToTok لاستضافة ملفات APK مفخخة تدعي أنها تحديثات للتطبيقات المعنية، وهي إضافة تشفير Signal وToTok Pro.

استخدام ToTok كطُعم ليس مصادفة، حيث تم إزالة التطبيق من Google Play وApple App Store في ديسمبر 2019 بسبب مخاوف من أنه يعمل كأداة تجسس لحكومة الإمارات، حيث يجمع محادثات المستخدمين ومواقعهم وبيانات أخرى.

زعمت مطورو ToTok لاحقًا أن الإزالة كانت “هجومًا تم ارتكابه ضد شركتنا من قبل أولئك الذين يحتلون موقعًا مهيمنًا في هذا السوق” وأن التطبيق لا يتجسس على المستخدمين.

أذونات الوصول

تم تصميم التطبيقات الضارة ProSpy لطلب الأذونات للوصول إلى جهات الاتصال، والرسائل النصية، والملفات المخزنة على الجهاز. كما أنها قادرة على استخراج معلومات الجهاز.

قالت ESET إن بياناتها أظهرت أيضًا عائلة أخرى من برامج التجسس على أندرويد تُوزع بنشاط في البرية وتستهدف المستخدمين في نفس المنطقة في نفس الوقت الذي تم فيه اكتشاف ProSpy. بدأت حملة ToSpy، التي يُعتقد أنها بدأت في 30 يونيو 2022، وما زالت مستمرة، في استغلال مواقع وهمية تتنكر في شكل تطبيق ToTok لتوزيع البرمجيات الضارة.

تركز الحملات الإقليمية على سرقة ملفات البيانات الحساسة، والوسائط، وجهات الاتصال، ونسخ الدردشات، حيث يتم نشر تطبيق ToTok Pro في مجموعة ProSpy مع زر “استمر”، الذي عند الضغط عليه، يعيد توجيه المستخدم إلى صفحة التنزيل الرسمية في المتصفح ويطلب منهم تنزيل التطبيق الفعلي.

“تم تصميم هذا التوجيه لتعزيز وهم الشرعية”، قالت ESET. “أي إطلاق مستقبلي لتطبيق ToTok Pro الضار سيفتح بدلاً من ذلك تطبيق ToTok الحقيقي، مما يخفي وجود برامج التجسس. ومع ذلك، سيظل المستخدم يرى تطبيقين مثبتين على الجهاز (ToTok وToTok Pro)، مما قد يكون مريبًا.”

تتضمن إضافة تشفير Signal، بطريقة مماثلة، زر “تفعيل” لخداع المستخدمين لتنزيل تطبيق المراسلة المشفر الشرعي من خلال زيارة موقع signal[.]org. ولكن على عكس حالة ToTok Pro، يتم تغيير رمز تطبيق Signal الضار لتقليد خدمات Google Play بمجرد أن يمنح الضحية جميع الأذونات اللازمة.

بغض النظر عن التطبيق المثبت، تقوم برامج التجسس المدمجة به بسرقة البيانات بهدوء قبل أن ينقر المستخدم على “استمر” أو “تفعيل”. وهذا يشمل معلومات الجهاز، والرسائل النصية، وقوائم جهات الاتصال، والملفات، وقائمة التطبيقات المثبتة.

استنتاجات ESET

“على غرار ProSpy، تتضمن ToSpy أيضًا خطوات مصممة لخداع الضحية للاعتقاد بأن البرمجيات الضارة التي تم تثبيتها للتو هي تطبيق شرعي”، قال شتيبانكو. “بعد أن يطلق المستخدم تطبيق ToTok الضار، هناك سيناريوهان محتملان: إما أن التطبيق الرسمي ToTok مثبت على الجهاز أو لا.”

“إذا لم يكن التطبيق الرسمي ToTok مثبتًا على الجهاز، تحاول ToSpy إعادة توجيه المستخدم إلى Huawei AppGallery، إما من خلال تطبيق Huawei مثبت مسبقًا أو عبر المتصفح الافتراضي، مما يقترح على المستخدم تنزيل التطبيق الرسمي ToTok.”

في حال كان التطبيق مثبتًا بالفعل على الجهاز، فإنه يعرض شاشة مزيفة لتعطي الانطباع بأنه يتحقق من تحديثات التطبيق قبل أن يطلق بسلاسة تطبيق ToTok الرسمي. ومع ذلك، في الخلفية، يجمع معلومات جهات الاتصال الخاصة بالمستخدم، والملفات التي تتطابق مع بعض الامتدادات، ومعلومات الجهاز، ونسخ بيانات ToTok (*.ttkmbackup).

لتحقيق الاستمرارية، تعمل كلتا عائلتي برامج التجسس على تشغيل خدمة في الواجهة تعرض إشعارًا دائمًا، وتستخدم AlarmManager في أندرويد لإعادة تشغيل الخدمة في الواجهة بشكل متكرر إذا تم إنهاؤها، وتطلق تلقائيًا الخدمات الخلفية اللازمة عند إعادة تشغيل الجهاز.

قالت ESET إن الحملات تُتبع بشكل مختلف بسبب اختلاف طرق التوزيع والبنية التحتية، على الرغم من وجود العديد من القواسم المشتركة في البرمجيات الضارة الموزعة. حاليًا، لا يُعرف من يقف وراء هذه الأنشطة. ولا توجد معلومات عن عدد أو من تم استهدافهم تحديدًا من قبل هذه الحملات، كما أخبرت The Hacker News.

“يجب على المستخدمين أن يظلوا يقظين عند تنزيل التطبيقات من مصادر غير رسمية وتجنب تمكين التثبيت من مصادر غير معروفة، وكذلك عند تثبيت التطبيقات أو الإضافات خارج المتاجر الرسمية، خاصة تلك التي تدعي تحسين الخدمات الموثوقة”، أضافت الشركة.

تحديث

شاركت Google البيان أدناه مع The Hacker News بعد نشر القصة –

يتم حماية مستخدمي أندرويد تلقائيًا ضد الإصدارات المعروفة من هذه البرمجيات الضارة بواسطة Google Play Protect، الذي يكون مفعلًا بشكل افتراضي على أجهزة أندرويد التي تحتوي على خدمات Google Play. يمكن لـ Google Play Protect تحذير المستخدمين أو حظر التطبيقات المعروفة التي تظهر سلوكًا ضارًا، حتى عندما تأتي تلك التطبيقات من مصادر خارج Play.

(تم تحديث القصة بعد النشر لتضمين رد من Google.)