تهديدات التصيد باستخدام SVG و PureRAT تستهدف أوكرانيا وفيتنام

كشف الباحثين عن تهديدات التصيد باستخدام SVG و PureRAT تستهدف أوكرانيا وفيتنام

26 سبتمبر 2025رافي لاكشمانان – البرمجيات الخبيثة / العملات الرقمية

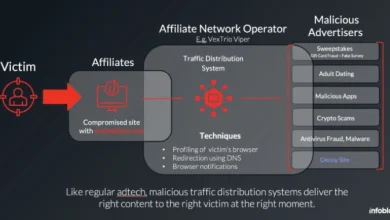

تمت ملاحظة حملة جديدة تتظاهر بأنها وكالات حكومية أوكرانية في هجمات تصيد تهدف إلى تسليم CountLoader، والذي يُستخدم بعد ذلك لإسقاط Amatera Stealer و PureMiner.

“تحتوي رسائل البريد الإلكتروني التصيدية على ملفات رسومية متجهة قابلة للتوسع (SVG) مصممة لخداع المستلمين لفتح مرفقات ضارة،” قال الباحث في مختبرات Fortinet FortiGuard يورين وان في تقرير شاركته مع The Hacker News.

في سلاسل الهجمات التي وثقتها الشركة المختصة بالأمن السيبراني، تُستخدم ملفات SVG لبدء تحميل أرشيف ZIP محمي بكلمة مرور، والذي يحتوي على ملف مساعدة HTML مجمع (CHM). عند تشغيل ملف CHM، يتم تفعيل سلسلة من الأحداث التي تؤدي إلى نشر CountLoader. تدعي رسائل البريد الإلكتروني أنها إشعار من الشرطة الوطنية الأوكرانية.

تم العثور على CountLoader، الذي كان موضوع تحليل حديث من Silent Push، ليقوم بإسقاط حمولات متنوعة مثل Cobalt Strike وAdaptixC2 وPureHVNC RAT. في سلسلة الهجمات هذه، ومع ذلك، يعمل كوسيلة توزيع لـ Amatera Stealer، وهو متغير من ACRStealer، وPureMiner، وهو مُعدن للعملات الرقمية خفي.

نظرة على PureCoder

من الجدير بالذكر أن كل من PureHVNC RAT وPureMiner هما جزء من مجموعة برمجيات خبيثة أوسع تم تطويرها بواسطة فاعل تهديد يُعرف باسم PureCoder. تشمل بعض المنتجات الأخرى من نفس المؤلف –

- PureCrypter، وهو مُشفّر لـ Native و.NET

- PureRAT (المعروف أيضًا باسم ResolverRAT)، وهو خلف لـ PureHVNC RAT

- PureLogs، وهو مُخترق للمعلومات ومسجل

- BlueLoader، وهو برمجية خبيثة يمكن أن تعمل كشبكة روبوت عن طريق تحميل وتنفيذ حمولات عن بُعد

- PureClipper، وهو برمجية خبيثة تقوم باستبدال عناوين العملات الرقمية المنسوخة في الحافظة بعناوين محفظة يتحكم بها المهاجم لRedirect المعاملات وسرقة الأموال

وفقًا لفورتينيت، يتم نشر Amatera Stealer وPureMiner كتهديدات بلا ملفات، حيث يتم “تنفيذ البرمجيات الخبيثة عبر تجميع .NET مسبقًا (AOT) مع تجويف العمليات أو تحميلها مباشرة في الذاكرة باستخدام PythonMemoryModule.”

عند إطلاق Amatera Stealer، يجمع معلومات النظام، ويجمع الملفات التي تتطابق مع قائمة مسبقة من الامتدادات، ويجمع البيانات من المتصفحات المستندة إلى Chromium وGecko، بالإضافة إلى تطبيقات مثل Steam وTelegram وFileZilla ومحافظ العملات الرقمية المختلفة.

“تظهر هذه الحملة التصيدية كيف يمكن أن تعمل ملف SVG ضار كبديل لـ HTML لبدء سلسلة عدوى،” قالت فورتينيت. في هذه الحالة، استهدف المهاجمون الكيانات الحكومية الأوكرانية برسائل بريد إلكتروني تحتوي على مرفقات SVG. أعاد الكود المضمن في SVG توجيه الضحايا إلى موقع تحميل.”

التطورات في فيتنام

تأتي هذه التطورات في الوقت الذي اكتشفت فيه Huntress مجموعة تهديدات ناطقة باللغة الفيتنامية تستخدم رسائل بريد إلكتروني تصيدية تحمل موضوعات تتعلق بانتهاك حقوق الطبع والنشر لخداع المستلمين لإطلاق أرشيفات ZIP تؤدي إلى نشر PXA Stealer، والذي يتطور بعد ذلك إلى سلسلة عدوى متعددة الطبقات تسقط PureRAT.

“تظهر هذه الحملة تقدمًا واضحًا ومتعمدًا، بدءًا من طُعم تصيد بسيط وتصعيد عبر طبقات من محملات الذاكرة، وتجنب الدفاعات، وسرقة بيانات الاعتماد،” قال الباحث الأمني جيمس نورثي. “تمثل الحمولة النهائية، PureRAT، ذروة هذا الجهد: باب خلفي مُعد بشكل احترافي وقابل للتعديل يمنح المهاجم السيطرة الكاملة على مضيف مخترق.”

“يظهر تقدمهم من تشويش غير احترافي لحمولات Python الخاصة بهم إلى استغلال برمجيات خبيثة تجارية مثل PureRAT ليس فقط المثابرة، ولكن أيضًا علامات على مشغل جاد ومتطور.”