توسيع عمليات برامج الفدية الروسية بواسطة CountLoader

توسيع عمليات برامج الفدية الروسية بواسطة CountLoader

اكتشف باحثو الأمن السيبراني برنامج تحميل خبيث جديد يحمل الاسم الرمزي CountLoader، الذي تم استخدامه من قبل عصابات برامج الفدية الروسية لتقديم أدوات ما بعد الاستغلال مثل Cobalt Strike وAdaptixC2، وبرنامج الوصول عن بُعد المعروف باسم PureHVNC RAT.

قالت Silent Push في تحليلها: “يتم استخدام CountLoader كجزء من مجموعة أدوات وسيط الوصول الأولي (IAB) أو من قبل تابع لبرامج الفدية المرتبطة بمجموعات LockBit وBlack Basta وQilin”.

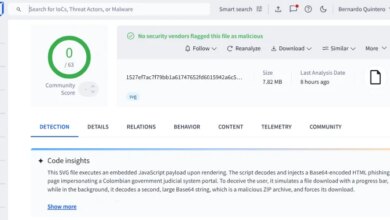

يظهر البرنامج في ثلاثة إصدارات مختلفة – .NET وPowerShell وJavaScript – وقد لوحظ في حملة تستهدف الأفراد في أوكرانيا باستخدام أساليب تصيد تعتمد على ملفات PDF وتقلد الشرطة الوطنية الأوكرانية.

من الجدير بالذكر أن إصدار PowerShell من البرمجية تم الإبلاغ عنه سابقًا من قبل كاسبرسكي كونه يتم توزيعه باستخدام خدع مرتبطة بـ DeepSeek لخداع المستخدمين لتثبيته.

الآثار والقدرات

أدت الهجمات، وفقًا لمزود الأمن السيبراني الروسي، إلى نشر زرع يسمى BrowserVenom يمكنه إعادة تكوين جميع حالات التصفح لتمرير حركة المرور عبر وكيل يتحكم فيه المهاجمون، مما يمكّن المهاجمين من التلاعب بحركة الشبكة وجمع البيانات.

وجدت تحقيقات Silent Push أن إصدار JavaScript هو الأكثر تطورًا من بين إصدارات المحمل، حيث يقدم ست طرق مختلفة لتنزيل الملفات، وثلاث طرق مختلفة لتنفيذ ملفات البرمجيات الخبيثة، ودالة محددة مسبقًا لتحديد جهاز الضحية بناءً على معلومات مجال Windows.

تتمتع البرمجية أيضًا بالقدرة على جمع معلومات النظام، وإعداد الاستمرارية على المضيف من خلال إنشاء مهمة مجدولة تتظاهر بأنها تحديث Google لمتصفح Chrome، والاتصال بخادم بعيد في انتظار تعليمات إضافية.

تشمل هذه القدرات تنزيل وتشغيل DLL وMSI باستخدام rundll32.exe وmsiexec.exe، ونقل بيانات النظام، وحذف المهمة المجدولة التي تم إنشاؤها. تتضمن الطرق الست المستخدمة لتنزيل الملفات استخدام curl وPowerShell وMSXML2.XMLHTTP وWinHTTP.WinHttpRequest.5.1 وbitsadmin وcertutil.exe.

فهم متقدم لنظام التشغيل

قالت Silent Push: “من خلال استخدام أدوات مثل ‘certutil’ و’bitsadmin’، ومن خلال تنفيذ مولد تشفير الأوامر PowerShell ‘on the fly’، يظهر مطورو CountLoader هنا فهمًا متقدمًا لنظام تشغيل Windows وتطوير البرمجيات الخبيثة”.

جانب ملحوظ من CountLoader هو استخدام مجلد الموسيقى الخاص بالضحية كمنطقة تخزين للبرمجيات الخبيثة. تشترك نسخة .NET في بعض أوجه التداخل الوظيفي مع نظيرتها JavaScript، لكنها تدعم فقط نوعين مختلفين من الأوامر (UpdateType.Zip أو UpdateType.Exe)، مما يشير إلى نسخة مخفضة ومبسطة.

يدعم CountLoader بنية تحتية تضم أكثر من 20 نطاقًا فريدًا، حيث تعمل البرمجية كقناة لـ Cobalt Strike وAdaptixC2 وPureHVNC RAT، والتي تُعتبر عرضًا تجاريًا من قبل جهة فاعلة معروفة باسم PureCoder. ومن الجدير بالذكر أن PureHVNC RAT هو سلف لـ PureRAT، الذي يُشار إليه أيضًا باسم ResolverRAT.

تقنيات الهندسة الاجتماعية

استفادت الحملات الأخيرة التي توزع PureHVNC RAT من تقنية الهندسة الاجتماعية المعروفة ClickFix كوسيلة توصيل، حيث تم جذب الضحايا إلى صفحة تصيد ClickFix من خلال عروض عمل مزيفة، وفقًا لـ Check Point. يتم نشر التروجان من خلال محمل قائم على Rust.

قالت الشركة المتخصصة في الأمن السيبراني: “قام المهاجم بجذب الضحية من خلال إعلانات وظائف مزيفة، مما سمح له بتنفيذ كود PowerShell خبيث من خلال تقنية ClickFix للتصيد”، موضحة أن PureCoder يستخدم مجموعة متغيرة من حسابات GitHub لاستضافة الملفات التي تدعم وظيفة PureRAT.

كشفت تحليل التعديلات على GitHub أن النشاط تم تنفيذه من المنطقة الزمنية UTC+03:00، التي تتوافق مع العديد من البلدان، بما في ذلك روسيا وغيرها.

تأتي هذه التطورات في الوقت الذي اكتشف فيه فريق DomainTools Investigations الطبيعة المترابطة لمشهد برامج الفدية الروسية، حيث تم تحديد تحركات الجهات الفاعلة عبر المجموعات واستخدام أدوات مثل AnyDesk وQuick Assist، مما يشير إلى وجود تداخلات تشغيلية.

قالت DomainTools: “الولاء للعلامة التجارية بين هؤلاء المشغلين ضعيف، ويبدو أن رأس المال البشري هو الأصل الأساسي، بدلاً من سلالات البرمجيات الخبيثة المحددة”. “يتكيف المشغلون مع ظروف السوق، ويعيدون التنظيم استجابةً للإزالات، وتعتبر العلاقات الثقة أمرًا حاسمًا. هؤلاء الأفراد يفضلون العمل مع أشخاص يعرفونهم، بغض النظر عن اسم المنظمة.”