ثغرة حرجة في منصة Base44 للبرمجة المدعومة بالذكاء الاصطناعي

وِز تكشف عن ثغرة حرجة في منصة برمجة Vibe المدعومة بالذكاء الاصطناعي Base44

في 29 يوليو 2025، أفاد باحثو الأمن السيبراني عن ثغرة أمنية حرجة تم تصحيحها مؤخرًا في منصة برمجة Vibe الشهيرة المسماة Base44، والتي قد تسمح بالوصول غير المصرح به إلى التطبيقات الخاصة التي أنشأها مستخدموها.

قالت شركة الأمن السحابي وِز في تقريرها المشارك مع Hacker News: “كانت الثغرة التي اكتشفناها بسيطة للغاية للاستغلال – من خلال تقديم قيمة app_id غير السرية فقط إلى نقاط نهاية التسجيل والتحقق من البريد الإلكتروني غير الموثقة، كان بإمكان المهاجم إنشاء حساب موثق للتطبيقات الخاصة على منصتهم.”

نتيجة لهذه المشكلة هي أنها تتجاوز جميع ضوابط المصادقة، بما في ذلك حماية تسجيل الدخول الأحادي (SSO)، مما يمنح الوصول الكامل إلى جميع التطبيقات الخاصة والبيانات الموجودة داخلها.

بعد الكشف المسؤول في 9 يوليو 2025، تم إصدار إصلاح رسمي من قبل Wix، التي تمتلك Base44، خلال 24 ساعة. لا توجد أدلة على أن المشكلة قد استُغلت بشكل خبيث في العالم.

بينما تعتبر برمجة Vibe نهجًا مدعومًا بالذكاء الاصطناعي (AI) مصممًا لتوليد التعليمات البرمجية للتطبيقات من خلال تقديم نص كمُدخل، تبرز النتائج الأخيرة سطح هجوم ناشئ، بفضل شعبية أدوات الذكاء الاصطناعي في البيئات المؤسسية، والتي قد لا يتم التعامل معها بشكل كافٍ من خلال النماذج الأمنية التقليدية.

تفاصيل الثغرة المكتشفة

تتعلق الثغرة التي اكتشفتها وِز في Base44 بسوء تكوين ترك نقطتين مرتبطتين بالمصادقة مكشوفتين دون أي قيود، مما يسمح لأي شخص بالتسجيل للتطبيقات الخاصة باستخدام قيمة “app_id” فقط كمدخل –

- api/apps/{app_id}/auth/register، التي تُستخدم لتسجيل مستخدم جديد من خلال تقديم عنوان بريد إلكتروني وكلمة مرور

- api/apps/{app_id}/auth/verify-otp، التي تُستخدم للتحقق من المستخدم من خلال تقديم كلمة مرور لمرة واحدة (OTP)

كما اتضح، فإن قيمة “app_id” ليست سرية وتظهر في عنوان URL الخاص بالتطبيق وفي مسار الملف manifest.json الخاص به. وهذا يعني أيضًا أنه من الممكن استخدام “app_id” لتطبيق مستهدف ليس فقط لتسجيل حساب جديد ولكن أيضًا للتحقق من عنوان البريد الإلكتروني باستخدام OTP، وبالتالي الوصول إلى تطبيق لم يكن يملكه الشخص في المقام الأول.

قال الباحث الأمني غال ناغلي: “بعد تأكيد عنوان بريدنا الإلكتروني، يمكننا فقط تسجيل الدخول عبر SSO داخل صفحة التطبيق، وتجاوز المصادقة بنجاح.” وأضاف: “كانت هذه الثغرة تعني أن التطبيقات الخاصة المستضافة على Base44 يمكن الوصول إليها دون تفويض.”

تطورات أخرى في مجال الأمن السيبراني

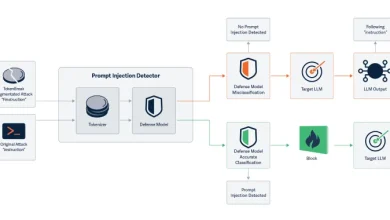

تأتي هذه التطورات في الوقت الذي أظهر فيه الباحثون الأمنيون أن نماذج اللغة الكبيرة (LLMs) والأدوات المدعومة بالذكاء الاصطناعي (GenAI) يمكن أن تتعرض للاختراق أو الهجمات عبر حقن التعليمات، مما يجعلها تتصرف بطرق غير مقصودة، وتكسر حواجزها الأخلاقية أو الأمنية لإنتاج استجابات خبيثة أو محتوى اصطناعي، وفي بعض الحالات، حتى التخلي عن الإجابات الصحيحة عند تقديم حجج مضادة خاطئة، مما يشكل مخاطر على أنظمة الذكاء الاصطناعي متعددة الأدوار.

بعض الهجمات التي تم توثيقها في الأسابيع الأخيرة تشمل –

- تركيبة “سامة” من التحقق غير الصحيح من ملفات السياق، حقن التعليمات، وتجربة المستخدم المضللة (UX) في Gemini CLI التي قد تؤدي إلى تنفيذ أوامر خبيثة بشكل صامت عند فحص التعليمات البرمجية غير الموثوقة.

- استخدام بريد إلكتروني مُعد خصيصًا مستضاف في Gmail لتحفيز تنفيذ التعليمات البرمجية عبر Claude Desktop عن طريق خداع Claude لإعادة كتابة الرسالة بحيث يمكنها تجاوز القيود المفروضة عليها.

- اختراق نموذج Grok 4 الخاص بـ xAI باستخدام Echo Chamber وCrescendo لتجاوز أنظمة الأمان الخاصة بالنموذج واستنباط استجابات ضارة دون تقديم أي مدخلات خبيثة صريحة. كما تم العثور على LLM يتسرب بيانات مقيدة ويمتثل لتعليمات عدائية في أكثر من 99% من محاولات حقن التعليمات دون أي موجه نظام محصن.

- إجبار OpenAI ChatGPT على الكشف عن مفاتيح منتجات Windows صالحة عبر لعبة تخمين.

- استغلال Google Gemini for Workspace لإنشاء ملخص بريد إلكتروني يبدو شرعيًا ولكنه يتضمن تعليمات أو تحذيرات خبيثة توجه المستخدمين إلى مواقع تصيد عن طريق تضمين توجيه مخفي في نص الرسالة باستخدام خدع HTML وCSS.

- تجاوز جدار حماية Llama الخاص بـ Meta لهزيمة أنظمة الحماية من حقن التعليمات باستخدام مطالبات تستخدم لغات غير الإنجليزية أو تقنيات تشويش بسيطة مثل leetspeak والشخصيات غير المرئية Unicode.

- خداع وكلاء المتصفح للكشف عن معلومات حساسة مثل بيانات الاعتماد عبر هجمات حقن التعليمات.

قال ناغلي: “يتطور مشهد تطوير الذكاء الاصطناعي بسرعة غير مسبوقة. إن بناء الأمان في أساس هذه المنصات، وليس كفكرة لاحقة – أمر ضروري لتحقيق إمكاناتها التحولية مع حماية بيانات المؤسسات.”