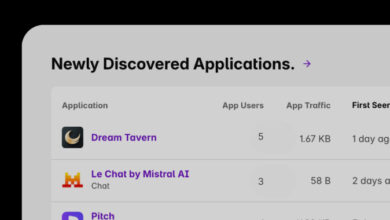

ثغرة خطيرة في eSIM تهدد أمن الهواتف الذكية عالميًا

كشف باحثو أمن معلومات عن تقنية اختراق جديدة تستغل ثغرات في تقنية eSIM (الشريحة المدمجة) المستخدمة في الهواتف الذكية الحديثة، مما يعرّض المستخدمين لمخاطر أمنية جسيمة.

الخطر في قلب eUICC

تؤثر هذه الثغرة على بطاقة eUICC من شركة Kigen، وهي شركة أيرلندية أفادت على موقعها الرسمي بأن أكثر من ملياري شريحة تم تفعيلها في أجهزة إنترنت الأشياء بحلول ديسمبر 2020.

وقد تم اكتشاف الثغرة من قبل مختبر Security Explorations التابع لشركة AG Security Research، التي حصلت على مكافأة قدرها 30,000 دولار من Kigen بعد تقديم التقرير.

كيف تعمل eSIM؟

شريحة eSIM هي بطاقة SIM رقمية مدمجة داخل الجهاز تُثبّت كبرنامج على شريحة eUICC. وتسمح هذه التقنية للمستخدمين بتفعيل خطة اتصال دون الحاجة إلى شريحة فعلية. كما تتيح إدارة وتبديل ملفات المشغّل عن بُعد.

وأوضح الباحثون:

“بطاقة eUICC تتيح تثبيت ملفات تعريف eSIM داخل الشريحة المستهدفة، وهي تمثل اشتراكات الهاتف المحمول بصيغة برمجية.”

أصل الثغرة

أشارت شركة Kigen إلى أن سبب الثغرة يعود إلى مواصفة GSMA TS.48 الإصدار 6.0 وما قبله، والتي تُستخدم لاختبارات مطابقة الراديو في منتجات eSIM.

الثغرة تسمح بتثبيت تطبيقات JavaCard غير مُوثقة، وربما خبيثة. تم إصدار الإصدار 7.0 من المواصفة مؤخرًا لسد هذه الثغرة، وتم التوصية بعدم استخدام الإصدارات السابقة.

متى يمكن استغلال الثغرة؟

قالت Kigen إن استغلال الثغرة يتطلب الوصول الفعلي إلى شريحة eUICC، إلى جانب مفاتيح معروفة للعامة، مما يُمكّن المهاجم من تثبيت تطبيق خبيث داخل الشريحة.

وتكمن الخطورة في أن هذه الثغرة قد تتيح أيضًا استخراج شهادة الهوية eUICC الخاصة بـ Kigen، مما يسمح بتنزيل ملفات تعريف من شركات الاتصالات (MNO) بصيغة مكشوفة (plaintext)، والوصول إلى أسرارها، والتلاعب بها دون اكتشاف ذلك.

تهديد هيكلي لتقنية eSIM

قال فريق Security Explorations إن هذا الاكتشاف يستند إلى أبحاث سابقة في 2019، والتي كشفت عن ثغرات أمنية في Java Card من Oracle، وأحدها أثر على شرائح SIM من Gemalto.

وأشاروا إلى أن هذه العيوب تسمح باختراق أمان الذاكرة في آلة Java Card الافتراضية، والوصول الكامل للذاكرة، وكسر جدار الحماية بين التطبيقات، بل وحتى تنفيذ تعليمات برمجية على مستوى منخفض (native code).

ورغم أن شركة Oracle قللت من شأن التهديد آنذاك، أكّد الفريق اليوم أن تلك المخاوف كانت “ثغرات حقيقية”.

مخاطر التجسس والسيطرة الكاملة

قد تبدو الهجمات معقدة، لكنها ليست بعيدة المنال بالنسبة لجهات مدعومة من دول. إذ تسمح هذه الثغرة بزرع أبواب خلفية خفية في شريحة eSIM، ما يُمكّن المخترق من اعتراض جميع الاتصالات.

وأضاف الفريق:

“يمكن تعديل ملف التعريف المُنزّل بطريقة تُفقد مشغل الخدمة القدرة على التحكم فيه أو تعطيله، بل وقد يُزوّد المشغّل برؤية زائفة لنشاط الملف أو حالته.”

وخلصوا إلى أن:

“إمكانية اختراق شريحة eUICC واحدة أو سرقة شهادة واحدة من GSMA eUICC لقراءة eSIM لأي شركة اتصالات، يُعد خللاً جوهريًا في بنية تقنية eSIM.”