ثغرة في بيئات التطوير IDEs تُمكن من تمرير إضافات خبيثة على أنها موثوقة

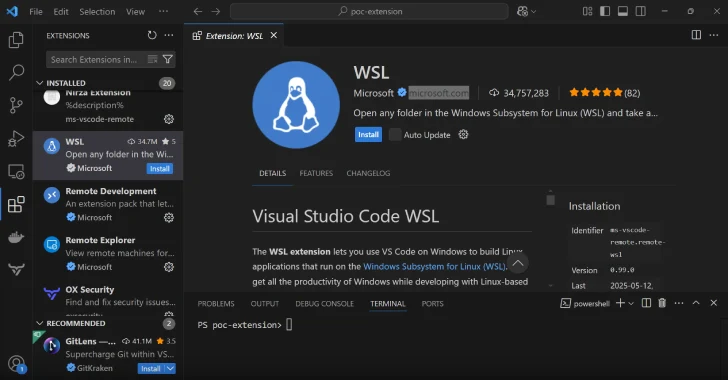

كشفت دراسة جديدة عن ثغرات في آلية التحقق من الإضافات في عدد من بيئات التطوير المتكاملة (IDEs)، مثل Visual Studio Code، وVisual Studio، وIntelliJ IDEA، وCursor، مما يُمكّن المهاجمين من تنفيذ تعليمات برمجية ضارة على أجهزة المطورين.

وأوضح الباحثان الأمنيان في شركة OX Security، “نير زادوك” و”موشي سيمان توف بوستان”، في تقرير تم مشاركته مع موقع The Hacker News:

“لقد اكتشفنا خللاً في آلية التحقق في Visual Studio Code، يسمح للناشرين بإضافة وظائف للإضافات مع الحفاظ على رمز التحقق (verified icon)، ما يخلق إحساسًا زائفًا بالثقة.”

تفاصيل الثغرة

أظهر التحليل أن برنامج Visual Studio Code يرسل طلب HTTP POST إلى النطاق marketplace.visualstudio[.]com للتحقق مما إذا كانت الإضافة موثوقة أم لا.

طريقة الاستغلال تعتمد على إنشاء إضافة خبيثة تستخدم نفس القيم المستخدمة في الإضافات الموثوقة — مثل إضافات مايكروسوفت — مما يسمح بتجاوز آلية الثقة، لتظهر الإضافة وكأنها موثوقة وآمنة.

بالتالي، تظهر هذه الإضافات موثوقة للمطورين، رغم احتوائها على شيفرات خبيثة قادرة على تنفيذ أوامر على نظام التشغيل مباشرةً.

مخاطر هذه الثغرة

من المنظور الأمني، تعتبر هذه الحالة نموذجًا تقليديًا لسوء استخدام “sideloading”، حيث يقوم المهاجمون بتوزيع إضافات خارج الأسواق الرسمية.

وبغياب آليات صارمة لتوقيع الأكواد أو التحقق من هوية الناشرين، يمكن أن تُخفي الإضافات مظهرها الشرعي لتضم تعليمات ضارة.

هذا يمثّل نقطة دخول منخفضة التكلفة للمهاجمين للوصول إلى تنفيذ أوامر عن بعد (Remote Code Execution)، وهي مخاطرة شديدة الخطورة في بيئات التطوير التي غالبًا ما تحتوي على كلمات مرور ومفاتيح وصول إلى الكود المصدري.

إثبات المفهوم (PoC)

في تجربة عملية، أنشأت الشركة الأمنية إضافة قادرة على فتح تطبيق الآلة الحاسبة على نظام ويندوز، لتوضيح قدرة الإضافة على تنفيذ أوامر النظام.

ومن خلال التلاعب بقيم التحقق، تم إنشاء ملف VSIX يخدع النظام ليُظهر الإضافة على أنها مشروعة.

انتشار الثغرة في IDEs أخرى

أكد الباحثون أنهم تمكنوا من إعادة إنتاج الثغرة في بيئات تطوير أخرى مثل IntelliJ IDEA وCursor، بنفس الطريقة، دون أن تفقد الإضافات حالة “التحقق”.

رد مايكروسوفت

أوضحت شركة مايكروسوفت أن هذا السلوك يعمل كما هو مصمم، وأنه سيتم منع نشر الإضافات عبر Marketplace إذا لم تكن التوقيعات الأمنية مفعّلة.

لكن شركة OX Security أشارت إلى أن الثغرة لا تزال قابلة للاستغلال حتى تاريخ 29 يونيو 2025.

التوصيات الأمنية

تشير هذه النتائج إلى أن الاعتماد على رمز “الإضافة الموثوقة” وحده ليس كافيًا، حيث يمكن استغلال هذا الرمز لخداع المطورين وتشغيل كود ضار دون علمهم.

لذلك، يُنصح بعدم تثبيت الإضافات من خارج الأسواق الرسمية وتجنب استخدام ملفات VSIX مجهولة المصدر من الإنترنت أو GitHub.

“القدرة على حقن تعليمات برمجية خبيثة في الإضافات، وتغليفها كملفات VSIX أو ZIP، مع الحفاظ على رمز التحقق، يمثل خطرًا كبيرًا خاصة على المطورين الذين يعتمدون على مصادر غير رسمية.”

– تقرير OX Security

المصدر:- The Hacker News