ثغرة كاميرات لينوفو المعتمدة على لينوكس: استغلال BadUSB

ثغرة في كاميرات لينوفو المعتمدة على لينوكس يمكن استغلالها عن بعد لشن هجمات BadUSB

كشفت أبحاث الأمن السيبراني عن ثغرات في بعض طرازات كاميرات لينوفو التي يمكن أن تحولها إلى أجهزة هجوم BadUSB.

“هذا يسمح للمهاجمين عن بعد بحقن ضغطات المفاتيح بشكل سري وإطلاق هجمات مستقلة عن نظام التشغيل المضيف،” كما ذكر باحثو شركة Eclypsium في تقريرهم المقدم إلى The Hacker News.

تمت تسمية الثغرات بـ BadCam من قبل شركة أمان البرمجيات. تم تقديم النتائج في مؤتمر DEF CON 33 للأمن اليوم.

من المحتمل أن يمثل هذا التطور المرة الأولى التي يتم فيها إثبات أن المهاجمين الذين يسيطرون على جهاز USB معتمد على لينوكس متصل بالفعل بجهاز كمبيوتر يمكن استخدامه لأغراض خبيثة.

سيناريو هجوم افتراضي

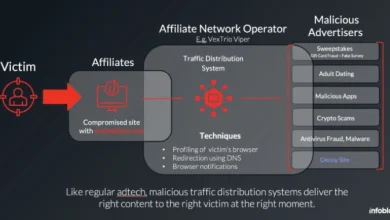

في سيناريو هجوم افتراضي، يمكن للمهاجم الاستفادة من الثغرة لإرسال كاميرا ويب مزودة ببرمجيات خبيثة إلى الضحية، أو توصيلها بجهاز كمبيوتر إذا تمكن من تأمين الوصول الفعلي، وإصدار أوامر عن بعد لاختراق الكمبيوتر من أجل تنفيذ أنشطة ما بعد الاستغلال.

تمت تجربة هجوم BadUSB لأول مرة قبل أكثر من عقد من قبل الباحثين الأمنيين كارستين نوهل ويعقوب ليل في مؤتمر Black Hat 2014، وهو هجوم يستغل ثغرة جوهرية في البرنامج الثابت USB، مما يعيد برمجته لتنفيذ أوامر خفية أو تشغيل برامج خبيثة على جهاز الكمبيوتر الخاص بالضحية.

“على عكس البرامج الضارة التقليدية، التي تعيش في نظام الملفات ويمكن غالبًا اكتشافها بواسطة أدوات مكافحة الفيروسات، تعيش BadUSB في طبقة البرنامج الثابت،” كما تلاحظ شركة Ivanti في شرح التهديد الذي نشرته في نهاية الشهر الماضي. “بمجرد الاتصال بجهاز كمبيوتر، يمكن لجهاز BadUSB: تقليد لوحة مفاتيح لكتابة أوامر خبيثة، تثبيت أبواب خلفية أو مسجلات ضغطات المفاتيح، إعادة توجيه حركة الإنترنت، [و] استخراج بيانات حساسة.”

في السنوات الأخيرة، حذرت مجموعة Mandiant التابعة لجوجل ومكتب التحقيقات الفيدرالي (FBI) من أن مجموعة التهديدات المدفوعة ماليًا المعروفة باسم FIN7 قد لجأت إلى إرسال أجهزة USB خبيثة “BadUSB” إلى المنظمات الأمريكية لنقل برمجيات خبيثة تُعرف باسم DICELOADER.

الاكتشافات الأخيرة

تظهر الاكتشافات الأخيرة من Eclypsium أن جهاز USB المعتمد على لينوكس، مثل كاميرات الويب، التي لم يكن من المفترض في البداية أن تكون خبيثة، يمكن أن تكون وسيلة لهجوم BadUSB، مما يمثل تصعيدًا كبيرًا. على وجه التحديد، تم العثور على أن هذه الأجهزة يمكن أن تُخطف عن بعد وتتحول إلى أجهزة BadUSB دون الحاجة إلى فصلها أو استبدالها فعليًا.

“يمكن للمهاجم الذي يحصل على تنفيذ الشيفرة عن بعد على نظام ما إعادة برمجة البرنامج الثابت لكاميرا ويب تعمل بنظام لينوكس متصلة، مما يعيد توجيهها لتتصرف كجهاز HID خبيث أو لتقليد أجهزة USB إضافية،” كما أوضح الباحثون.

“بمجرد تسليحها، يمكن لكاميرا الويب التي تبدو غير ضارة حقًا حقن ضغطات المفاتيح، وتقديم حمولات خبيثة، أو العمل كقاعدة لوجود أعمق، كل ذلك مع الحفاظ على المظهر الخارجي والوظيفة الأساسية لكاميرا قياسية.”

علاوة على ذلك، يمكن للمهاجمين الذين لديهم القدرة على تعديل البرنامج الثابت لكاميرا الويب تحقيق مستوى أكبر من الاستمرارية، مما يسمح لهم بإعادة إصابة الكمبيوتر الضحية بالبرمجيات الخبيثة حتى بعد مسحه وإعادة تثبيت نظام التشغيل.

تتعلق الثغرات التي تم اكتشافها في كاميرات لينوفو 510 FHD وكاميرات لينوفو Performance FHD بكيفية عدم تحقق الأجهزة من البرنامج الثابت، مما يجعلها عرضة للاختراق الكامل لبرمجيات الكاميرا عبر هجمات على نمط BadUSB، نظرًا لأنها تعمل بنظام لينوكس مع دعم USB Gadget.

بعد الكشف المسؤول مع لينوفو في أبريل 2025، أصدرت الشركة المصنعة للكمبيوتر تحديثات للبرنامج الثابت (الإصدار 4.8.0) للتخفيف من الثغرات وعملت مع الشركة الصينية SigmaStar لإصدار أداة تعالج المشكلة.

“يسلط هذا الهجوم الأول من نوعه الضوء على متجه دقيق ولكنه عميق المشكلة: غالبًا ما تثق أجهزة الكمبيوتر المؤسسية والمستهلكة في ملحقاتها الداخلية والخارجية، حتى عندما تكون تلك الملحقات قادرة على تشغيل أنظمة تشغيل خاصة بها وقبول التعليمات عن بعد،” كما قالت شركة Eclypsium.

“في سياق كاميرات الويب المعتمدة على لينوكس، يسمح البرنامج الثابت غير الموقع أو المحمي بشكل سيء للمهاجم بتجاوز ليس فقط المضيف ولكن أيضًا أي مضيفات مستقبلية تتصل بها الكاميرا، مما يؤدي إلى انتشار العدوى وتجاوز الضوابط التقليدية.”