حملة اختراق جديدة تستهدف خوادم Apache لتنصيب برنامج تعدين العملات Linuxsys

كشف باحثون في مجال الأمن السيبراني عن حملة اختراق جديدة تستغل ثغرة أمنية معروفة في خادم Apache HTTP لتنصيب برنامج تعدين للعملات المشفرة يُدعى Linuxsys.

تتعلق الثغرة بـ CVE-2021-41773 (بتقييم خطورة 7.5 حسب CVSS)، وهي ثغرة من نوع Path Traversal في إصدار Apache HTTP Server 2.4.49، تسمح بتنفيذ التعليمات البرمجية عن بُعد.

وقالت شركة VulnCheck في تقرير نُشر عبر The Hacker News:

“المهاجمون يستخدمون مواقع إلكترونية شرعية تم اختراقها لنشر البرمجيات الخبيثة بشكل خفي يصعب اكتشافه.”

تفاصيل سلسلة الإصابة

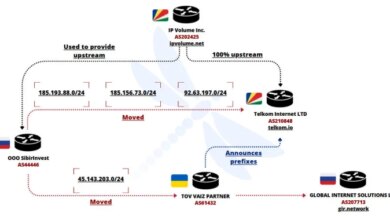

رُصدت الحملة هذا الشهر من عنوان IP إندونيسي (103.193.177[.]152). تقوم السلسلة بتنزيل حمولة ثانية من موقع "repositorylinux[.]org" باستخدام أوامر curl أو wget.

تتضمن الحمولة سكريبت shell يقوم بتنزيل برنامج Linuxsys من خمس مواقع شرعية مخترقة، ما يشير إلى أن المهاجمين سيطروا على بنى تحتية تابعة لأطراف ثالثة لتوزيع البرمجية.

ووفقًا لـ VulnCheck:

“هذه الطريقة ذكية، لأن الضحايا يتصلون بمواقع موثوقة تحمل شهادات SSL صالحة، مما يجعل الاكتشاف أصعب.”

آلية التثبيت والتشغيل التلقائي

تستضيف المواقع المصابة أيضًا سكريبتًا باسم "cron.sh"، وظيفته تشغيل برنامج التعدين تلقائيًا عند إعادة تشغيل النظام.

وأفادت الشركة كذلك برصد ملفين تنفيذيين لنظام ويندوز على نفس المواقع، مما يفتح احتمال أن يكون الهجوم يستهدف أيضًا أجهزة ويندوز.

استخدام ثغرات متعددة في حملات سابقة

سبق استخدام برنامج التعدين Linuxsys في هجمات أخرى، منها استغلال الثغرة الحرجة CVE-2024-36401 في نظام GeoServer GeoTools، والتي سجلت درجة 9.8 في CVSS، كما وثقتها Fortinet في سبتمبر 2024.

من اللافت أن سكريبت Shell ذاته كان يُحمّل سابقًا من "repositorylinux[.]com"، ويحتوي على تعليقات مكتوبة بلغة السوندانية (لغة محلية في إندونيسيا). وقد تم رصده ميدانيًا منذ ديسمبر 2021.

ثغرات إضافية تم استغلالها سابقًا لتوزيع Linuxsys

-

CVE-2023-22527: ثغرة حقن قوالب في Atlassian Confluence

-

CVE-2023-34960: ثغرة تنفيذ أوامر في نظام Chamilo LMS

-

CVE-2023-38646: ثغرة تنفيذ أوامر في منصة Metabase

-

CVE-2024-0012 و CVE-2024-9474: تجاوز مصادقة وتصعيد صلاحيات في جدران الحماية من Palo Alto Networks

صرّحت VulnCheck:

“الهجوم جزء من حملة طويلة الأمد تعتمد على استغلال ثغرات قديمة نسبيًا (n-day)، واستضافة الملفات الخبيثة على خوادم مخترقة، بالإضافة إلى تنفيذ عمليات تعدين العملات على أجهزة الضحايا.”

وأضاف التقرير:

“المهاجمون يتجنبون أنظمة المراقبة منخفضة التفاعل ويعتمدون على بيئات تفاعلية عالية لمراقبة أنشطتهم. هذا الأسلوب ساعدهم على تجنب الانكشاف لفترة طويلة.”

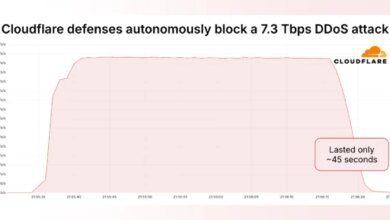

ظهور Backdoor جديد يُدعى GhostContainer على خوادم Exchange

بالتوازي، كشفت شركة Kaspersky عن حملة تهديد متقدمة تستهدف كيانات حكومية في آسيا عبر ثغرة N-day في Microsoft Exchange Server، حيث يتم تثبيت باب خلفي يُسمى GhostContainer.

وفقًا للتقرير:

“الباب الخلفي يتمتع بقدرات متعددة ويمكن تمديده بوحدات إضافية، مما يسمح للمهاجم بالتحكم الكامل في الخادم، بما يشمل تنفيذ shellcode، تنزيل الملفات، حذفها، وتنفيذ أوامر تعسفية.”

البرمجية مزودة أيضًا بوظائف وكيل ويب وأنفاق اتصال، وتُخفي الأوامر ضمن طلبات HTTP مشروعة، دون الحاجة إلى إنشاء اتصال مباشر مع خادم أوامر وتحكم (C2).

تشير التحليلات إلى أن الحملة جزء من هجوم APT معقد يستهدف مؤسسات تقنية عالية القيمة في آسيا، بقيادة مجموعة مهاجمين بارعين يمتلكون فهمًا عميقًا لتقنيات Microsoft Exchange Server.