حملة برمجيات خبيثة تستغل ملفات SVG لنشر فيروسات وسرقة العملات الرقمية

كشف باحثون في مجال الأمن السيبراني عن حملة برمجيات خبيثة جديدة تستغل ملفات Scalable Vector Graphics (SVG) كجزء من هجمات تصيد إلكتروني تنتحل هوية النظام القضائي الكولومبي.

آلية الهجوم

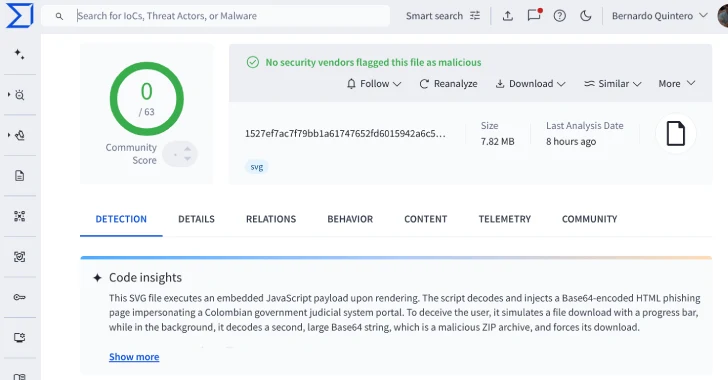

وفقًا لـ VirusTotal، يتم توزيع ملفات SVG عبر البريد الإلكتروني وتحتوي على شيفرات JavaScript مخفية تقوم بفك ترميز صفحة HTML وهمية مشفّرة بـ Base64. تُعرض الصفحة على أنها بوابة رسمية للنيابة العامة في كولومبيا، وتخدع المستخدم بمحاكاة عملية تحميل مستند حكومي، بينما تُنزِّل في الخلفية ملفًا مضغوطًا (ZIP) غير معروف المحتوى.

أوضحت الخدمة الأمنية أن 44 ملف SVG فريدًا جرى رصده، لم تكتشفها برامج مكافحة الفيروسات بفضل تقنيات مثل التضليل (obfuscation)، التعدد الشكلي (polymorphism)، وإضافة كميات كبيرة من الشيفرات غير المفيدة. وقد تم اكتشاف ما مجموعه 523 ملف SVG خبيثًا في البرية منذ 14 أغسطس 2025.

تطور الحملة

أظهرت العينات الأولى أن الملفات بلغ حجمها 25 ميغابايت تقريبًا، قبل أن يصغر حجمها لاحقًا، ما يشير إلى أن المهاجمين قاموا بتطوير حمولاتهم مع مرور الوقت لتفادي الرصد.

تهديدات إضافية تستهدف macOS

في سياق متصل، يتم استغلال نسخ برامج مقرصنة وتقنيات ClickFix لتثبيت برمجية خبيثة تُعرف باسم Atomic macOS Stealer (AMOS) على أجهزة macOS. وتستهدف هذه البرمجية سرقة:

-

بيانات تسجيل الدخول.

-

متصفحات الإنترنت.

-

محافظ العملات المشفرة.

-

محادثات Telegram.

-

ملفات Keychain وApple Notes.

-

ملفات من المجلدات الشائعة.

تتم عملية التثبيت عبر خداع المستخدم لتنفيذ أوامر curl في تطبيق Terminal، ما يسمح بتجاوز آلية Gatekeeper في macOS، والتي تمنع افتراضيًا تشغيل ملفات dmg غير الموقّعة أو غير الموثّقة. ومع إطلاق macOS Sequoia، أصبحت الحماية أقوى ضد هذه الملفات، لكن المهاجمين تحوّلوا بسرعة إلى طرق تثبيت عبر الأوامر الطرفية.

استهداف اللاعبين وسرقة العملات الرقمية

كما رُصدت حملة واسعة النطاق تستهدف اللاعبين الباحثين عن برامج غش للألعاب، حيث استُخدم برنامج StealC كأداة تحميل (Loader) لجلب برمجية لسرقة العملات المشفرة. وبحسب CyberArk، نجحت هذه الحملة في سرقة ما يزيد عن 135 ألف دولار من الأصول الرقمية.

توصيات الحماية

-

تجنب فتح مرفقات البريد الإلكتروني غير الموثوقة، خصوصًا ملفات SVG.

-

تحديث أنظمة التشغيل والتطبيقات باستمرار.

-

عدم تنزيل برامج مقرصنة أو من مصادر مجهولة.

-

الاعتماد على استراتيجيات دفاع متعددة الطبقات وعدم الاكتفاء بحماية النظام المدمجة.