حملة ClickFix الخبيثة: استغلال CAPTCHA لنشر البرمجيات الضارة

حملة ClickFix الخبيثة تستغل CAPTCHA لنشر إصابات عبر الأنظمة

تُظهر النتائج الجديدة من Guardio Labs أن مزيجًا من طرق الانتشار، وتعقيد السرد، وتقنيات التهرب قد مكنت التكتيك المعروف بالهندسة الاجتماعية ClickFix من الانتشار بشكل كبير خلال العام الماضي.

قال الباحث الأمني شاكيد تشين في تقرير تم مشاركته مع The Hacker News: “مثل سلالة فيروس حقيقية، تجاوزت هذه السلالة الجديدة من ClickFix بسرعة وأزالت في النهاية الاحتيال الشهير لتحديث المتصفح المزيف الذي عانى منه الويب في العام الماضي”.

“لقد فعلت ذلك من خلال إزالة الحاجة لتنزيل الملفات، واستخدام أساليب هندسة اجتماعية أكثر ذكاءً، والانتشار عبر بنية تحتية موثوقة. النتيجة – موجة من الإصابات تتراوح بين هجمات شاملة إلى طُعم محدد للغاية”.

ما هو ClickFix؟

ClickFix هو اسم يُطلق على تكتيك الهندسة الاجتماعية حيث يتم خداع الأهداف المحتملة لإصابة أجهزتهم تحت ستار إصلاح مشكلة غير موجودة أو التحقق من CAPTCHA. تم اكتشافه لأول مرة في البرية في أوائل عام 2024.

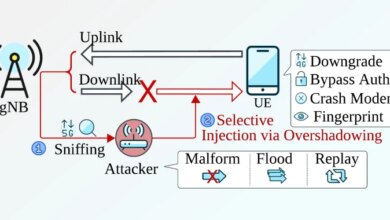

في هذه الهجمات، يتم استخدام متجهات إصابة متنوعة مثل رسائل البريد الإلكتروني الاحتيالية، والتنزيلات غير المرغوب فيها، والإعلانات الضارة، وتسميم محركات البحث لتوجيه المستخدمين إلى صفحات مزيفة تعرض رسائل خطأ.

تتمثل هدف هذه الرسائل في توجيه الضحايا لاتباع سلسلة من الخطوات التي تؤدي إلى تنفيذ أمر خبيث تم نسخه سراً إلى الحافظة عند لصقه في مربع حوار تشغيل Windows أو تطبيق Terminal في حالة نظام macOS.

تطور ClickFix

الأمر الخبيث، بدوره، يؤدي إلى تنفيذ تسلسل متعدد المراحل ينتج عنه نشر أنواع مختلفة من البرمجيات الخبيثة، مثل برامج سرقة المعلومات، والبرمجيات الخبيثة للوصول عن بُعد، والحمّالات، مما يبرز مرونة التهديد.

لقد أصبح هذا التكتيك فعالًا لدرجة أنه أدى إلى ما تسميه Guardio CAPTCHAgeddon، حيث يستخدمه كل من المجرمين الإلكترونيين والجهات الحكومية في عشرات الحملات في فترة زمنية قصيرة.

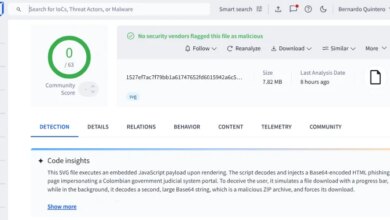

ClickFix هو طفرة أكثر خفاءً من ClearFake، التي تتضمن استغلال مواقع WordPress المخترقة لتقديم نوافذ منبثقة لتحديث المتصفح المزيف، والتي بدورها توصل برمجيات سرقة المعلومات. وقد قامت ClearFake لاحقًا بدمج تقنيات التهرب المتقدمة مثل EtherHiding لإخفاء الحمولة من المرحلة التالية باستخدام عقود سلسلة Binance الذكية (BSC).

قالت Guardio إن تطور ClickFix ونجاحه هو نتيجة للتكرار المستمر من حيث متجهات الانتشار، وتنوع الطُعم والرسائل، والطرق المختلفة المستخدمة للتقدم على منحنى الكشف، لدرجة أنه في النهاية حل محل ClearFake.

“كانت المطالبات الأولية عامة، لكنها سرعان ما أصبحت أكثر إقناعًا، مضيفةً عناصر من الإلحاح أو الشكوك”، قال تشين. “هذه التعديلات زادت من معدلات الامتثال من خلال استغلال الضغط النفسي الأساسي.”

تقنيات ClickFix

بعض الطرق البارزة التي تكيف بها نهج الهجوم تشمل استغلال Google Scripts لاستضافة تدفقات CAPTCHA المزيفة، وبالتالي الاستفادة من الثقة المرتبطة بنطاق Google، بالإضافة إلى تضمين الحمولة داخل مصادر ملفات تبدو شرعية مثل socket.io.min.js.

“هذه القائمة المروعة من التقنيات – التعتيم، التحميل الديناميكي، الملفات التي تبدو شرعية، التعامل عبر الأنظمة، تسليم الحمولة من طرف ثالث، واستغلال المضيفين الموثوقين مثل Google – تُظهر كيف أن المهاجمين قد تكيفوا باستمرار لتجنب الكشف”، أضاف تشين.

“إنها تذكير صارخ بأن هؤلاء المهاجمين لا يقومون فقط بتحسين طُعم الصيد أو تكتيكات الهندسة الاجتماعية، بل يستثمرون أيضًا بشكل كبير في الأساليب التقنية لضمان بقاء هجماتهم فعالة ومرنة ضد تدابير الأمان.”