شبكة أوكرانية FDN3 متورطة في هجمات ضخمة لكسر كلمات المرور على VPN وRDP

شبكة FDN3 الأوكرانية في مرمى الاتهام

كشف باحثو شركة Intrinsec الفرنسية للأمن السيبراني عن تورط شبكة أوكرانية تُعرف باسم FDN3 (AS211736) في شن هجمات كسر كلمات المرور ورش كلمات المرور ضد أجهزة SSL VPN وRDP خلال الفترة من يونيو إلى يوليو 2025.

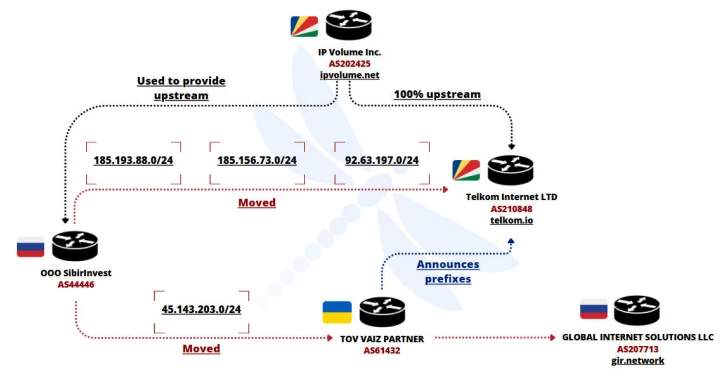

التقارير أوضحت أن النشاط مرتبط ببنية تحتية خبيثة أوسع تشمل شبكات أوكرانية أخرى مثل VAIZ-AS (AS61432) وERISHENNYA-ASN (AS210950) بالإضافة إلى شبكة في سيشيل تدعى TK-NET (AS210848).

آلية عمل الشبكات الخبيثة

-

تم تخصيص هذه الأنظمة المستقلة (AS) في أغسطس 2021، وتقوم بتبادل عناوين IPv4 فيما بينها للتحايل على قوائم الحظر والاستمرار في استضافة الأنشطة المسيئة.

-

العديد من عناوين IP المرتبطة بها أُعلنت لاحقًا عبر شركات واجهة (Shell Companies) مثل:

-

Global Internet Solutions LLC

-

Global Connectivity Solutions LLP

-

Verasel

-

IP Volume Inc.

-

Telkom Internet LTD

-

Intrinsec أكدت أن هذه الشبكات تمثل بنية استضافة محمية (Bulletproof Hosting) مخصصة للأنشطة غير القانونية مثل توزيع البريد المزعج، الهجمات الشبكية، واستضافة خوادم التحكم بالبرمجيات الخبيثة (C2).

تفاصيل الهجمات

-

إحدى نطاقات FDN3 (88.210.63[.]0/24) كانت مرتبطة سابقًا بمزود استضافة محمية أمريكي يدعى Virtualine.

-

هذه النطاقات نُسبت مباشرة إلى هجمات ضخمة لكسر كلمات المرور ورشها، بلغت ذروتها بين 6 و8 يوليو 2025.

-

تقنيات كسر كلمات المرور هذه تُستخدم عادةً كبوابة دخول أولية لشبكات الشركات من قبل مجموعات الفدية كخدمة (RaaS) مثل:

-

Black Basta

-

GLOBAL GROUP

-

RansomHub

-

كذلك، رُبطت FDN3 بشركة روسية تُسمى Alex Host LLC، التي سبق وأن استُخدمت لدعم مزودي استضافة محمية مثل TNSECURITY، والتي استضافت بدورها بنية تحتية تابعة لـ Doppelganger.

المخاطر الأوسع لسلاسل التوريد الرقمية

أكد التقرير أن هذه القضية تسلط الضوء على دور مزودي الخدمة الخارجيين في مواقع أوفشور (مثل سيشيل) في تمكين الشبكات المسيئة من العمل بعيدًا عن الرقابة القانونية، مما يمنح مشغليها مستوى عاليًا من المجهولية.

بالتزامن، كشفت شركة Censys عن نظام إدارة وكيل Proxy جديد مرتبط بـ بوتنت PolarEdge، يعمل على أكثر من 2,400 خادم، وقادر على إدارة عقد الوكلاء وتقديم خدمات اتصال عكسي (Reverse-Connect Proxy).