مجموعة EncryptHub الروسية تستغل ثغرة MSC EvilTwin لاختراق أنظمة ويندوز

كشفت شركة Trustwave SpiderLabs أن مجموعة القرصنة المعروفة باسم EncryptHub تواصل استغلال ثغرة أمنية تم تصحيحها سابقًا في نظام Microsoft Windows لنشر برمجيات خبيثة.

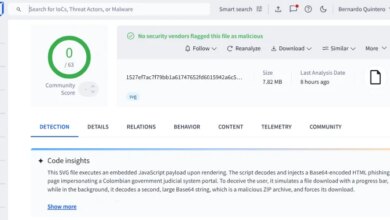

تعتمد الحملة الأخيرة على مزيج من الهندسة الاجتماعية واستغلال ثغرة في إطار Microsoft Management Console (MMC) تعرف بالرمز CVE-2025-26633 أو MSC EvilTwin. يتم تفعيل الهجوم عبر ملف MSC مزيف يطلق روتين العدوى عند فتح الملف.

خلفية عن المجموعة

تُعرف المجموعة أيضًا بالأسماء LARVA-208 وWater Gamayun، وظهرت لأول مرة منتصف عام 2024. وهي مجموعة روسية ذات دوافع مالية، تستعمل عدة أساليب للاختراق مثل عروض العمل المزيفة، مراجعة المحافظ الإلكترونية، وحتى التلاعب بألعاب منصة Steam لنشر برمجيات سرقة البيانات.

كانت Trend Micro قد وثقت في مارس 2025 استغلالًا لنفس الثغرة لنشر بابين خلفيين هما SilentPrism وDarkWisp.

تسلسل الهجوم الأخير

يبدأ الهجوم عندما يتظاهر المهاجمون بأنهم من قسم تكنولوجيا المعلومات، ويرسلون طلبًا عبر Microsoft Teams لبدء اتصال عن بُعد. بعد ذلك يتم نشر حمولة ثانوية باستخدام أوامر PowerShell.

من بين الملفات التي يتم إسقاطها ملفان بنفس الاسم (أحدهما سليم والآخر خبيث)، حيث يستغل الملف الخبيث الثغرة CVE-2025-26633 لتنفيذ التعليمات الضارة.

يقوم الملف الخبيث بتحميل وتنفيذ سكربت PowerShell إضافي يجمع معلومات النظام، ويؤسس لآلية البقاء على الجهاز، ويتصل بخادم C2 تابع للمجموعة لتنفيذ برمجيات خبيثة، منها Fickle Stealer.

يتلقى السكربت أوامر مشفرة بخوارزمية AES ويفك تشفيرها ثم ينفذها مباشرة على الجهاز المصاب.

أدوات وبرمجيات إضافية

نشر المهاجمون أداة تحميل مكتوبة بلغة Go تحمل اسم SilentCrystal، والتي تستغل منصة الدعم الخاصة بمتصفح Brave لاستضافة ملفات MSC الخبيثة. يشير هذا إلى أن المجموعة حصلت على وصول غير مصرح به إلى حساب يتمتع بأذونات رفع ملفات.

كما استخدموا بابًا خلفيًا مكتوبًا بلغة Golang يعمل في وضعي العميل والخادم لإرسال بيانات النظام إلى خادم التحكم (C2)، بالإضافة إلى إعداد بنية تحتية باستخدام بروتوكول SOCKS5.

حيل إضافية وخداع ضحايا

اعتمدت المجموعة أيضًا على منصات مؤتمرات فيديو مزيفة مثل RivaTalk لخداع الضحايا لتنزيل مثبتات MSI. يؤدي تشغيل المثبت إلى تحميل ملفات إضافية، بما في ذلك برنامج ELAM الشرعي من Symantec، والذي يُستغل لتحميل مكتبة DLL خبيثة.

يُطلق هذا الأخير أوامر PowerShell لجمع معلومات النظام وإرسالها إلى خادم C2، مع عرض نافذة وهمية بعنوان “System Configuration” كخدعة. وفي الخلفية، يتم إنشاء حركة مرور وهمية على الإنترنت عبر طلبات HTTP لمواقع شهيرة من أجل إخفاء الاتصالات الخبيثة.

تقييم الخبراء

قال باحثو Trustwave:

“تمثل مجموعة EncryptHub خصمًا متطورًا ومجهزًا جيدًا، يجمع بين الهندسة الاجتماعية، واستغلال المنصات الموثوقة، والثغرات الأمنية للحفاظ على السيطرة والوجود المستمر.”

وأضافوا أن استخدام هذه المجموعة لمنصات مؤتمرات الفيديو المزيفة، والهياكل المشفرة للأوامر، وأدوات البرمجيات الخبيثة المتطورة يبرز الحاجة إلى:

-

استراتيجيات دفاع متعددة الطبقات

-

متابعة استخبارات التهديدات باستمرار

-

تدريب المستخدمين على الوعي الأمني