هجوم جديد يستغل أسماء الملفات لنشر برمجية VShell على أنظمة Linux

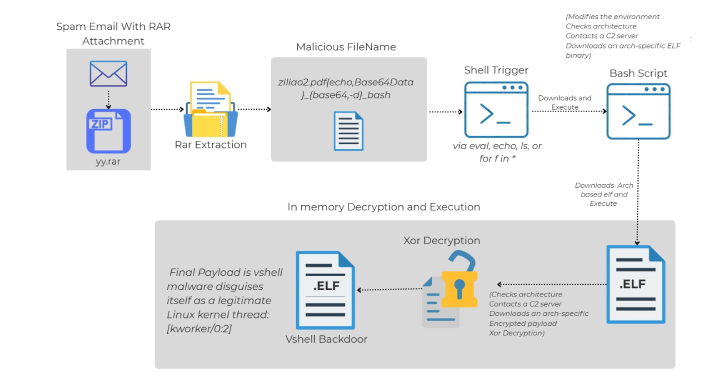

كشف باحثو الأمن السيبراني عن سلسلة هجمات جديدة تستهدف أنظمة Linux عبر رسائل تصيد (Phishing) تستخدم برمجية مفتوحة المصدر تدعى VShell كأداة وصول خلفية (Backdoor). الأخطر في هذه التقنية أنها تستغل أسماء الملفات داخل أرشيفات RAR لنشر الشيفرة الخبيثة.

كيف يبدأ الهجوم؟

بحسب شركة Trellix:

-

البداية تكون برسالة بريد إلكتروني احتيالية تحمل ملف RAR مرفقًا (yy.rar).

-

يحتوي الملف على مستند باسم خبيث:

-

هذا الاسم يحتوي على أوامر Bash مشفرة يتم تنفيذها عند معالجة الاسم داخل سكربتات Shell غير مؤمنة.

-

بمجرد تفعيلها، يتم تنزيل محمل (Downloader) مشفر بـ Base64 لجلب ملف ثنائي (ELF) من خادم خارجي.

برمجية VShell الخبيثة

الحمولة النهائية هي VShell، وهي أداة وصول خلفية مكتوبة بلغة Go، وتتميز بالقدرات التالية:

-

إنشاء Reverse Shell للتحكم الكامل بالنظام.

-

إدارة الملفات والعمليات.

-

إعادة توجيه المنافذ (Port Forwarding).

-

تشفير الاتصالات مع خوادم C2.

-

التشغيل في الذاكرة فقط، لتجنب الكشف عبر أدوات مكافحة الفيروسات.

تستخدمها مجموعات قرصنة صينية مثل UNC5174 بكثرة، خاصة لاستهداف أجهزة Linux بمختلف معمارياتها (x86_64, armv7l, aarch64 وغيرها).

أسلوب الهندسة الاجتماعية

البريد الاحتيالي يُقنَّع كدعوة للمشاركة في استبيان منتجات تجميل، مع وعد بجائزة مالية صغيرة (10 يوان).

-

لا يُطلب من المستخدم صراحة فتح الملف، لكن وجود المرفق قد يُفسر على أنه مستند متعلق بالاستبيان.

-

هذه الخدعة البسيطة تزيد من احتمالية تفاعل المستخدم مع الملف.

RingReaper: أداة ما بعد الاستغلال

إلى جانب VShell، كشفت شركة Picus Security عن أداة أخرى تدعى RingReaper، تستغل واجهة الإدخال/الإخراج غير المتزامن في نواة لينكس (io_uring) لتفادي أنظمة المراقبة.

قدرات RingReaper تشمل:

-

جمع معلومات عن العمليات النشطة، جلسات الـPTS، والاتصالات الشبكية.

-

استخراج بيانات المستخدمين من ملف

/etc/passwd. -

استغلال ثغرات SUID binaries للترقية إلى صلاحيات أعلى.

-

مسح آثارها بعد التنفيذ لتجنب الاكتشاف.

وبما أن الأداة لا تستخدم نداءات النظام التقليدية مثل read أو write، فإنها تتجاوز بسهولة أدوات الكشف التقليدية.

خطورة الهجوم

بحسب Trellix:

“يمثل هذا الهجوم تطورًا خطيرًا في طريقة تسليم البرمجيات الخبيثة على أنظمة Linux، حيث يمكن لاسم ملف واحد في أرشيف RAR أن يُستخدم لتنفيذ أوامر عشوائية، مما يتيح تحميل برمجية VShell ذات القدرات الكاملة للتحكم عن بُعد.”

تُظهر هذه الهجمات أن أنظمة Linux لم تعد محصنة كما يظن البعض، خاصة مع استغلال ثغرات غير متوقعة مثل أسماء الملفات. الجمع بين VShell وRingReaper يبرهن على أن المهاجمين يبتكرون باستمرار طرقًا جديدة لتجاوز الدفاعات، ما يجعل التحديث المستمر وتطبيق سياسات أمنية صارمة ضرورة قصوى.