هجوم FileFix الجديد ينشر برمجية StealC عبر مواقع تصيد متعددة اللغات

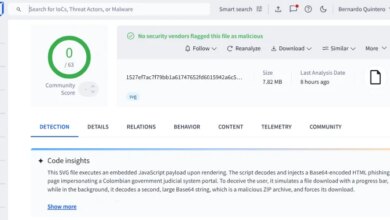

حذّر باحثون في مجال الأمن السيبراني من حملة جديدة تستغل هجوم FileFix، وهو تكتيك هندسة اجتماعية حديث، لنشر برمجية StealC المخصصة لسرقة المعلومات. تستخدم الحملة مواقع تصيد متعددة اللغات، مثل صفحات أمنية مزيفة للفيسبوك، مدعومة بتقنيات متقدمة للتعتيم ومكافحة التحليل.

سلسلة الهجوم

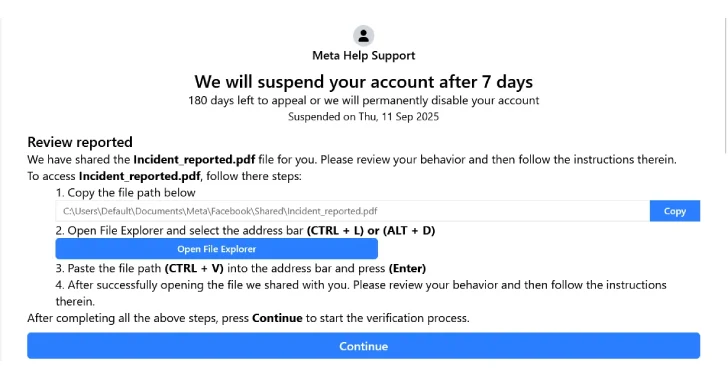

تبدأ السلسلة بإرسال رسالة بريد إلكتروني ضارة تدّعي أن حساب الضحية على فيسبوك مهدد بالإيقاف بسبب “انتهاك السياسات”، وتطلب منه التوجه إلى صفحة مزيفة للاستئناف.

عند دخول الضحية للصفحة، يتم عرض زر لتحميل نسخة PDF من “الانتهاك المزعوم”. لكن عند النقر على الزر، يتم نسخ أمر PowerShell خبيث مخفيًا في مسافة إضافية بنهاية المسار الظاهر، بحيث يبدو بريئًا عند لصقه في شريط العنوان بــ File Explorer.

الأمر المنسوخ ينفذ سلسلة متعددة المراحل تشمل:

-

تنزيل صورة من مستودع Bitbucket (تبدو عادية لكنها تحتوي على مكونات ضارة).

-

فك تشفيرها لتوليد حمولة جديدة.

-

تشغيل محمّل مكتوب بلغة Go يقوم بتحميل shellcode مسؤول عن تشغيل برمجية StealC.

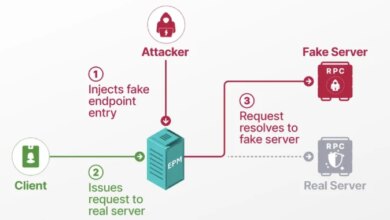

الفرق بين FileFix و ClickFix

-

ClickFix (موثق في 2025): يعتمد على فتح مربع Run في ويندوز أو الطرفية في macOS ولصق أمر مخفي للتحايل على فحوصات CAPTCHA مزيفة.

-

FileFix: يستخدم ميزة رفع الملفات في المتصفح لخداع الضحية في تنفيذ أمر عبر File Explorer، مما يجعله أكثر إقناعًا وسهولة في التنفيذ.

رغم ذلك، يشير الباحثون إلى أن FileFix قد يكون أسهل في الاكتشاف مقارنة بـ ClickFix، لأن تنفيذ الحمولة يتم عبر المتصفح وليس مباشرة من Explorer.exe أو الطرفية.

تعقيد البنية التحتية للهجوم

أظهر المهاجمون استثمارًا ملحوظًا في تصميم البنية التحتية، باستخدام تقنيات مثل:

-

التعتيم المتقدم (obfuscation) عبر شيفرات عشوائية وتقسيم الأوامر.

-

استضافة الحمولة في منصات مشهورة مثل Bitbucket لزيادة المصداقية.

-

استغلال الثقة في واجهات المواقع الرسمية المزيفة مثل صفحات دعم فيسبوك.

حملات أخرى مرتبطة

كشفت شركة Doppel عن حملة مماثلة استخدمت:

-

بوابات دعم مزيفة.

-

صفحات خطأ Cloudflare CAPTCHA.

-

أوامر MSHTA مرتبطة بنطاقات مشابهة لجوجل.

هذه الحملة وزعت برمجيات خبيثة مثل AnyDesk، TeamViewer، أدوات سرقة المعلومات، وبرمجيات clipper لسرقة الحافظة. كما تم استغلال لغة AutoHotkey (AHK) لإنشاء برمجيات خفيفة تعمل كـ droppers أو أدوات لسرقة البيانات.

يمثل هجوم FileFix تطورًا خطيرًا في تكتيكات الهندسة الاجتماعية، إذ يستغل ميزات شائعة في أنظمة التشغيل والمتصفحات لخداع المستخدمين بطريقة أكثر إقناعًا. ومع قدرته على نشر برمجية StealC، يؤكد الباحثون أن التهديد سيبقى قائمًا، خاصة مع الاستثمارات المتزايدة من جهات التهديد في تطوير أساليب معقدة ومتعددة الطبقات.