هجوم GPUHammer: ثغرة RowHammer جديدة تستهدف وحدات GPU من NVIDIA

دعت شركة NVIDIA عملاءها إلى تفعيل ميزة تصحيح الأخطاء على مستوى النظام (ECC) كوسيلة للحماية من نسخة جديدة من هجوم RowHammer، والتي استهدفت هذا الأسبوع وحدات معالجة الرسومات (GPUs) الخاصة بها.

“خطر الاستغلال الناجح لهجمات RowHammer يختلف باختلاف نوع ذاكرة DRAM، ونظام التشغيل، وتصميم النظام، وإعداداته”، حسب ما جاء في تحذير رسمي من الشركة.

ما هو هجوم GPUHammer؟

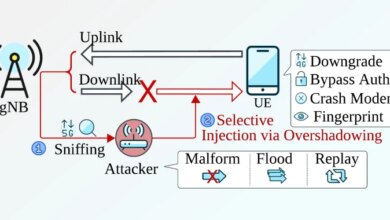

يطلق على الهجوم اسم GPUHammer، ويُعد أول استغلال معروف لهجوم RowHammer يستهدف وحدات GPU من NVIDIA، مثل وحدة A6000 المزودة بذاكرة GDDR6، حيث يمكّن المهاجمين من تعديل بيانات مستخدمين آخرين من خلال إحداث تغييرات عشوائية (bit flips) في ذاكرة GPU.

النتيجة الأخطر، وفقًا للباحثين في جامعة تورنتو، هي أن دقة نماذج الذكاء الاصطناعي يمكن أن تنخفض من 80% إلى أقل من 1% نتيجة لهذا النوع من الهجمات.

مقارنة مع Spectre وMeltdown

يشبه RowHammer في ذاكرات DRAM ما تمثله ثغرتا Spectre وMeltdown بالنسبة للمعالجات الحديثة (CPUs).

-

RowHammer يهاجم البنية الفيزيائية للذاكرة ويُحدث تقلبات كهربائية تؤدي إلى تغيير القيم في خلايا الذاكرة المجاورة نتيجة الوصول المتكرر.

-

بينما تستغل Spectre وMeltdown أسلوب التنفيذ التكهني في المعالجات لاسترجاع معلومات حساسة من الذاكرة عبر قنوات جانبية.

من RowHammer إلى GPUHammer

في عام 2022، قدّم باحثون من جامعتي ميشيغان وجورجيا تك تقنية SpecHammer، والتي جمعت بين RowHammer وSpectre لشن هجمات مركبة.

أما GPUHammer فهو الأحدث، ويملك القدرة على إحداث تغييرات في بيانات GPU على الرغم من وجود آليات الحماية مثل معدل التحديث المستهدف (TRR).

في تجربة إثبات المفهوم التي طُوّرت من قِبل الباحثين، تسبب تغيير بتٍّ واحد فقط (bit flip) في تدهور أداء نموذج DNN على ImageNet من 80% إلى 0.1%.

التهديدات التي تواجه نماذج الذكاء الاصطناعي

يشكل GPUHammer خطرًا كبيرًا على سلامة نماذج الذكاء الاصطناعي، والتي تعتمد بشكل أساسي على وحدات GPU لأداء عمليات المعالجة المتوازية والمهام الحسابية الثقيلة، ويُفتح بذلك سطح هجوم جديد على البنى السحابية.

الحل المقترح من NVIDIA

للتخفيف من خطر هذا النوع من الهجمات، توصي الشركة بتفعيل ECC من خلال الأمر التالي:

تجدر الإشارة إلى أن بطاقات NVIDIA الحديثة مثل H100 و RTX 5090 غير متأثرة، لأنها تتضمن ميزة ECC مدمجة في الشريحة (on-die ECC)، والتي تساعد في اكتشاف وتصحيح الأخطاء الناتجة عن تقلبات الجهد في الذاكرة عاليةzالكثافة.

الآثار الجانبية لتفعيل ECC

بحسب الباحثين كريس لين، جويس كو، وجوروراج سايليشوار:

-

تفعيل ECC قد يؤدي إلى انخفاض في الأداء بنسبة تصل إلى 10% في عمليات الاستدلال الخاصة بتعلم الآلة (ML Inference) على بطاقات A6000.

-

كما أنه يقلل من السعة الفعلية للذاكرة بنسبة 6.25%.

هجوم CrowHammer ضد التوقيع ما بعد الكم

تزامنًا مع هذا الكشف، عرض باحثون من NTT Social Informatics Laboratories وCentraleSupelec نوعًا جديدًا من RowHammer يدعى CrowHammer، الذي يمكن استخدامه لاستخلاص مفاتيح التوقيع في خوارزمية FALCON (FIPS 206)، وهي من الخوارزميات التي تم اختيارها للمعيار الأمريكي ما بعد الكم.

“قمنا باستهداف جدول توزيع FALCON من خلال RowHammer لإحداث عدد قليل جدًا من التغييرات في البتات، وأثبتنا أن التوزيع الناتج يمكّن من تنفيذ هجوم لاستخلاص المفتاح”، وفقًا للدراسة.

وأوضح الباحثون أن:

-

تغيير بتٍّ واحد فقط يمكن أن يكفي لاستخلاص مفتاح التوقيع بالكامل بعد تحليل عدة مئات من ملايين التواقيع.

-

ومع زيادة عدد التغييرات، يقل عدد التواقيع اللازمة لتنفيذ الهجوم.