احتيال SEO بواسطة مجموعة قرصنة صينية باستخدام خوادم IIS

مجموعة قرصنة إلكترونية صينية تدير حلقة احتيال عالمية في تحسين محركات البحث باستخدام خوادم IIS المخترقة

كشفت أبحاث الأمن السيبراني عن مجموعة قرصنة إلكترونية تتحدث الصينية، تُعرف باسم UAT-8099، والتي تم نسبها إلى الاحتيال في تحسين محركات البحث (SEO) وسرقة بيانات الاعتماد القيمة، وملفات التكوين، وبيانات الشهادات.

تستهدف الهجمات خوادم خدمات المعلومات من مايكروسوفت (IIS)، حيث تم الإبلاغ عن معظم الإصابات في الهند، وتايلاند، وفيتنام، وكندا، والبرازيل، والتي تشمل الجامعات، والشركات التقنية، ومزودي خدمات الاتصالات. تم اكتشاف المجموعة لأول مرة في أبريل 2025. تستهدف الهجمات بشكل أساسي المستخدمين عبر الهواتف المحمولة، بما في ذلك أجهزة أندرويد وآيفون.

استراتيجيات المجموعة وأدواتها

تُعتبر UAT-8099 أحدث مجموعة مرتبطة بالصين تشارك في الاحتيال في تحسين محركات البحث لتحقيق مكاسب مالية. وكما تم الكشف مؤخرًا من قبل ESET، فإن هناك جهة تهديد أخرى تُدعى GhostRedirector تمكنت من اختراق ما لا يقل عن 65 خادم ويندوز تقع بشكل أساسي في البرازيل وتايلاند وفيتنام باستخدام وحدة IIS خبيثة تُعرف باسم Gamshen لتسهيل الاحتيال في تحسين محركات البحث.

قال الباحث في سيسكو تالوس، جوي تشين: “تقوم UAT-8099 بالتلاعب في تصنيفات البحث من خلال التركيز على خوادم IIS ذات السمعة العالية والقيمة في المناطق المستهدفة”. “تحافظ المجموعة على استمرارية النشاط وتعدل تصنيفات SEO باستخدام شل الويب، وأدوات الاختراق مفتوحة المصدر، وكوبالت سترايك، ومجموعة متنوعة من البرمجيات الخبيثة BadIIS؛ حيث يتم تخصيص سكربتات الأتمتة الخاصة بهم لتفادي الدفاعات وإخفاء النشاط.”

الأساليب المستخدمة في الهجمات

بمجرد العثور على خادم IIS ضعيف – إما من خلال ثغرة أمنية أو إعدادات ضعيفة في ميزة تحميل الملفات على الخادم – يستخدم المهاجم نقطة الدخول لتحميل شل الويب لإجراء الاستطلاع وجمع معلومات النظام الأساسية. بعد ذلك، يقوم مجموعة القرصنة المدفوعة ماليًا بتمكين حساب الضيف لرفع امتيازاتهم، وصولاً إلى مستوى المسؤول، واستخدامه لتمكين بروتوكول سطح المكتب البعيد (RDP).

تمت ملاحظة UAT-8099 أيضًا وهي تتخذ خطوات لسد طريق الوصول الأولي للحفاظ على السيطرة الوحيدة على المضيفين المخترقين ومنع المهاجمين الآخرين من اختراق نفس الخوادم. بالإضافة إلى ذلك، يتم نشر كوبالت سترايك كالباب الخلفي المفضل بعد الاستغلال.

التقنيات المستخدمة للحفاظ على السيطرة

لتحقيق الاستمرارية، يتم دمج RDP مع أدوات VPN مثل SoftEther VPN وEasyTier وFast Reverse Proxy (FRP). تتوج سلسلة الهجمات بتثبيت البرمجيات الخبيثة BadIIS، التي تم استخدامها من قبل مجموعات تهديد تتحدث الصينية مثل DragonRank وOperation Rewrite (المعروفة أيضًا باسم CL-UNK-1037).

تستخدم UAT-8099 RDP للوصول إلى خوادم IIS والبحث عن بيانات قيمة داخل المضيف المخترق باستخدام أداة واجهة المستخدم الرسومية (GUI) المسماة Everything، والتي يتم تعبئتها إما لإعادة بيعها أو لمزيد من الاستغلال. لا يزال غير واضح عدد الخوادم التي تمكنت المجموعة من اختراقها.

ومع ذلك، فإن البرمجيات الخبيثة BadIIS المستخدمة في هذه الحالة هي نسخة تم تعديل هيكلها البرمجي وسير العمل الوظيفي الخاص بها لتفادي اكتشاف برامج مكافحة الفيروسات. تعمل بشكل مشابه لـ Gamshen بحيث يبدأ مكون التلاعب في تحسين محركات البحث فقط عندما تأتي الطلبات من جوجل (أي أن User-Agent هو Googlebot).

طرق عمل BadIIS

يمكن أن تعمل BadIIS في ثلاثة أوضاع مختلفة:

- Proxy: يقوم باستخراج عنوان خادم التحكم والقيادة (C2) المضمن ويستخدمه كوكيل لاسترجاع المحتوى من خادم C2 ثانوي.

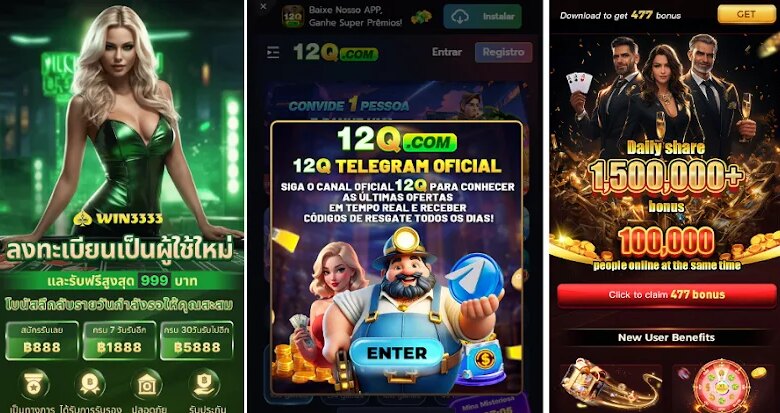

- Injector: يعترض طلبات المتصفح التي تأتي من نتائج بحث جوجل، ويتصل بخادم C2 لاسترجاع كود JavaScript، ويقوم بإدماج الكود المحمل في محتوى HTML للرد، ويعيد الاستجابة المعدلة لإعادة توجيه الضحية إلى الوجهة المختارة (إعلانات غير مصرح بها أو مواقع قمار غير قانونية).

- احتيال SEO: يقوم باختراق عدة خوادم IIS لإجراء احتيال SEO من خلال تقديم روابط خلفية لتعزيز تصنيفات المواقع بشكل مصطنع.

قال تالوس: “تستخدم هذه الجهة تقنية SEO تقليدية تُعرف باسم الربط الخلفي لتعزيز رؤية المواقع”. “تستخدم محركات بحث جوجل الروابط الخلفية لاكتشاف مواقع إضافية وتقييم صلة الكلمات الرئيسية.”

“يزيد عدد الروابط الخلفية من احتمالية زيارة زواحف جوجل لموقع، مما يمكن أن يسرع من تحسين التصنيفات ويزيد من ظهور صفحات الويب. ومع ذلك، فإن مجرد تراكم الروابط الخلفية دون اعتبار للجودة يمكن أن يؤدي إلى عقوبات من جوجل.”