المخترقون يستخدمون إعلانات فيسبوك لنشر JSCEAL عبر تطبيقات مزيفة

المخترقون يستخدمون إعلانات فيسبوك لنشر برمجيات خبيثة JSCEAL عبر تطبيقات تداول العملات الرقمية المزيفة

30 يوليو 2025رافي لاكشمانان – العملات الرقمية / أمان المتصفح

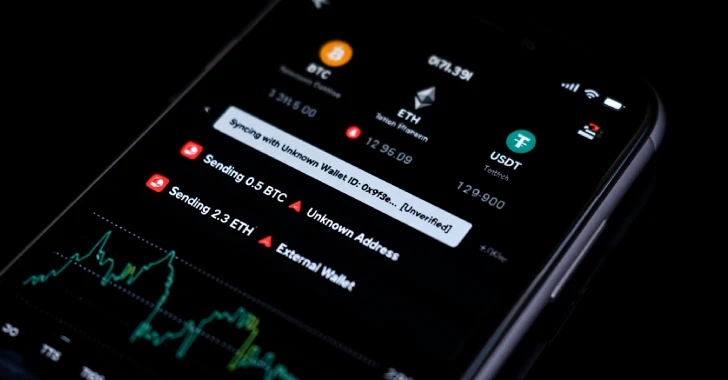

تدعو أبحاث الأمن السيبراني إلى الانتباه إلى حملة مستمرة توزع تطبيقات تداول العملات الرقمية المزيفة لنشر برمجيات خبيثة مكتوبة بلغة JavaScript (JSC) تُعرف باسم JSCEAL، والتي يمكن أن تلتقط بيانات الاعتماد والمحافظ.

تستغل هذه الحملة الآلاف من الإعلانات الضارة المنشورة على فيسبوك في محاولة لتوجيه الضحايا غير المدركين إلى مواقع مزيفة تطلب منهم تثبيت التطبيقات الوهمية، وفقًا لشركة Check Point. يتم مشاركة هذه الإعلانات إما عبر حسابات مسروقة أو حسابات جديدة تم إنشاؤها.

“يفصل المهاجمون وظيفة المثبت إلى مكونات مختلفة وينقلون بعض الوظائف إلى ملفات JavaScript داخل المواقع المصابة،” قالت الشركة في تحليلها. “تتيح تدفقات العدوى متعددة الطبقات والمودولارية للمهاجمين تكييف تكتيكات جديدة وحمولات في كل مرحلة من مراحل العملية.”

آليات جديدة لمواجهة التحليل

من الجدير بالذكر أن بعض جوانب هذه النشاط تم توثيقها سابقًا من قبل مايكروسوفت في أبريل 2025 وWithSecure مؤخرًا هذا الشهر، حيث تتبعها الأخيرة تحت اسم WEEVILPROXY. وفقًا لمزود الأمن الفنلندي، كانت الحملة نشطة منذ مارس 2024.

تم العثور على سلاسل الهجوم تتبنى آليات جديدة لمواجهة التحليل تعتمد على بصمة الأصابع القائمة على النصوص، قبل تسليم الحمولة النهائية JSC.

“قام المهاجمون بتنفيذ آلية فريدة تتطلب تشغيل كل من الموقع الضار والمثبت بالتوازي من أجل التنفيذ الناجح، مما يعقد بشكل كبير جهود التحليل والكشف،” أضافت الشركة الإسرائيلية للأمن السيبراني.

سلسلة إعادة التوجيه

النقر على الرابط في إعلانات فيسبوك يحفز سلسلة إعادة توجيه، مما يؤدي في النهاية إلى صفحة هبوط مزيفة تحاكي خدمة شرعية مثل TradingView أو موقع خداع، إذا كان عنوان IP للهدف ليس ضمن النطاق المطلوب أو إذا لم يكن المحيل هو فيسبوك.

تتضمن الصفحة أيضًا ملف JavaScript يحاول التواصل مع خادم localhost على المنفذ 30303، بالإضافة إلى استضافة ملفين JavaScript آخرين مسؤولين عن تتبع عملية التثبيت وبدء طلبات POST التي يتم التعامل معها بواسطة المكونات داخل مثبت MSI.

من جهتها، يقوم ملف المثبت الذي تم تنزيله من الموقع بفك ضغط عدد من مكتبات DLL، بينما يبدأ في نفس الوقت مستمعات HTTP على localhost:30303 لمعالجة طلبات POST الواردة من الموقع المزيف. تعني هذه الاعتمادية أيضًا أن سلسلة العدوى تفشل في التقدم إذا لم يعمل أي من هذه المكونات.

التلاعب بالمعلومات

“لضمان عدم اشتباه الضحية في نشاط غير طبيعي، يفتح المثبت واجهة ويب باستخدام msedge_proxy.exe لتوجيه الضحية إلى الموقع الشرعي للتطبيق،” قالت Check Point.

تم تصميم وحدات DLL لتحليل طلبات POST من الموقع وجمع معلومات النظام وبدء عملية بصمة الأصابع، وبعد ذلك يتم تسريب المعلومات الملتقطة إلى المهاجم في شكل ملف JSON عبر باب خلفي باستخدام PowerShell.

إذا تم اعتبار المضيف الضحية ذا قيمة، تنتقل سلسلة العدوى إلى المرحلة النهائية، مما يؤدي إلى تنفيذ برمجيات JSCEAL الخبيثة من خلال الاستفادة من Node.js.

تقوم البرمجيات الخبيثة، بالإضافة إلى إنشاء اتصالات مع خادم بعيد لتلقي تعليمات إضافية، بإعداد وكيل محلي بهدف اعتراض حركة مرور الويب الخاصة بالضحية وإدخال نصوص ضارة في مواقع الخدمات المصرفية والعملات الرقمية وغيرها من المواقع الحساسة لسرقة بيانات الاعتماد في الوقت الحقيقي.

تشمل وظائف JSCEAL الأخرى جمع معلومات النظام، وملفات تعريف الارتباط الخاصة بالمتصفح، وكلمات المرور المحفوظة، وبيانات حساب Telegram، واللقطات، وضغط المفاتيح، بالإضافة إلى تنفيذ هجمات الخصم في الوسط (AitM) والتلاعب بمحافظ العملات الرقمية. يمكن أن تعمل أيضًا كحصان طروادة للوصول عن بُعد.

“تم تصميم هذه البرمجيات الخبيثة المتقدمة للحصول على السيطرة المطلقة على جهاز الضحية، بينما تكون مقاومة للأدوات الأمنية التقليدية،” قالت Check Point. “يجعل الجمع بين الشيفرة المجمعة والتعتيم الثقيل، مع عرض مجموعة واسعة من الوظائف، جهود التحليل صعبة وتستغرق وقتًا طويلاً.”

“يسمح استخدام ملفات JSC للمهاجمين بإخفاء شيفرتهم ببساطة وفعالية، مما يساعدها على التهرب من آليات الأمان، ويجعل من الصعب تحليلها.”