مجموعة Akira تستهدف ثغرة في SonicWall SSL VPN لاختراق الشبكات وتنفيذ هجمات فدية

كشفت تقارير أمنية حديثة أن مجموعة Akira Ransomware عادت مجددًا لاستهداف أجهزة SonicWall عبر ثغرة خطيرة في مكون SSL VPN. ورصدت شركة Rapid7 زيادة ملحوظة في محاولات الاختراق خلال أغسطس وسبتمبر 2025، خصوصًا بعد نشاط جديد للمجموعة منذ يوليو الماضي.

تفاصيل الثغرة

أعلنت SonicWall أن الهجمات الأخيرة استغلت ثغرة أمنية قديمة تعود لعام 2024 (CVE-2024-40766) بتقييم خطورة 9.3/10، ناجمة عن عدم إعادة تعيين كلمات مرور المستخدمين المحليين عند ترحيلهم، مما سمح باستمرار صلاحيات قديمة. وأوضحت الشركة أنها رصدت محاولات متزايدة لكسر كلمات المرور عبر brute-force، وحثت العملاء على تفعيل ميزة Botnet Filtering وسياسات Account Lockout للحد من المخاطر.

سوء إعداد LDAP نقطة ضعف حرجة

أحد أخطر الجوانب يتمثل في إعدادات LDAP SSL VPN Default User Groups، التي قد تضيف أي مستخدم AD مُخترق إلى مجموعة محلية ذات صلاحيات واسعة، حتى لو لم يكن عضوًا شرعيًا فيها. هذا يعني أن أي حساب Active Directory تم اختراقه قد يحصل فورًا على صلاحيات وصول حساسة إلى الشبكة.

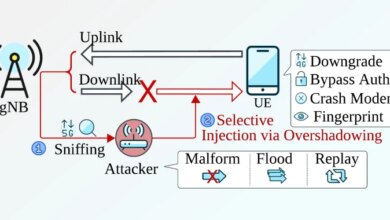

استغلال بوابة Virtual Office Portal

أشارت Rapid7 أيضًا إلى أن المهاجمين يستغلون بوابة Virtual Office Portal المدمجة مع أجهزة SonicWall، حيث يمكن في إعداداتها الافتراضية تمكين وصول عام، بل وحتى إضافة MFA/TOTP إلى الحسابات إذا كانت بيانات الدخول مسربة مسبقًا. هذا يزيد من احتمالية حصول المهاجمين على وصول دائم للشبكة.

التوصيات الأمنية

للتقليل من المخاطر، أوصت SonicWall بالخطوات التالية:

-

تدوير كلمات مرور جميع الحسابات المحلية.

-

إزالة الحسابات غير النشطة أو غير المستخدمة.

-

فرض سياسات MFA/TOTP.

-

تقييد الوصول إلى Virtual Office Portal ليكون داخليًا فقط.

نشاط مجموعة Akira عالميًا

منذ ظهورها في مارس 2023، تبنت مجموعة Akira أسلوبًا متطورًا ومتعدد المراحل، مستهدفة قطاعات التصنيع والنقل بالدرجة الأولى. وبحسب موقع Ransomware.Live، سجلت المجموعة أكثر من 967 ضحية حتى الآن، بينها 40 هجومًا في يوليو 2025 وحده، ما جعلها ثالث أكثر مجموعة نشاطًا بعد Qilin وINC Ransom. كما أظهرت إحصاءات Dragos أن Akira كانت مسؤولة عن 79 هجومًا على كيانات صناعية خلال الربع الثاني من 2025.

تكتيكات الهجوم المتقدمة

اعتمدت هجمات Akira مؤخرًا على:

-

SEO Poisoning لتوزيع مثبتات trojanized لأدوات إدارة IT.

-

نشر برمجية Bumblebee Loader كمرحلة أولية.

-

تثبيت إطار AdaptixC2 مفتوح المصدر لتنفيذ أوامر وسرقة بيانات.

-

استخدام RustDesk للوصول المستمر عن بُعد.

-

استغلال Microsoft Teams ورسائل مساعدة مزيفة لنشر PowerShell Payloads.

آلية الهجوم

وفقًا لـ Rapid7، تتبع Akira مسارًا ثابتًا في الهجوم:

-

الحصول على وصول أولي عبر SSL VPN.

-

تصعيد الامتيازات للوصول إلى حسابات الخدمة أو المسؤول.

-

تحديد وسرقة الملفات الحساسة من السيرفرات.

-

تعطيل النسخ الاحتياطية أو حذفها.

-

نشر برمجية الفدية على مستوى Hypervisor لتشفير الأنظمة بالكامل.

استهداف ثغرات SonicWall SSL VPN من قبل مجموعة Akira يعكس مدى خطورة سوء الإعدادات وضعف حماية الحسابات في البنى التحتية الحرجة. المنظمات التي لا تطبق سياسات أمنية صارمة ولا تحدث أنظمتها بانتظام تصبح أهدافًا سهلة لهجمات الفدية المتطورة، ما يجعل التحديث المستمر والتأمين متعدد العوامل ضرورة قصوى.