مجموعة UNC6384 الصينية تنفذ هجمات متقدمة باستخدام PlugX عبر اختطاف بوابة الشبكة

كشفت تقارير أمنية عن أن جهة تهديد مرتبطة بالصين تُعرف باسم UNC6384 نفذت سلسلة من الهجمات استهدفت دبلوماسيين في جنوب شرق آسيا وجهات أخرى حول العالم لدعم المصالح الاستراتيجية لبكين.

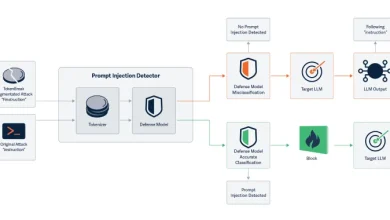

ووفقًا لـ Patrick Whitsell، الباحث في Google Threat Intelligence Group (GTIG)، فإن سلسلة الهجوم متعددة المراحل تعتمد على هندسة اجتماعية متقدمة تشمل شهادات توقيع رقمية صالحة، وتقنية Adversary-in-the-Middle (AitM)، وأساليب تنفيذ غير مباشرة لتفادي الكشف.

تشير التقديرات إلى أن UNC6384 تشترك في الأساليب والأدوات مع مجموعة Mustang Panda الشهيرة، المعروفة أيضًا بأسماء متعددة مثل Bronze President، RedDelta، وStately Taurus.

سلسلة الهجوم

رُصدت الحملة لأول مرة في مارس 2025 من قبل GTIG، وتتميز باستخدامها بوابة شبكة Captive Portal لاعتراض حركة الإنترنت وتوزيع برنامج تنزيل موقّع يُسمى STATICPLUGIN. هذا البرنامج يقوم لاحقًا بنشر نسخة مطورة من برمجية PlugX تُعرف باسم SOGU.SEC.

سلسلة التنفيذ كالتالي:

-

يتأكد متصفح الضحية مما إذا كان الاتصال خلف بوابة شبكة.

-

يتم اعتراض الطلب وإعادة توجيهه إلى موقع خاضع لسيطرة المهاجم.

-

يتم تنزيل STATICPLUGIN من موقع “mediareleaseupdates[.]com”.

-

يسترجع البرنامج حزمة MSI من نفس الموقع.

-

تُحمَّل مكتبة CANONSTAGER عبر تقنية DLL Side-loading لتشغيل SOGU.SEC في الذاكرة.

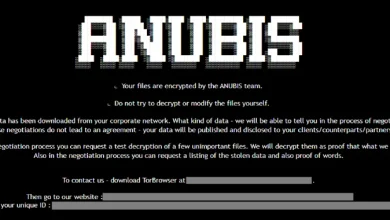

يتم خداع الضحايا عبر صفحة مزيفة تشبه موقع تحديث برامج رسمي، تستخدم اتصال HTTPS مع شهادة صالحة صادرة عن Let’s Encrypt. الملف الضار يتم تقديمه باسم AdobePlugins.exe.

خصائص برمجية PlugX

تُعد PlugX (المعروفة أيضًا باسم Korplug أو SOGU) بابًا خلفيًا متقدمًا قادرًا على:

-

استخراج الملفات.

-

تسجيل ضغطات لوحة المفاتيح.

-

تشغيل أوامر عن بُعد.

-

رفع وتحميل الملفات.

-

توسيع قدراته عبر إضافات مخصصة.

تُستخدم PlugX منذ 2008 على نطاق واسع من قبل مجموعات قرصنة صينية، ويُعتقد أن ShadowPad هو خليفتها الأحدث.

التوقيع الرقمي وشرعية التنفيذ

تم توقيع STATICPLUGIN بواسطة شركة Chengdu Nuoxin Times Technology Co., Ltd باستخدام شهادة صادرة عن GlobalSign. وتشير التحليلات إلى أن أكثر من عشرين عينة من البرمجيات الخبيثة الموقّعة بنفس الكيان استُخدمت في نشاطات مرتبطة بالصين منذ يناير 2023. ولا يزال من غير الواضح كيف يتم الحصول على هذه الشهادات.

خطورة الهجمات

يرى الخبراء أن هذه الحملة تمثل تطورًا كبيرًا في قدرات UNC6384، حيث تجمع بين تقنية AitM، والتوقيعات الرقمية الصالحة، وأساليب الخداع الاجتماعي المتقدمة. قال Whitsell:

“هذا الهجوم مثال واضح على تطور القدرات التشغيلية لجهات التهديد المرتبطة بالصين، ويظهر مستوى عاليًا من التعقيد”.