مجموعة بات شادو تستخدم “فامباير بوت” لاستهداف الباحثين عن عمل

مجموعة بات شادو تستخدم برمجية “فامباير بوت” الجديدة المستندة إلى Go لاستهداف الباحثين عن عمل

تمت نسب مجموعة التهديدات الفيتنامية المعروفة باسم بات شادو إلى حملة جديدة تستخدم أساليب الهندسة الاجتماعية لخداع الباحثين عن عمل والمهنيين في التسويق الرقمي لتوزيع برمجية خبيثة غير موثقة مسبقًا تُعرف باسم فامباير بوت.

“يتظاهر المهاجمون بأنهم مجندون، ويقومون بتوزيع ملفات خبيثة مت disguised كأوصاف وظائف ومستندات شركات،” كما ذكر باحثو مختبرات أريكا للتهديدات، أديتيا ك. سود وفاراداراجان ك، في تقرير تم مشاركته مع The Hacker News. “عند فتحها، تُشغل هذه الفخاخ سلسلة العدوى لبرمجية خبيثة مستندة إلى Go.”

آلية الهجوم

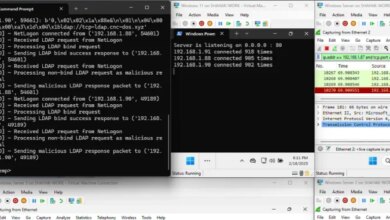

تستخدم سلاسل الهجوم، وفقًا لشركة الأمن السيبراني، أرشيفات ZIP تحتوي على مستندات PDF مزيفة بالإضافة إلى ملفات اختصار (LNK) أو ملفات تنفيذية مُقنعة كملفات PDF لخداع المستخدمين لفتحها. عند تشغيلها، يقوم ملف LNK بتشغيل نص PowerShell مدمج يتواصل مع خادم خارجي لتنزيل مستند فخ، وهو PDF لوظيفة تسويقية في ماريوت.

كما يقوم نص PowerShell بتنزيل ملف ZIP من نفس الخادم يتضمن ملفات تتعلق ببرنامج XtraViewer، وهو برنامج اتصال سطح المكتب عن بُعد، وينفذه على الأرجح بهدف إنشاء وصول دائم إلى الأجهزة المخترقة.

التوجيهات الخبيثة

يتم توجيه الضحايا الذين ينقرون على رابط في PDF الفخ إلى صفحة هبوط أخرى تقدم رسالة خطأ مزيفة تفيد بأن المتصفح غير مدعوم وأن “الصفحة تدعم فقط التنزيلات على متصفح Microsoft Edge.”

“عند النقر على زر OK، يقوم Chrome في الوقت نفسه بحظر إعادة التوجيه،” كما ذكرت أريكا. “ثم تظهر الصفحة رسالة أخرى توضح للمستخدم كيفية نسخ عنوان URL وفتحه في متصفح Edge لتنزيل الملف.”

من المحتمل أن يكون توجيه المهاجم للضحية لاستخدام Edge بدلاً من Google Chrome أو متصفحات ويب أخرى بسبب أن النوافذ المنبثقة المعتمدة على السكربتات وإعادة التوجيه محظورة بشكل افتراضي، بينما يسمح نسخ ولصق عنوان URL يدويًا في Edge بسلسلة العدوى بالاستمرار، حيث يتم اعتبارها إجراءً تمinitiated بواسطة المستخدم.

ومع ذلك، إذا اختار الضحية فتح الصفحة في Edge، يتم إطلاق عنوان URL برمجيًا في متصفح الويب، ليظهر رسالة خطأ ثانية: “يواجه عارض PDF عبر الإنترنت حاليًا مشكلة. تم ضغط الملف وإرساله إلى جهازك.”

هذا يؤدي بعد ذلك إلى بدء تنزيل تلقائي لأرشيف ZIP يحتوي على وصف الوظيفة المزعوم، بما في ذلك ملف تنفيذي خبيث (“Marriott_Marketing_Job_Description.pdf.exe”) الذي يُقلد PDF عن طريق إضافة مسافات إضافية بين “.pdf” و”.exe.”

قدرات فامباير بوت

الملف التنفيذي هو برمجية خبيثة مستندة إلى Golang تُعرف باسم فامباير بوت، والتي يمكنها تقييم المضيف المصاب، وسرقة مجموعة واسعة من المعلومات، والتقاط لقطات شاشة على فترات قابلة للتكوين، والحفاظ على الاتصال مع خادم يتحكم فيه المهاجم (“api3.samsungcareers[.]work”) لتنفيذ الأوامر أو جلب حمولات إضافية.

ترتبط روابط بات شادو بفيتنام من خلال استخدام عنوان IP (103.124.95[.]161) تم الإبلاغ عنه سابقًا كمستخدم من قبل قراصنة مرتبطين بالبلد. علاوة على ذلك، كان المهنيون في التسويق الرقمي من بين الأهداف الرئيسية للهجمات التي نفذتها مجموعات فيتنامية مختلفة مدفوعة ماليًا، والتي لديها سجل في نشر برمجيات سرقة الحسابات للاستيلاء على حسابات الأعمال على فيسبوك.

في أكتوبر 2024، أفصحت Cyble أيضًا عن تفاصيل حملة هجوم متعددة المراحل معقدة نفذها مهاجم فيتنامي استهدفت الباحثين عن عمل والمهنيين في التسويق الرقمي باستخدام Quasar RAT عبر رسائل بريد إلكتروني تصيد تحتوي على ملفات أوصاف وظائف مفخخة.

تُقيّم مجموعة بات شادو على أنها نشطة لمدة عام على الأقل، مع حملات سابقة تستخدم مجالات مشابهة، مثل samsung-work.com، لنشر عائلات البرمجيات الخبيثة بما في ذلك Agent Tesla وLumma Stealer وVenom RAT.

“تستمر مجموعة بات شادو في استخدام أساليب هندسة اجتماعية متطورة لاستهداف الباحثين عن عمل والمهنيين في التسويق الرقمي،” كما قالت أريكا. “من خلال الاستفادة من المستندات المتخفية وسلسلة العدوى متعددة المراحل، تقوم المجموعة بتسليم فامباير بوت المستندة إلى Go القادرة على مراقبة النظام، واستخراج البيانات، وتنفيذ المهام عن بُعد.”