هجمات ComicForm وSectorJ149 باستخدام برمجيات Formbook

هجمات مجموعة ComicForm وSectorJ149 باستخدام برمجيات Formbook

ظهرت منظمات في بيلاروسيا وكازاخستان وروسيا كأهداف لحملة تصيد إلكتروني قامت بها مجموعة هاكرز غير موثقة تُدعى ComicForm منذ أبريل 2025 على الأقل.

استهدفت الأنشطة بشكل أساسي القطاعات الصناعية والمالية والسياحية والبيوتكنولوجية والبحثية والتجارية، وفقًا لشركة الأمن السيبراني F6 التي نشرت تحليلًا الأسبوع الماضي.

تشمل سلسلة الهجوم إرسال رسائل بريد إلكتروني تحمل عناوين مثل “انتظار الوثيقة الموقعة”، “فاتورة للدفع”، أو “قانون التسوية للتوقيع”، مما يحث المستلمين على فتح أرشيف RR، الذي يحتوي على ملف تنفيذي لنظام ويندوز يتنكر كوثيقة PDF (مثل “Акт_сверки pdf 010.exe”). تُرسل الرسائل، المكتوبة بالروسية أو الإنجليزية، من عناوين بريد إلكتروني مسجلة في النطاقات .ru و .by و .kz.

الملف التنفيذي هو محمل .NET مُبهم مصمم لتشغيل DLL خبيث (“MechMatrix Pro.dll”), والذي يقوم بعد ذلك بتشغيل حمولة من المرحلة الثالثة، وهي DLL أخرى تُدعى “Montero.dll” تعمل كحامل لبرمجية Formbook، ولكن ليس قبل إنشاء مهمة مجدولة وتكوين استثناءات لـ Microsoft Defender لتجنب الكشف.

من المثير للاهتمام أن الملف الثنائي وُجد أيضًا يحتوي على روابط Tumblr تشير إلى صور GIF غير ضارة لأبطال الكوميديا مثل باتمان، مما أعطى اسم المجموعة. قال الباحث في F6، فلاديسلاف كوجان: “لم تُستخدم هذه الصور في أي هجوم، بل كانت مجرد جزء من كود البرمجية الخبيثة”.

كشف تحليل بنية ComicForm عن علامات تشير إلى أن رسائل التصيد الإلكتروني قد تم توجيهها أيضًا ضد شركة غير محددة تعمل في كازاخستان في يونيو 2025 وبنك بيلاروسي في أبريل 2025.

كما قالت F6 إنها رصدت ومنعت رسائل تصيد إلكتروني أُرسلت إلى شركات التصنيع الروسية من عنوان بريد إلكتروني لشركة صناعية مقرها كازاخستان في 25 يوليو 2025. تحث هذه الرسائل الرقمية الأهداف المحتملة على النقر على رابط مضمّن لتأكيد حساباتهم وتجنب حظر محتمل.

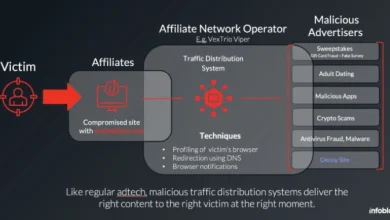

يتم إعادة توجيه المستخدمين الذين ينقرون على الرابط إلى صفحة هبوط مزيفة تحاكي صفحة تسجيل الدخول لخدمة إدارة الوثائق المحلية لتسهيل سرقة بيانات الاعتماد عن طريق إرسال المعلومات المدخلة إلى نطاق يتحكم فيه المهاجم على شكل طلب HTTP POST.

“بالإضافة إلى ذلك، وُجد كود JavaScript في جسم الصفحة يقوم باستخراج عنوان البريد الإلكتروني من معلمات URL، ويملأ حقل الإدخال بالمعرف=”email”، ويستخرج النطاق من عنوان البريد الإلكتروني، ويضبط لقطة شاشة لموقع ذلك النطاق (عبر واجهة برمجة التطبيقات screenshotapi[.]net) كخلفية لصفحة التصيد”، أوضح كوجان.

كان الهجوم الذي استهدف البنك البيلاروسي يتضمن إرسال بريد إلكتروني للتصيد مع طُعم يحمل طابع الفاتورة لخداع المستخدمين لإدخال عناوين بريدهم الإلكتروني وأرقام هواتفهم في نموذج، والتي يتم التقاطها وإرسالها إلى نطاق خارجي.

“تستهدف المجموعة الشركات الروسية والبيلاروسية والكازاخستانية من مختلف القطاعات، ويشير استخدام رسائل البريد الإلكتروني باللغة الإنجليزية إلى أن المهاجمين يستهدفون أيضًا منظمات في دول أخرى”، قالت F6. “تستخدم المجموعة كل من رسائل البريد الإلكتروني للتصيد التي توزع برمجية FormBook وموارد التصيد المت disguised as web services لجمع بيانات اعتماد الوصول.”

استهداف مجموعة موالية لروسيا لكوريا الجنوبية باستخدام Formbook

تأتي هذه الإفصاحات في الوقت الذي كشفت فيه مجموعة NSHC ThreatRecon عن تفاصيل مجموعة جريمة إلكترونية موالية لروسيا استهدفت قطاعات التصنيع والطاقة والرقائق في كوريا الجنوبية. تم عزو الأنشطة إلى مجموعة تُدعى SectorJ149 (المعروفة أيضًا باسم UAC-0050).

بدأت الهجمات، التي لوحظت في نوفمبر 2024، برسائل تصيد موجهة تستهدف التنفيذيين والموظفين باستخدام طُعوم تتعلق بشراء مرافق الإنتاج أو طلبات الاقتباس، مما أدى إلى تنفيذ عائلات برمجيات خبيثة مثل Lumma Stealer وFormbook وRemcos RAT من خلال نص Visual Basic موزع كأرشيف Microsoft CAB.

تم تصميم نص Visual Basic ليقوم بتشغيل أمر PowerShell يتصل بمستودع Bitbucket أو GitHub لجلب ملف صورة JPG، الذي يخفي ملفًا تنفيذيًا محملاً مسؤولاً عن إطلاق البرمجيات الخبيثة النهائية.

“البرمجيات الخبيثة PE التي يتم تنفيذها مباشرة في منطقة الذاكرة هي برمجيات من نوع المحمل تقوم بتنزيل بيانات خبيثة إضافية تتنكر كملف نصي (.txt) من خلال عنوان URL مضمن في القيم المقدمة، وتقوم بفك تشفيرها، ثم توليد وتنفيذ البرمجيات الخبيثة PE”، قالت الشركة السنغافورية للأمن السيبراني.

“في الماضي، كانت مجموعة SectorJ149 تعمل أساسًا من أجل الربح المالي، ولكن يُعتقد أن الأنشطة الاختراقية الأخيرة التي تستهدف الشركات الكورية الجنوبية تحمل طابعًا هاكتيvist قوي، حيث تستخدم تقنيات الاختراق لنقل رسائل سياسية أو اجتماعية أو أيديولوجية.”