APT28 الروسية تطلق برمجية NotDoor للتجسس عبر Microsoft Outlook

كشفت تقارير أمنية أن مجموعة APT28 الروسية المدعومة من الدولة، نفذت هجمات إلكترونية جديدة استهدفت شركات متعددة في دول أعضاء بحلف الناتو باستخدام باب خلفي متطور في Microsoft Outlook يعرف باسم NotDoor.

وقالت وحدة استخبارات التهديدات في شركة الأمن الإسبانية S2 Grupo (LAB52) إن NotDoor عبارة عن ماكرو VBA مخصص لأوتلوك مصمم لمراقبة الرسائل الواردة بحثًا عن كلمات محددة تعمل كـ “مشغلات”. عند اكتشافها، يتيح للمهاجمين تنفيذ أوامر، رفع ملفات، أو تسريب البيانات مباشرة من جهاز الضحية.

آلية عمل NotDoor

حصلت البرمجية على اسمها من استخدام كلمة “Nothing” داخل الشيفرة المصدرية. ويبرز هذا الهجوم استغلال Outlook كقناة خفية للاتصال، تسريب البيانات، وتوزيع البرمجيات الخبيثة.

-

طريقة الانتشار غير مؤكدة، لكن التحليلات تشير إلى نشرها عبر ملف OneDrive التنفيذي (onedrive.exe) باستخدام تقنية DLL side-loading.

-

يتم تشغيل مكتبة DLL ضارة باسم SSPICLI.dll، والتي تقوم بتثبيت الباب الخلفي وتعطيل حماية الماكرو.

-

بعدها تُنفذ أوامر PowerShell مشفرة بـ Base64 لإعداد آليات الاستمرارية عبر تعديل الريجستري، تمكين الماكرو، وتعطيل رسائل التنبيه الخاصة بـ Outlook.

البرمجية مكتوبة كمشروع VBA مشفر وتستغل أحداث Outlook مثل Application.MAPILogonComplete وApplication.NewMailEx لتفعيل الحمولة الخبيثة عند كل تشغيل للتطبيق أو وصول بريد جديد.

خصائص وتكتيكات الهجوم

-

إنشاء مجلد %TEMP%\Temp لتخزين الملفات النصية المؤقتة وتسريبها لاحقًا إلى بريد Proton Mail.

-

تحليل الرسائل الواردة بحثًا عن كلمات مثل “Daily Report” لتنفيذ الأوامر المرفقة.

-

أوامر البرمجية تشمل:

-

cmd: تنفيذ أوامر وإرسال النواتج كمرفق.

-

cmdno: تنفيذ أوامر دون إرجاع نتائج.

-

dwn: تسريب ملفات عبر البريد الإلكتروني.

-

upl: إسقاط ملفات على جهاز الضحية.

-

تتم إزالة الملفات بعد تسريبها باستخدام تشفير مخصص، ما يزيد من صعوبة تتبع العملية.

سياق أوسع للهجوم

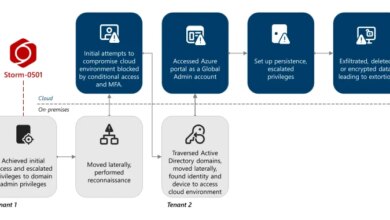

يتزامن الكشف مع تقرير مركز 360 Threat Intelligence في الصين حول تطور تقنيات مجموعة Gamaredon (APT-C-53)، حيث استخدمت خدمة Telegram Telegraph كآلية لإخفاء عناوين خوادم التحكم (C2). كما استغل المهاجمون خدمة Microsoft Dev Tunnels لإخفاء البنية التحتية الحقيقية عبر عقد مايكروسوفت السحابية.

إلى جانب ذلك، استخدمت السلسلة الهجومية نطاقات مزيفة لخدمة Cloudflare Workers لتوزيع سكربتات خبيثة مثل PteroLNK، القادرة على الانتشار عبر أقراص USB وتنزيل حمولة إضافية.

تُظهر هذه الحملة مستوى عالٍ من التعقيد عبر أربع طبقات من الإخفاء: الاستمرارية في السجل، الترجمة الديناميكية، التمويه في المسارات، واستغلال الخدمات السحابية. ويمثل هذا التهديد تطورًا خطيرًا في تكتيكات التجسس السيبراني الروسي ضد البنى التحتية الحيوية والشركات في دول الناتو.