الهجمات السيبرانية تستهدف المؤسسات المالية في أفريقيا باستخدام أدوات مفتوحة المصدر

يرصد باحثو الأمن السيبراني سلسلة من الهجمات التي تستهدف المؤسسات المالية في أفريقيا منذ يوليو 2023، حيث تستخدم مجموعات المهاجمين أدوات مفتوحة المصدر وأدوات متاحة للجمهور للحفاظ على الوصول إلى الشبكات المخترقة.

تفاصيل الهجمات

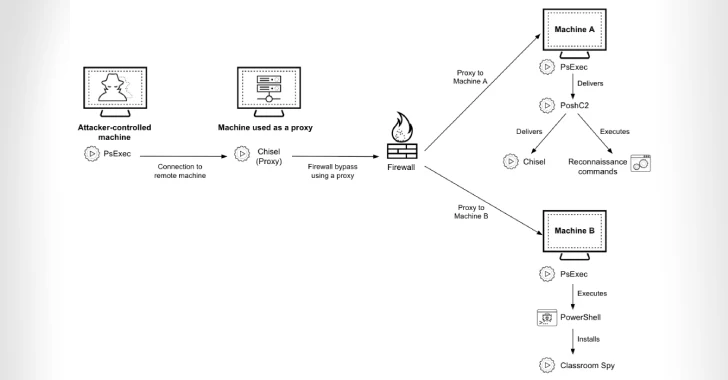

وحدة Palo Alto Networks Unit 42 تتابع نشاط المجموعة تحت اسم CL-CRI-1014، حيث يشير “CL” إلى “مجموعة” و”CRI” تعني “الدافع الإجرامي”. يُعتقد أن الهدف النهائي من هذه الهجمات هو الحصول على وصول أولي إلى الشبكات ثم بيعه لمجرمين آخرين عبر المنتديات المظلمة، مما يصنف الفاعلين كوسطاء وصول أولي (Initial Access Broker).

وفقًا للباحثين توم فاكرتمان وجاي ليفي، “يقوم المهاجمون بتقليد توقيعات التطبيقات الشرعية لتزوير توقيعات ملفاتهم، بهدف إخفاء أدواتهم ونشاطهم الخبيث.” وغالبًا ما يستخدم المهاجمون منتجات شرعية لأغراض ضارة.

الأدوات المستخدمة في الهجوم

تتضمن الهجمات استخدام أدوات مثل:

-

PoshC2 لأغراض التحكم والسيطرة (Command and Control – C2)

-

Chisel لإنشاء أنفاق (Tunneling) لحركة مرور الشبكة الخبيثة

-

Classroom Spy لإدارة الأجهزة عن بُعد

لم تتضح بعد الطريقة الدقيقة التي يستخدمها المهاجمون لاختراق الشبكات المستهدفة. بعد تحقيق اختراق أولي، يتم نشر MeshCentral Agent ثم Classroom Spy للسيطرة على الأجهزة، تليها أداة Chisel لتجاوز جدران الحماية وانتشار PoshC2 على باقي أجهزة ويندوز في الشبكة المخترقة.

تقنيات التمويه والتثبيت

لتجنب الكشف، يتم تمويه البرمجيات الخبيثة على شكل برامج شرعية، مستخدمين رموز برامج معروفة مثل Microsoft Teams و Palo Alto Networks Cortex و Broadcom VMware Tools.

يتم الحفاظ على استمرار PoshC2 في النظام بثلاث طرق مختلفة:

-

إنشاء خدمة (Service) تعمل تلقائيًا عند بدء التشغيل

-

حفظ ملف اختصار (LNK) في مجلد بدء التشغيل

-

جدولة مهمة مجدولة (Scheduled Task) باسم “Palo Alto Cortex Services”

استخدام بيانات الاعتماد وإنشاء البروكسي

في بعض الحوادث، استولى المهاجمون على بيانات اعتماد المستخدمين واستخدموها لإنشاء بروكسي عبر PoshC2. وأوضح الباحثون أن PoshC2 يمكنه التواصل مع خادم التحكم عبر بروكسي مخصص، مما يدل على تخصيص الأدوات لتلائم بيئة الهدف.

خلفية سابقة واختراقات مشابهة

لم تكن هذه هي المرة الأولى التي يُستخدم فيها PoshC2 في هجمات تستهدف القطاع المالي في أفريقيا. في سبتمبر 2022، أوردت Check Point حملة تصيد إلكتروني مسمّاة DangerousSavanna استهدفت شركات مالية وتأمين في ساحل العاج، المغرب، الكاميرون، السنغال، وتوغو، باستخدام أدوات مثل Metasploit و PoshC2 و DWservice و AsyncRAT.

تطورات أخرى في التهديدات السيبرانية

في سياق منفصل، كشفت Trustwave SpiderLabs عن مجموعة فدية جديدة تسمى Dire Wolf، والتي استهدفت 16 ضحية في الولايات المتحدة، تايلاند، تايوان، أستراليا، البحرين، كندا، الهند، إيطاليا، بيرو، وسنغافورة منذ ظهورها الشهر الماضي. تستهدف المجموعة قطاعات التكنولوجيا، التصنيع، والخدمات المالية.

أظهرت التحليلات أن برنامج الفدية مكتوب بلغة Golang، ويحتوي على ميزات لتعطيل تسجيل النظام، وإنهاء قائمة محددة من الخدمات والتطبيقات، ومنع جهود الاسترداد بحذف النسخ الظلية.

على الرغم من عدم معرفة تقنيات الوصول الأولي، الاستطلاع، أو التحرك الجانبي التي تستخدمها Dire Wolf، حثّت الشركة المؤسسات على اتباع ممارسات أمنية جيدة وتفعيل المراقبة للثغرات التي تم الكشف عنها في التحليل.