تعلم كيف تدمج الفرق الأمنية الرائدة بين الذكاء الاصطناعي وسير العمل البشري تاريخ: 01 أكتوبر 2025 يغير الذكاء الاصطناعي عالم…

أكمل القراءة »الأمن السيبراني

مجموعة فانتوم ثور: مجموعة هاكرز مرتبطة بالصين تستهدف الحكومات ببرمجيات خبيثة خفية استهدفت منظمات حكومية واتصالات في إفريقيا والشرق الأوسط…

أكمل القراءة »استغلالات ثغرات يوم الصفر في جدار حماية سيسكو ASA كشف المركز الوطني للأمن السيبراني في المملكة المتحدة (NCSC) أن المهاجمين…

أكمل القراءة »تسرب بيانات من خادم سحابي غير مؤمن أدى إلى كشف مئات الآلاف من مستندات تحويل الأموال الحساسة في الهند، مما…

أكمل القراءة »حملة جديدة من البرمجيات الخبيثة COLDRIVER تنضم إلى فريق BO وBearlyfy في الهجمات الإلكترونية المستهدفة لروسيا تمت نسبة مجموعة التهديد…

أكمل القراءة »تواجه الشركات الكبرى مشكلة كبيرة مع الذكاء الاصطناعي إما أن يكون الذكاء الاصطناعي علاجاً سحرياً للأعمال التجارية، أو أنه ليس…

أكمل القراءة »استخدام UNC5221 لبرمجية BRICKSTORM الخلفية لاختراق القطاعات القانونية والتكنولوجية في الولايات المتحدة استهدفت مجموعة من المهاجمين الإلكترونيين المرتبطين بالصين، والمعروفة…

أكمل القراءة »تسلل القراصنة الصينيين RedNovember إلى الحكومات العالمية باستخدام Pantegana وCobalt Strike 24 سبتمبر 2025رافي لاكشمانان، ثغرات / أمان الشبكات تم…

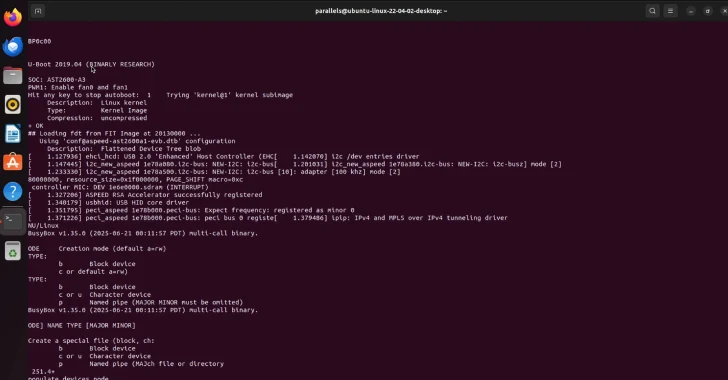

أكمل القراءة »ثغرتان جديدتان في BMC من Supermicro تسمحان بتجاوز أمان Root of Trust كشف الباحثون في مجال الأمن السيبراني عن تفاصيل…

أكمل القراءة »اكتشف الباحثون في مجال الأمن السيبراني ما يقولون إنه أقدم مثال معروف حتى الآن على برمجية خبيثة تحتوي على قدرات…

أكمل القراءة »