هجوم RowHammer Phoenix يستهدف ذواكر DDR5 ويتجاوز الحماية

اكتشف فريق من الباحثين في ETH Zürich بالتعاون مع جوجل نسخة جديدة من هجوم RowHammer تستهدف شرائح ذاكرة DDR5 من شركة SK Hynix الكورية الجنوبية. الثغرة التي تحمل الاسم الرمزي Phoenix (CVE-2025-6202، بدرجة خطورة 7.1 على CVSS) قادرة على تجاوز آليات الحماية المتقدمة المدمجة في هذه الذواكر.

ما هو هجوم RowHammer؟

يشير هجوم RowHammer إلى ثغرة في تصميم شرائح DRAM، حيث يؤدي الوصول المتكرر إلى صف معين من الذاكرة إلى حدوث انقلابات بت (bit flips) في الصفوف المجاورة، مما يسبب تلف البيانات. يمكن استغلال هذه الانقلابات للحصول على وصول غير مصرح به للبيانات، تصعيد الامتيازات، أو حتى تنفيذ هجمات رفض الخدمة (DoS).

ورغم أن أول إثبات عملي للهجوم ظهر عام 2014، إلا أن الدراسات اللاحقة أظهرت أن شرائح DRAM الأحدث أكثر عرضة له بسبب زيادة كثافة الذاكرة وتقليص حجم الترانزستورات.

آليات الحماية والالتفاف عليها

من أبرز آليات الحماية التي اعتمدتها الشركات:

-

أكواد تصحيح الأخطاء (ECC).

-

تحديث الصف المستهدف (TRR).

لكن هذه الآليات أثبتت محدوديتها أمام هجمات متقدمة مثل: TRRespass، SMASH، Half-Double، وBlacksmith.

النتائج الجديدة أظهرت أنه بالإمكان تجاوز آليات TRR في DDR5، ما يمهد الطريق لأول هجوم تصعيد امتيازات ناجح على أنظمة سطح المكتب المزودة بذاكرة DDR5.

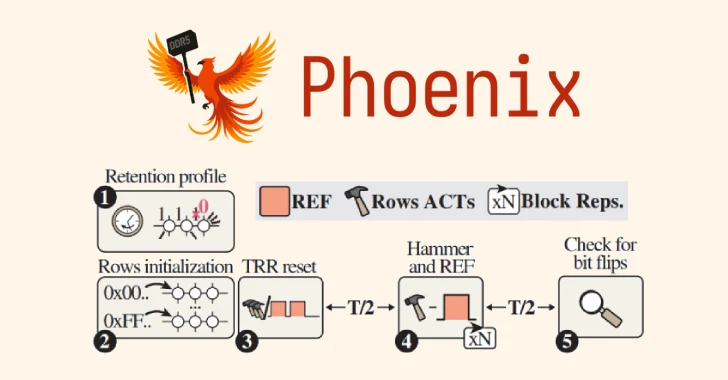

تفاصيل الهجوم Phoenix

أظهر الباحثون أن هجوم Phoenix قادر على:

-

الحصول على صلاحيات الجذر (root) في أقل من 109 ثانية على أنظمة DDR5 بالضبطيات الافتراضية.

-

استهداف مفاتيح RSA-2048 الخاصة بآلات افتراضية متجاورة لكسر مصادقة SSH.

-

استغلال برنامج sudo لتصعيد الامتيازات محليًا.

الاختبارات شملت 15 شريحة DDR5 منتجة بين 2021 و2024، وأثبتت أن جميعها معرضة للخطر. الهجوم يعتمد على حقيقة أن بعض فترات التحديث (refresh intervals) لا يتم أخذ عينات منها، مما يسمح بإحداث انقلابات بت متعمدة.

توصيات الباحثين

قال الفريق:

“لا يمكن تحديث شرائح DRAM المنتشرة حاليًا، ما يعني أنها ستبقى معرضة للخطر لسنوات عديدة.”

وأوصوا بزيادة معدل التحديث إلى 3 أضعاف، وهو ما منع هجوم Phoenix من إحداث الانقلابات في أنظمة الاختبار.

بحوث أخرى مرتبطة

جاء هذا الكشف بعد أسابيع من نشر فرق بحثية من جامعتي George Mason وGeorgia Tech دراسات عن هجومين جديدين:

-

OneFlip: يعتمد على قلب بت واحد لتغيير أوزان نماذج التعلم العميق (DNN) والتسبب في سلوك غير مقصود.

-

ECC.fail: أول هجوم RowHammer كامل ضد خوادم DDR4 المجهزة بـ ECC، عبر استغلال مواقع محددة في الذاكرة لتجاوز آليات التصحيح.

يمثل هجوم RowHammer Phoenix تهديدًا حقيقيًا لأنظمة DDR5 الحديثة، كونه يثبت أن حتى أحدث آليات الحماية ليست كافية. ومع محدودية خيارات التحديث، ستبقى الكثير من الأجهزة عرضة للاستغلال لسنوات مقبلة، مما يجعل إدارة المخاطر والتحديثات الأمنية على مستوى النظام أكثر أهمية من أي وقت مضى.