الروبوتات في البناء: ارتفاع الاهتمام وتباطؤ في التبني الفعلي

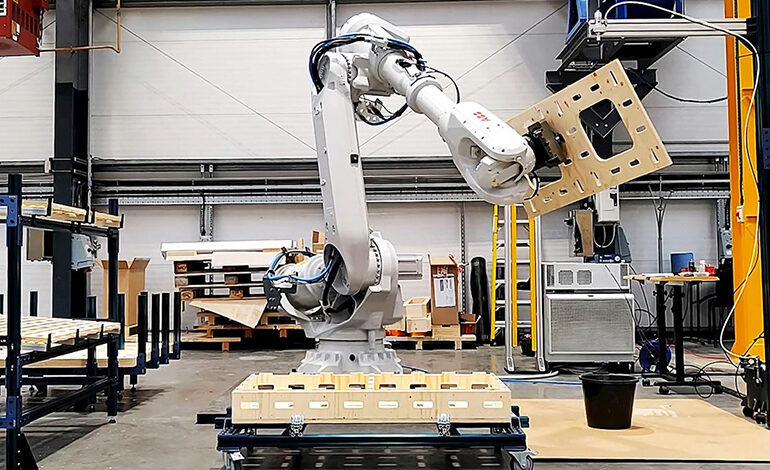

تعمل شركة ABB بالتعاون مع Automated Architecture على تطوير روبوتات البناء، في وقت يتزايد فيه الاهتمام عالميًا بهذه التقنية. ورغم أن قطاع البناء تقليديًا كان حذرًا في اعتماد الأتمتة مقارنة بالصناعة، إلا أن هناك مؤشرات واضحة على تحسن في نظرة الشركات تجاه روبوتات البناء، بحسب تقرير حديث صادر عن BuiltWorlds Inc.

تحوّل نحو التخطيط الذكي المدعوم بالتكنولوجيا

قالت أودري لينش، كبيرة المحللين في BuiltWorlds ومؤلفة التقرير:

“المقاولون، وأصحاب المشاريع، ومزودو التقنية يستكشفون كيف يمكن لروبوتات تنفيذ المهام مثل التخطيط، الحفر، ونقل المواد، أن تصبح جزءًا من منظومة متصلة تعتمد على البيانات، لخلق بيئة بناء أكثر كفاءة واستجابة وقابلة للتوسع.”

ويعكس هذا التحول توجّهًا أوسع في القطاع نحو دمج العمليات الميدانية مع التخطيط الرقمي وتحسين الأداء.

تقرير BuiltWorlds لعام 2025: ارتفاع في الاهتمام

في تقرير 2025 لمقارنة المعدات والروبوتات، وجدت BuiltWorlds أن المواقف تجاه روبوتات البناء قد تحسنت مقارنة بالعام السابق.

شمل التقرير مقاولين عامّين ومتخصصين من شركات تتراوح إيراداتها بين 2 مليون إلى أكثر من 5 مليارات دولار.

أبرز النتائج:

-

التقييمات السلبية انخفضت بنسبة 14%.

-

لم تُسجّل أي تقييمات “سيئة”، مقارنة بـ7.4% في العام الماضي.

-

التقييمات “الجيدة أو أفضل” ارتفعت من 74% في 2024 إلى أكثر من 95% في 2025.

-

التقييمات “الممتازة” سجلت زيادة بـ 10 نقاط مئوية.

لكن ماذا عن التبني الفعلي للتكنولوجيا؟

رغم هذا التفاؤل، أظهر التقرير تراجعًا طفيفًا في الاستخدام الفعلي للروبوتات:

-

في عام 2024، أفاد 65% من المشاركين باستخدام نوع من الروبوتات أو المعدات المؤتمتة.

-

في 2025، انخفض الرقم إلى 46% فقط.

تفسير التراجع:

أوضحت لينش أن الكثير من استخدام الروبوتات في العام الماضي كان ضمن تجارب أولية (Pilots)، بينما هذا العام:

-

انخفض عدد المشاريع التجريبية.

-

لكن زاد استخدام الروبوتات بشكل متكرر في مشاريع محددة.

“التبني العام لا يزال في مراحله الأولى، لكن هناك التزامًا متزايدًا لدى شريحة من المقاولين، مما يدل على أن الروبوتات بدأت تتحول من تقنية مستقبلية إلى حل فعلي في مواقع البناء المعاصرة.”

فعاليات متعلقة: RoboBusiness 2025

سيتم عقد مؤتمر RoboBusiness في الفترة من 15 إلى 16 أكتوبر 2025 في سانتا كلارا، كاليفورنيا، وسيتضمن جلسات حول تطبيقات الروبوتات الميدانية في الهواء الطلق.