أكثر من 269 ألف موقع إلكتروني مخترق عبر شيفرة JavaScript خبيثة بأسلوب JSFireTruck

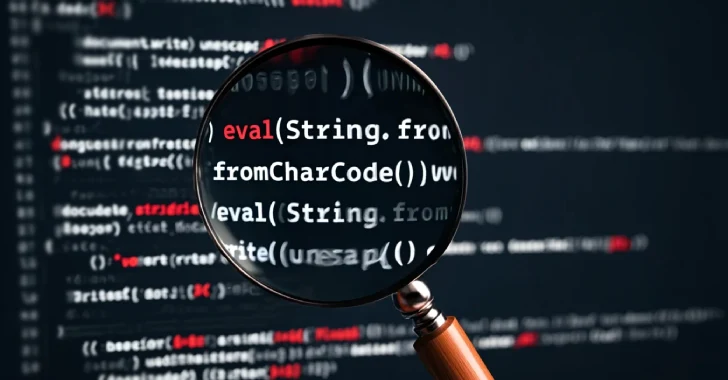

أطلق باحثون في مجال الأمن السيبراني تحذيرات بشأن “حملة واسعة النطاق” تم رصدها تستغل مواقع إلكترونية شرعية عبر حقن شيفرات JavaScript خبيثة، تخفي نواياها باستخدام أسلوب تشفير يُعرف باسم JSFuck.

وبحسب تقرير صادر عن وحدة Unit 42 التابعة لشركة Palo Alto Networks، فإن الشيفرة الضارة تُكتب بنمط غريب يسمى JSFireTruck — وهو اسم ساخر يشير إلى مستوى تعقيد وتشفير الشيفرة باستخدام رموز محدودة: [, ], +, $, {, }.

قال الباحثون هارديك شاه، براد دنكان، وبراناي كومار شاباروال:

“تم تحديد عدة مواقع تحتوي على شيفرات JavaScript خبيثة تستخدم أسلوب تشفير JSFireTruck، الأمر الذي يصعب تحليله ويُخفي هدفها الحقيقي.”

كيف تعمل الهجمات؟

الشيفرة المحقونة مصممة لفحص قيمة document.referrer لمعرفة مصدر الزائر، وإن كان من محركات البحث مثل Google أو Bing أو DuckDuckGo أو Yahoo أو AOL، يتم إعادة توجيه المستخدم تلقائيًا إلى روابط ضارة تؤدي إلى:

-

نشر البرمجيات الخبيثة،

-

استغلال الثغرات،

-

حملات إعلانات خبيثة (Malvertising)،

-

أو تحقيق دخل عبر توليد زيارات مزيفة.

الاحتيال عبر الذكاء الاصطناعي: كيف يسرق المحتالون ملايين الدولارات من نظام التعليم العالي الأمريكي

📈 بين 26 مارس و25 أبريل 2025، رُصدت إصابة 269,552 صفحة ويب بهذه الطريقة، مع قفزة كبيرة في 12 أبريل فقط شملت أكثر من 50,000 صفحة.

“حجم الحملة والتكتيكات الخفية المستخدمة فيها تجعلها تهديدًا بالغ الخطورة.”

— وحدة Unit 42 الأمنية

مرحبًا بـ HelloTDS: البوابة الذكية للهجمات الاحتيالية

في تطور متصل، كشفت شركة Gen Digital عن خدمة توزيع زيارات خبيثة متطورة تدعى HelloTDS، والتي تُستخدم لإعادة توجيه الزوار إلى صفحات زائفة تحتوي على:

-

اختبارات CAPTCHA مزيفة،

-

تحديثات وهمية للمتصفح،

-

إضافات غير مرغوب فيها،

-

صفحات دعم فني زائفة،

-

أو عمليات احتيال بالعملات الرقمية.

ما الذي يميز HelloTDS؟

يعمل النظام عبر تحليل الزائر (أو “بصمته”) من خلال:

-

عنوان IP،

-

الموقع الجغرافي،

-

خصائص المتصفح،

-

الكشف عن أدوات VPN والمتصفحات الآلية (headless).

وإذا لم يُعتبر المستخدم “مناسبًا”، يُعاد توجيهه إلى صفحة عادية غير ضارة.

يقول الباحثان فويتشخ كريسا وميلان شبينكا:

“تبدأ الحملة غالبًا من مواقع بث فيديو أو مشاركة ملفات مخترقة، أو عبر حملات إعلانات خبيثة (Malvertising).”

الإصابة ببرمجية PEAKLIGHT

أحد أخطر عناصر السلسلة هو برمجية PEAKLIGHT (وتُعرف أيضًا باسم Emmental Loader)، التي تُزرع على جهاز الضحية بعد النقر على CAPTCHA زائفة باستخدام تقنية ClickFix.

وتقوم هذه البرمجية بتثبيت برمجيات سرقة بيانات مثل Lumma.

البنية التحتية للهجوم

تعتمد HelloTDS على نطاقات من المستوى الأعلى مثل:

-

.top -

.shop -

.com

والتي تُستخدم لاستضافة الشيفرة الخبيثة وإطلاق إعادة التوجيهات بعد سلسلة مراحل من التحليل والتتبع.

“تُظهر HelloTDS كيف أصبح المهاجمون أكثر دهاءً، حيث يُخفون نواياهم ويستهدفون الضحايا بطريقة دقيقة تمنع الاكتشاف وتخدع أدوات الحماية.”

— باحثو Gen Digital