الحملة الإعلانية الخبيثة كشف باحثون في الأمن السيبراني عن حملة جديدة ومعقدة من الإعلانات الخبيثة (Malvertising) تستغل إعلانات البحث المدفوعة…

أكمل القراءة »الأمن السيبراني

عملية BarrelFire تستهدف كازاخستان أعلنت شركة Seqrite Labs عن اكتشاف مجموعة تهديد جديدة أطلقت عليها اسم Noisy Bear، نُسبت إليها…

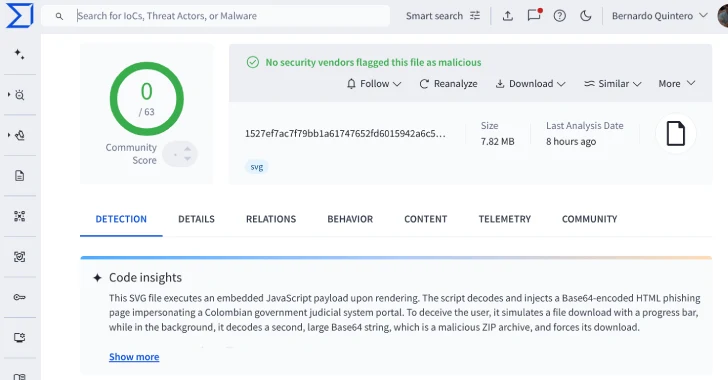

أكمل القراءة »كشف باحثون في مجال الأمن السيبراني عن حملة برمجيات خبيثة جديدة تستغل ملفات Scalable Vector Graphics (SVG) كجزء من هجمات…

أكمل القراءة »أصدرت وكالة الأمن السيبراني وأمن البنية التحتية الأمريكية (CISA) تحذيرًا عاجلًا للوكالات الفيدرالية بضرورة تحديث أنظمة Sitecore قبل 25 سبتمبر…

أكمل القراءة »أعلنت شركة كلاودفلير (Cloudflare) يوم الثلاثاء أنها تمكنت تلقائيًا من التصدي لهجوم حرمان من الخدمة الموزع (DDoS) قياسي وصل ذروته…

أكمل القراءة »أعلنت شركة جوجل عن تطبيق سياسة جديدة تشترط على مطوري تطبيقات تبادل وحفظ العملات المشفرة الحصول على تراخيص حكومية قبل…

أكمل القراءة »كشف باحثون في مجال الأمن السيبراني عن استغلال ثغرة أمنية في نظام مايكروسوفت ويندوز (CVE-2025-29824) في هجمات أدت إلى نشر…

أكمل القراءة »كشفت شركة الأمن السيبراني ESET عن اكتشافها لسلالة جديدة من برمجيات الفدية (Ransomware) مدعومة بالذكاء الاصطناعي تحمل الاسم الرمزي PromptLock.تم…

أكمل القراءة »كشف باحثو الأمن السيبراني عن حملة إجرامية رقمية جديدة تستغل تقنيات الإعلانات الخبيثة (Malvertising) لتوجيه الضحايا نحو مواقع مزيفة تهدف…

أكمل القراءة »كشف الإنتربول يوم الجمعة عن أكبر عملية أمنية إلكترونية في إفريقيا حتى الآن، حيث تم اعتقال 1209 مجرمين إلكترونيين في…

أكمل القراءة »